怎么查数据库破绽

- 数据库

- 2025-08-23

- 20

是关于如何查找数据库破绽的详细指南,涵盖技术原理、工具选择、实施步骤及注意事项等内容:

理解数据库破绽的类型与风险

数据库作为信息系统的核心组件,存储着大量敏感数据(如用户信息、财务记录等),常见的破绽包括SQL注入、弱口令、权限配置不当、未授权访问等,这些破绽可能导致数据泄露、改动甚至系统瘫痪,攻击者可通过构造反面SQL语句绕过身份验证,直接获取数据库控制权;或利用默认账户和简单密码实施暴力破解,定期进行破绽检测是保障数据安全的关键措施。

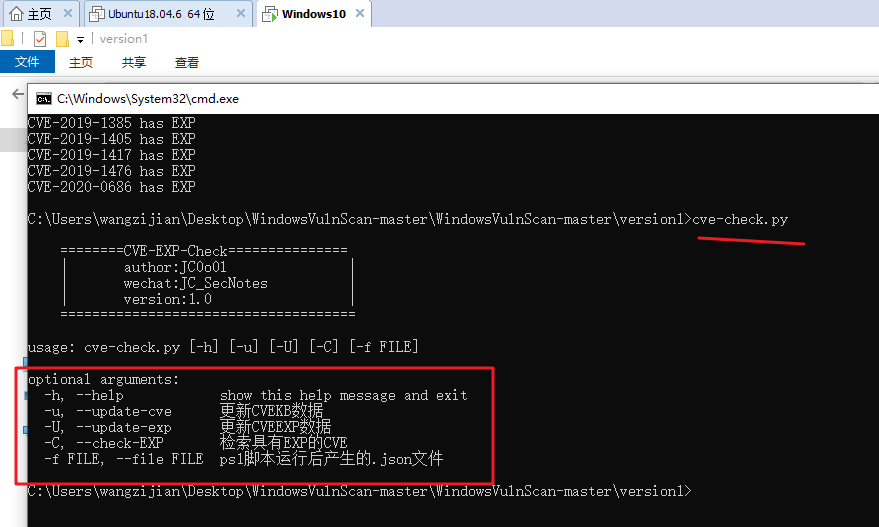

使用专业扫描工具自动化检测

目前市面上有多种成熟的数据库破绽扫描工具,可帮助快速识别潜在风险,以下是主流工具及其特点:

| 工具名称 | 支持数据库类型 | 主要功能 |

|—————————-|————————–|—————————————————————————–|

| IBM Rational AppScan | Oracle/SQL Server/MySQL等 | 模拟攻击行为,检测配置错误、注入破绽及权限异常 |

| Acunetix Web Vulnerability Scanner | 多平台兼容 | 基于规则库的深度扫描,提供修复建议与风险评级 |

| Microsoft Defender for Cloud | Azure SQL数据库专属 | 集成云环境防护,实时监控软件更新状态并生成破绽清单 |

操作流程示例:

- 明确目标范围:确定需扫描的IP地址、端口号及数据库实例;

- 配置扫描参数:根据业务需求调整强度等级(如全面扫描/快速抽检),避免影响正常服务;

- 执行扫描任务:工具会发送测试请求(如含特殊字符的SQL片段),分析响应结果以判断是否存在异常;

- 解读报告:重点关注高危项(如可利用的SQL注入点)、中危项(如过时的版本补丁)及低危项(如冗余账号)。

手动验证与补充测试

自动化工具虽高效,但可能遗漏某些复杂场景下的隐蔽破绽,此时需结合人工干预:

- SQL注入复现:尝试在输入框中插入

' OR 1=1--等经典Payload,观察是否触发错误提示或非预期数据返回; - 权限爬升实验:使用低权限账号执行高敏感操作(如DROP TABLE),验证访问控制策略有效性;

- 错误日志审计:检查服务器日志中是否记录异常连接尝试或失败登录事件。

实战案例参考

某金融机构曾通过Acunetix工具发现其MySQL集群存在未修复的CVE-2023-XXXX远程代码执行破绽,技术人员进一步手动验证后确认,该破绽源于过时的函数库版本,最终通过升级补丁并限制公网暴露面完成整改,此过程体现了“工具初筛+人工精调”的双重保障机制。

修复与加固建议

针对发现的破绽,应采取分层防御策略:

| 破绽类型 | 短期措施 | 长期方案 |

|——————–|———————————-|—————————————-|

| SQL注入 | 启用预处理语句(Prepared Statement) | 开发阶段引入安全编码规范培训 |

| 弱口令 | 强制修改为强密码组合 | 部署多因素认证(MFA) |

| 权限滥用风险 | 立即回收多余权限 | 实施最小化原则的角色划分 |

持续监控与迭代优化

数据库安全并非一次性工作,建议建立常态化机制:

- 每周运行一次全量扫描;

- 每月复盘历史告警事件;

- 每季度开展红蓝对抗演练,同时关注厂商发布的安全公告(如Oracle季度更新),及时应用最新补丁。

FAQs

Q1: 如果扫描结果显示“无破绽”,是否意味着绝对安全?

A: 不完全是,自动化工具受限于内置规则库,可能无法覆盖所有新型攻击向量(如零日破绽),逻辑缺陷(如业务逻辑设计失误)也不在传统扫描范围内,仍需结合渗透测试和代码审计进行深度验证。

Q2: 如何平衡破绽扫描对业务的影响?

A: 可通过以下方式降低干扰:①选择业务低峰期执行扫描;②采用渐进式扫描策略(先试点后推广);③启用只读模式避免写入操作;④设置超时阈值防止资源耗尽,多数现代工具支持自定义调度策略,可根据实际负载动态调整扫描