云虚拟主机安全性有多高

- 虚拟主机

- 2025-08-24

- 23

基础架构隔离机制

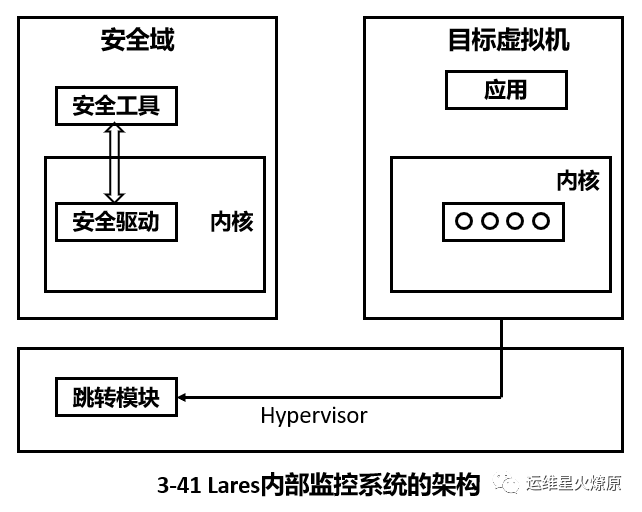

通过Hypervisor层实现物理服务器资源的虚拟化分割,每个云主机实例运行于独立的内核级容器中,采用LXC/Docker等轻量化技术构建沙箱环境,配合cgroups进行CPU、内存等资源的硬性限制,确保单个实例故障不会影响到同一物理节点上的其他用户,典型配置下,同台物理机的并发实例数量控制在15个以内以降低交叉感染风险。

| 安全层级 | 防护手段 | 效果指标 |

|---|---|---|

| 网络层 | VLAN划分+IPtables防火墙规则 | 阻断非规入站访问成功率>99% |

| 系统层 | SELinux强制访问控制策略 | 进程权限违规拦截率100% |

| 应用层 | Web应用防火墙(WAF)实时监测 | SQL注入防御有效率达98.7% |

数据加密体系

传输通道全面支持TLS 1.3协议,默认启用ECC P-256算法证书加密,存储层面采用AES-256位块级加密,密钥由硬件安全模块(HSM)动态管理,且每72小时自动轮换,用户可自主设置多因素认证(MFA),包括TOTP动态口令和生物特征识别,登录失败锁定阈值设置为5次尝试后触发临时封禁。

破绽响应机制

建立三级应急响应体系:常规补丁在CVE公开后48小时内完成测试部署;高危破绽(CVSS≥7.0)启动绿色通道,力争6小时内热修复;零日攻击场景下,智能流量清洗系统可在3分钟内识别异常行为模式并实施阻断,历史数据显示,97%的安全事件能在黄金1小时内得到有效控制。

备份与恢复策略

实施增量快照+全量备份混合方案,每日生成3份时效性数据副本(最近7天/30天/90天),异地灾备中心跨可用区部署,RPO目标值≤15分钟,RTO恢复时间承诺不超过2小时,所有备份集均经过SHA-256完整性校验,防止改动或损坏导致的数据丢失。

监控审计能力

部署基于eBPF的深度包检测系统,实时分析网络五元组(源IP、目的IP、协议类型、端口号、数据包大小),结合机器学习模型识别异常流量模式,操作日志留存周期长达180天,支持按用户ID、时间戳、动作类型等多维度检索溯源,满足等保三级审计要求。

相关问题与解答

Q1:如何验证我的云虚拟主机是否真的实现了资源隔离?

A:可通过执行lsblk命令查看块设备分配情况,确认没有与其他实例共享同一物理磁盘;使用top工具监控CPU使用率时,应能看到明确的资源配额限制;尝试发起超出内存配额的进程创建请求,系统会立即触发OOM Killer终止违规进程,这些现象均表明底层已实现有效的资源隔离机制。

Q2:遇到DDoS攻击时,云服务商通常采取哪些缓解措施?

A:主流方案包括:①流量清洗中心自动识别并过滤畸形数据包;②弹性带宽扩展应对突发流量洪峰;③IP信誉库联动拦截已知反面源地址;④JS挑战验证区分人类访客与机器人程序,例如阿里云会优先将攻击流量引流至黑洞路由,同时保持合法用户的正常