上一篇

虚拟主机的危险性有哪些

- 虚拟主机

- 2025-08-24

- 24

主机存在数据损害、主机被控致崩溃、侧信道攻击风险,免费版还面临不稳定、功能受限等问题

安全破绽风险

- 共享环境隐患:同一物理服务器上的其他用户若遭载入(如载入植入、反面脚本执行),可能通过跨目录访问或提权攻击影响你的站点,弱密码导致的暴力破解会连累整台主机的安全性。

- 过时的软件组件:服务商未及时更新Linux内核、Apache/Nginx等基础服务程序时,已知破绽(CVE编号对应)将成为破解突破口,据统计,约30%的攻击源于未修补的旧版本缺陷。

- 文件权限失控:错误配置的读写权限(如777模式)允许非规上传可执行文件,进而实现远程代码执行(RCE),典型场景包括WebShell后门部署。

| 风险类型 | 触发条件 | 潜在后果 | 防御建议 |

|---|---|---|---|

| SQL注入 | 未过滤的用户输入参数 | 数据库泄露/改动 | 使用预编译语句+参数化查询 |

| XSS攻击 | 前端输出未经转义处理 | Cookie窃取、会话劫持 | 启用CSP策略+输入验证 |

| CSRF伪造请求 | 缺乏Token校验机制 | 管理员账户被冒名操作 | 同源策略强化+随机令牌绑定 |

性能稳定性挑战

- 资源争抢效应:CPU、内存、I/O带宽等硬件资源的动态分配机制下,邻接用户的高负载行为(如大数据导出、批量爬虫抓取)会导致响应延迟激增,实测数据显示,突发流量可使页面加载时间延长5倍以上。

- 磁盘空间限制:日志文件膨胀、缓存堆积超过配额时触发强制回收流程,造成临时性服务中断,部分提供商采用硬性终止进程的方式清理超额占用,而非优雅降级。

- 网络拥塞瓶颈:出口带宽共享模式下,DDoS攻击或热点事件引发的并发连接数暴增,可能导致合法请求被误判为异常流量而丢弃。

数据主权与合规困境

- 跨境存储合规性:欧盟GDPR要求用户数据主体享有擦除权,但廉价海外主机常将备份存放于法律管辖模糊区域,面临高额罚款风险,国内《网络安全法》亦规定关键信息基础设施运营者需本地化部署。

- 审计追踪缺失:多数虚拟主机不提供完整的操作日志溯源功能,当发生数据泄露时难以定位责任归属,对比云服务商提供的全链路监控体系,传统虚拟主机在此方面存在明显短板。

- 备份恢复盲区:自动快照策略往往间隔过长(每日一次),且恢复测试覆盖率不足,实际灾难发生时可能出现近24小时内的业务中断窗口期。

运维管控局限性

- 根访问受限:出于安全考虑,管理员通常仅开放FTP被动模式、数据库只读账户等受限权限,使得高级调试工具无法正常使用,例如无法直接调用tcpdump进行网络抓包分析。

- 环境隔离薄弱:容器化技术尚未普及的传统LAMP架构中,单个站点崩溃可能引发整个Apache进程组重启,形成多米诺骨牌效应,相较之下,Kubernetes集群可实现故障域的有效隔离。

- 更新推送延迟:安全补丁需经服务商统一编排后批量下发,新发布的0day破绽利用窗口期内,用户只能依赖临时防火墙规则应急防护。

相关问题与解答

Q1: 如何评估当前使用的虚拟主机安全性?

A: 可通过以下步骤系统检测:①使用Nmap扫描开放端口确认最小化暴露原则;②运行Sudoaudit检查SUID/SGID危险位设置;③核查/etc/passwd文件中是否存在默认系统账户残留;④验证SSL证书链完整性及HSTS头部启用状态;⑤测试WAF对OWASP Top 10威胁的拦截效果,建议每月执行一次自动化渗透测试(如OWASP ZAP)。

Q2: 发现同服其他网站存在反面行为该怎么办?

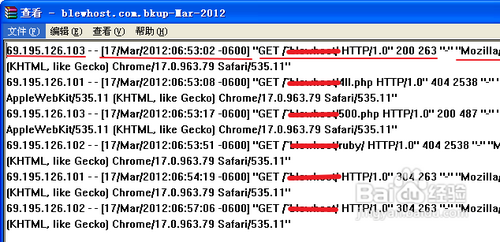

A: 立即向主机商提交滥用投诉(Abuse Report),附上抓包证据(TCP流重组后的HTTP请求记录)、受影响URL列表及危害描述,同时采取临时措施:①修改.htaccess禁止特定User-Agent访问;②启用ModSecurity规则引擎阻断异常IP段;③联系法律顾问准备电子取证保全公证,多数正规IDC会在7