html如何加载dll

- 前端开发

- 2025-08-17

- 29

在探讨「HTML如何加载DLL」这一问题前,必须明确核心前提:标准HTML/JavaScript运行于浏览器沙箱环境中,出于安全设计原则,无法直接调用操作系统级的动态链接库(DLL)文件,这是由浏览器厂商为防止反面代码载入系统所设置的核心安全边界,尽管如此,历史上存在多种绕过该限制的技术路径,但这些方案均伴随显著的安全风险、兼容性问题或已被现代浏览器弃用,以下从技术原理、可行方案、风险分析和替代实践四个维度展开深度解析。

基础概念澄清与限制说明

1 关键术语定义

| 术语 | 释义 |

|---|---|

| DLL | Windows平台的动态链接库,包含可被多个程序共享的函数与资源 |

| HTML | 超文本标记语言,负责网页结构描述 |

| JS/WASM | JavaScript(脚本语言)与WebAssembly(二进制汇编格式),构成前端逻辑主体 |

| 沙箱环境 | 浏览器为网页内容创建的隔离空间,禁止直接访问系统级API |

2 根本限制

- 默认行为:浏览器仅允许通过标准化Web API(如Fetch/XMLHttpRequest)进行网络通信,禁止直接映射内存地址或注入机器码。

- 典型错误尝试:

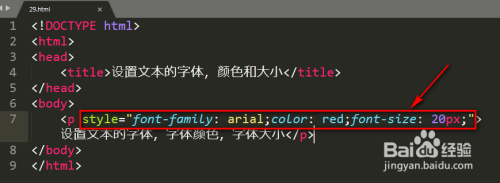

<script src="mylib.dll">会导致语法错误,因浏览器仅识别.js扩展名。 - ️ 安全红线:若突破此限制,相当于开放网页修改系统内核、读取敏感文件的能力,属高危破绽。

历史技术路径与实现方式

虽已过时,但理解这些方案有助于掌握底层交互逻辑。

1 ActiveX控件(仅限IE/Edge旧版)

原理:通过注册表注册DLL为COM组件,利用<object>标签嵌入页面。

<!-示例代码 -->

<object id="myDllControl" classid="clsid:YOUR-REGISTERED-CLSID">

<param name="AutoStart" value="true"/>

</object>

<script>

const obj = document.getElementById('myDllControl');

const result = obj.MyExportedFunction(); // 调用DLL导出函数

</script>

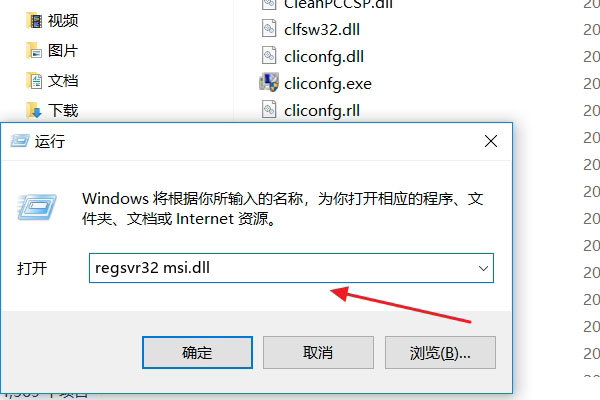

实施步骤:

- 使用Visual Studio编译DLL并生成GUID(Class ID);

- 通过

regasm命令注册DLL到Windows注册表; - 配置IE安全设置降低权限校验等级;

- 用户首次访问时触发UAC弹窗确认。

致命缺陷:

- 需用户主动信任网站并授予极高权限;

- ️ 仅适用于Windows+IE组合,其他浏览器完全不支持;

- 🦠 易受中间人攻击,反面网站可植入伪造DLL。

2 NPAPI插件(Chrome/Firefox历史方案)

代表案例:Java Applet、Adobe Flash Player。

工作机制:浏览器提供NPAPI接口供第三方插件加载本机库。

现状:所有主流浏览器已于2015年后逐步禁用NPAPI插件。

3 Silverlight/JavaFX苹果派方案

微软Silverlight和Oracle JavaFX曾提供跨平台富客户端框架,其底层依赖JVM/CLR运行时环境调用DLL,但随着移动优先战略转型,两者均已停止维护。

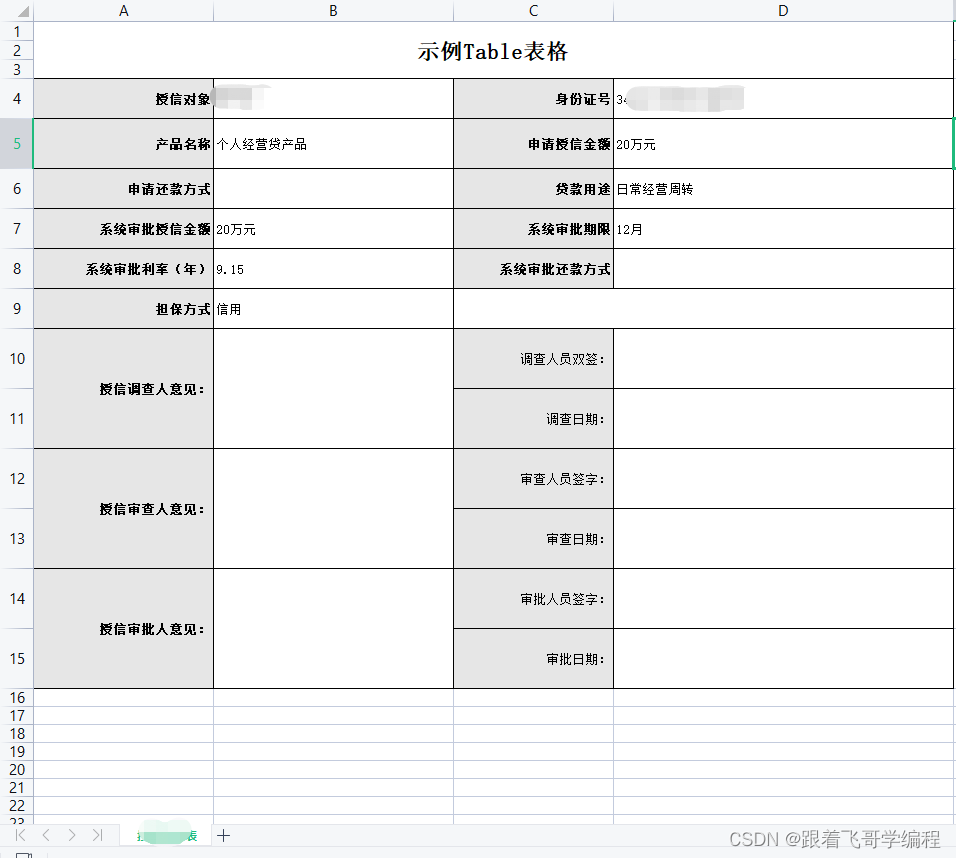

现代替代方案对比表

| 方案 | 技术栈 | 跨平台性 | 性能 | 开发复杂度 | 典型应用场景 |

|---|---|---|---|---|---|

| WebAssembly | Rust/C++ → wasm | 接近原生 | 图像处理、科学计算 | ||

| Emscripten工具链 | C/C++ → asm.js/wasm | 高 | 游戏引擎、CAD渲染 | ||

| Node.js FFI | Node + ffi-napi模块 |

中等 | 桌面应用桥接、硬件控制 | ||

| Electron/Tauri | Chromium嵌入+Native Node | 高 | 桌面应用开发 | ||

| Blazor WebAssembly | .NET Core → wasm | 高 | 企业级应用迁移 |

1 WebAssembly详解

优势:

- 性能可达原生代码的80%-90%;

- 支持从C/C++/Rust编译为

.wasm文件; - ️ 运行在独立虚拟机中,无需系统级权限。

示例流程:

// C源代码 example.c

int add(int a, int b) { return a + b; }

编译命令:emcc example.c -o example.html -s WASM=1

生成文件:example.wasm + example.js胶水代码

调用方式:Module._add(1, 2);

2 Node.js FFI扩展

适用于服务端场景,通过@node-rs/node-rs等库实现Rust与JS互操作:

// src/lib.rs

#[no_mangle]

pub extern "C" fn fibonacci(n: i32) -> i32 { ... }

JS侧调用:

const { fibonacci } = require('./build/Release/lib.node');

console.log(fibonacci(10)); // 输出55

安全风险矩阵分析

| 风险类型 | 传统DLL加载方案 | WebAssembly方案 | 最佳实践建议 |

|---|---|---|---|

| 内存越界攻击 | 极高 | 低(沙箱隔离) | 优先选择Wasm/FFI |

| 权限提升破绽 | 严重 | 无 | 避免使用特权指令集 |

| 跨站脚本劫持 | 易受攻击 | 难以利用 | 启用CSP头部防护 |

| 干扰传播风险 | 极高 | 极低 | 定期扫描依赖项 |

| 法律合规性 | 违反GDPR/PCI | 完全合规 | 采用标准化技术栈 |

实战建议与避坑指南

1 正向工作流

- 需求拆解:区分哪些功能必须依赖本地资源(如加密算法、设备驱动);

- 架构选型:

- 轻量化需求 → WebWorker + WebSocket微服务;

- 高性能需求 → WebAssembly + SIMD优化;

- 复杂业务 → Electron/Tauri混合开发;

- 构建管道:配置CI/CD自动编译Wasm/FFI模块;

- 测试覆盖:

- 内存泄漏检测(Valgrind/Dr.Memory);

- 模糊测试(AFL++);

- 跨浏览器兼容性测试。

2 常见误区警示

- 试图通过

window.open()新窗口绕过沙箱; - 使用

navigator.plugins检测过时插件; - 明文传输未签名的Wasm模块;

- 忽略WebContentSecurityPolicy配置。

相关问答FAQs

Q1: 现在还能在某些特殊场景下让网页调用DLL吗?

A: 理论上可通过以下两种方式实现,但强烈不建议生产环境使用:

- 企业内网部署:在受控局域网内搭建基于Group Policy管理的Kiosk模式终端,强制启用已签名的ActiveX控件;

- 专用设备定制:针对工控机/POS终端预装特定浏览器扩展,关闭大部分安全策略,这两种方案均需专业安全团队评估,且无法面向公众互联网开放。

Q2: 如果只是想在网页中展示DLL里的某个算法结果,有什么更安全的做法?

A: 推荐采用微服务架构:

- 后端用Go/Rust编写RESTful API,内部调用DLL核心函数;

- 前端通过fetch(‘/api/calculate’)发起请求;

- 中间层添加JWT鉴权+速率限制;

- 敏感数据全程TLS加密传输,这种方式既保证了安全性,又能充分利用DLL的性能优势。

现代Web开发应彻底放弃直接加载DLL的传统思维,转而采用WebAssembly、Service Worker、PWA等标准技术构建安全高效的应用,对于确有本地资源访问需求的项目,建议采用Electron/Tauri等成熟框架,在用户知情同意的前提下进行可控的系统级交互