为什么users能共享其他的就不行

- 网络安全

- 2025-08-13

- 21

在计算机系统与网络环境中,”users”(用户)能够实现资源共享的核心原因在于其背后成熟的身份认证体系、权限分级机制和标准化接口设计,而这些特性在其他非用户类资源上往往缺失或受限,以下从技术架构、安全模型、实际应用场景三个维度展开深度解析,并通过对比表格揭示本质差异。

核心机制解析:为何”users”具备天然共享能力

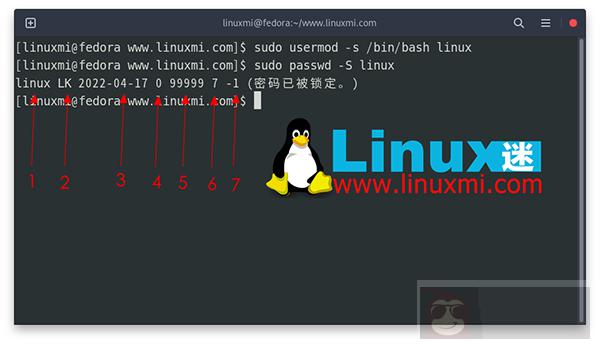

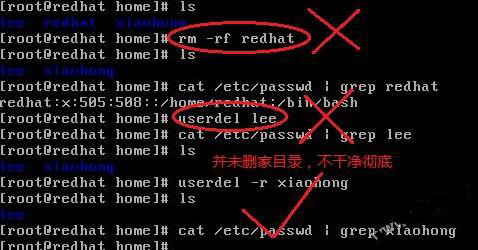

身份认证体系的完备性

| 特征 | 用户(User) | 其他资源(如硬件/专有数据) |

|---|---|---|

| 唯一标识符 | 全局唯一UID/GID(Linux)、SID(Windows) | 无统一标识符,依赖物理地址或临时编号 |

| 认证方式 | 密码/密钥/生物识别+多因素认证 | 静态PIN码/简单口令/无主动认证 |

| 生命周期管理 | 注册→激活→注销全流程自动化 | 手动创建/删除,无状态跟踪 |

| 跨平台兼容性 | OAuth/OpenID Connect等联邦协议支持 | 私有协议为主,跨平台互通困难 |

关键优势:用户体系通过集中式身份目录(如LDAP/Active Directory)实现全生命周期管理,为资源共享提供可信的身份锚点,例如企业邮箱系统通过验证用户身份后,可自动授权其访问内部文档库。

权限控制的颗粒度差异

| 控制维度 | 用户权限管理 | 通用资源管理 |

|---|---|---|

| 主体-客体关系 | RBAC(基于角色的访问控制)+ ABAC(属性基) | 仅DAC(自主访问控制) |

| 操作细粒度 | 读/写/执行/删除+时间窗口+地理位置限制 | 全量/无/只读三级粗放控制 |

| 继承机制 | 用户组嵌套继承+策略叠加 | 单一父级权限传递 |

| 审计追踪 | 完整操作日志+行为分析 | 基础访问记录(如有) |

典型示例:在AWS IAM中,开发者可以为”devops”用户组分配EC2实例的操作权限,同时限制其对S3存储桶的写入权限,这种精细化控制得益于用户体系的层级化设计和策略组合能力。

标准化接口的普适性

| 接口类型 | 用户相关接口 | 其他资源接口 |

|---|---|---|

| API规范 | SCIM 2.0(用户管理)、OAuth2.0 | 厂商私有协议/定制化MQTT消息格式 |

| 数据格式 | JSON/XML标准Schema | 二进制流/自定义二进制协议 |

| 互操作性 | 跨云平台同步(Azure AD Connect) | 需开发专用适配器 |

| 扩展性 | 插件式认证模块(SAML/JWT) | 封闭生态,二次开发成本高 |

技术演进:现代身份管理系统已发展出Fido2免密认证、风险引擎动态授权等先进功能,使用户身份成为连接各类资源的枢纽,例如Kubernetes ServiceAccount通过JWT令牌实现Pod与API Server的安全通信。

其他资源难以共享的根本原因

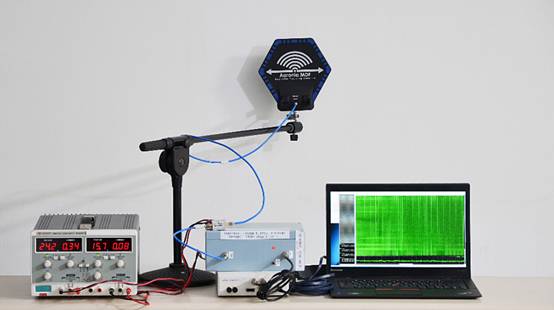

物理层限制

| 资源类型 | 共享障碍 | 典型案例 |

|---|---|---|

| GPU显卡 | PCIe总线带宽瓶颈+驱动隔离 | 深度学习集群需专用调度器 |

| 工业传感器 | 模拟信号干扰+实时性要求 | 工业互联网需边缘计算预处理 |

| 医疗设备 | HIPAA合规要求+患者隐私保护 | DICOM影像需脱敏处理方可传输 |

️ 安全悖论:医疗设备共享必须满足HIPAA法案的”最小必要”原则,导致即使技术上可行,法律层面也严格限制数据流出。

协议栈缺陷

| 层级 | 用户协议特点 | 其他资源协议痛点 |

|---|---|---|

| 应用层 | HTTPS/TLS加密通道 | Modbus RTU明文传输 |

| 传输层 | TCP重传机制保证可靠性 | UDP广播易丢包 |

| 物理层 | 以太网自动协商速率 | CAN总线固定波特率 |

️ 改造难度:将传统工业协议升级为安全协议需要更换固件,对于已部署的百万级设备而言成本极高。

经济模型冲突

| 要素 | 用户共享模式 | 其他资源共享困境 |

|---|---|---|

| 计量单位 | 按账号/会话计费 | 按使用时长/算力消耗计费 |

| 定价策略 | 订阅制(SaaS) | 竞价拍卖(云计算资源) |

| 沉没成本 | 低(随时注销账号) | 高(专用设备折旧压力大) |

商业逻辑:云服务商愿意免费提供基础用户账号,因为增值服务(存储/计算)才是盈利点;而物理服务器租赁则必须按小时计费覆盖硬件成本。

突破限制的实践方案

虚拟化封装技术

| 方案 | 实现原理 | 适用场景 |

|---|---|---|

| VDI桌面云 | 将物理终端虚拟化为云端桌面 | 远程办公场景 |

| 容器化改造 | 把传统应用打包为Docker镜像 | 微服务架构迁移 |

| API网关代理 | 统一入口隐藏后端服务细节 | 第三方系统集成 |

成功案例:HashiCorp Consul通过服务网格将遗留系统封装为微服务,实现跨数据中心调用。

区块链确权机制

| 组件 | 功能 | 技术选型 |

|---|---|---|

| 智能合约 | 自动执行访问控制逻辑 | Ethereum/Hyperledger Fabric |

| DID数字身份 | 去中心化身份标识 | W3C DID标准 |

| 通证化改造 | 将物理资产映射为链上通证 | ERC-721/ERC-1155标准 |

️ 法律衔接:欧盟《数字市场法案》要求平台开放数据端口,区块链技术可提供不可改动的审计轨迹。

混合云协同架构

| 层次 | 公有云职责 | 私有云职责 |

|---|---|---|

| IaaS层 | 提供弹性计算资源 | 运行核心业务系统 |

| PaaS层 | 托管数据库/中间件 | 部署行业专用平台 |

| FaaS层 | 事件驱动型函数计算 | 处理敏感数据处理任务 |

流量调度:使用Global Accelerator实现跨地域负载均衡,结合VPC peering打通东西向流量。

常见疑问解答(FAQs)

Q1: 为什么普通用户能轻松分享网盘文件,但无法直接共享数据库连接?

A: 这是由两类资源的安全模型决定的,网盘采用”拉取式”访问——用户主动下载文件时触发权限校验;而数据库连接是”推送式”服务,需要持续维持会话状态,直接暴露数据库端口会导致SQL注入风险,因此必须通过应用层代理(如RDS)进行协议转换和防火墙过滤,就像快递柜允许你取件,但不会直接把仓库钥匙交给顾客。

Q2: 我们已经有了完善的员工账号系统,为什么还要单独部署单点登录(SSO)?

A: SSO解决的是”信任传递”问题,假设员工同时使用OA系统、CRM系统和财务系统,每个系统单独认证会导致:1) 密码疲劳指数上升;2) 离职人员需逐个系统禁用;3) 无法统一实施二次验证,SSO相当于发放一张”园区通行证”,持证人只需一次刷卡即可进入所有楼宇,同时中央监控系统能实时追踪异常