上一篇

如何修改linux用户的属组

- Linux

- 2025-08-17

- 30

使用

usermod -aG 新组名 用户名 添加

用户到附加组,或 `usermod -g 新组名 用户名

在 Linux 系统中,用户与组的管理是权限控制的核心机制之一,通过合理调整用户的归属组(Primary Group)或附加组(Supplementary Groups),可以实现对文件访问权限、资源分配及系统功能的精细化管控,以下是围绕“如何修改 Linux 用户属组”的完整操作指南,涵盖核心概念、具体命令、实践案例、注意事项及常见误区解析。

核心概念澄清

1 用户与组的基础关系

- 用户账户:代表操作系统中的一个实体,拥有独立的 UID(User ID)和 GID(Group ID)。

- 主组(Primary Group):每个用户必须且仅有一个主组,通常用于定义用户的默认权限集(如新建文件时的属主组)。

- 附加组(Secondary Groups):用户可同时属于多个附加组,实现跨组资源共享。

- 关键区别:主组决定新建文件/目录的默认属主组;附加组仅扩展用户的权限范围,不影响文件创建时的属主。

| 术语 | 作用 | 示例场景 |

|---|---|---|

| 主组 | 新建文件/目录的默认属主组 | touch test.txt → 属主为用户+主组 |

| 附加组 | 赋予用户额外权限,允许访问其他组的资源 | 开发团队共享代码仓库 |

| 私有组 vs 公共组 | 私有组仅限特定用户使用;公共组可容纳多个用户 | docker 组用于容器运行时权限 |

2 典型应用场景

| 场景 | 解决方案 | 技术手段 |

|---|---|---|

| 修复误分配的主组 | 将用户主组改为正确业务对应的组 | usermod -g <GID> <用户名> |

| 授权临时访问权限 | 将用户添加到具有特定资源的附加组 | usermod -aG <组名> <用户名> |

| 迁移用户至新项目组 | 同时修改主组并保留原有附加组 | 组合使用 -g 和 -aG |

| 批量管理研发人员 | 统一设置开发环境所需的附加组 | 脚本化调用 usermod |

核心命令详解

1 usermod 命令家族

| 参数 | 功能描述 | 适用场景举例 |

|---|---|---|

-g <GID/组名> |

替换主组(危险操作!) | 纠正初始安装错误的主组设置 |

-aG <组名> |

追加附加组(推荐方式) | 授予用户临时访问某目录的权限 |

-G <组名列表> |

完全替换附加组(慎用,会清空原有附加组) | 重构团队组织结构时的批量更新 |

-o |

允许用户主组与其自身同名(特殊场景) | 兼容旧版应用程序的特殊需求 |

️ 重要警告:-g 参数会彻底改变用户主组,可能导致以下后果:

- 用户家目录路径变更(若采用

/home/<组名>/<用户名>命名规范) - 历史文件的所有权显示异常

- 某些依赖主组身份的服务中断

2 实战命令示例

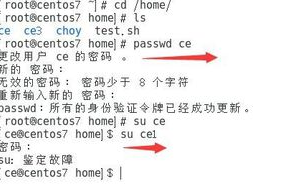

假设存在以下环境:

- 用户

alice当前主组为staff,需调整为主组developers,并追加附加组testers。 - 已存在的组 ID 映射:

developers:1001,testers:1002

| 目标操作 | 命令语句 | 执行效果说明 |

|---|---|---|

| 修改主组为 developers | sudo usermod -g developers alice |

主组变更,原附加组保留 |

| 追加附加组 testers | sudo usermod -aG testers alice |

新增附加组,不影响主组和其他附加组 |

| 清空附加组并重置 | sudo usermod -G testers alice |

️ 危险!将删除所有原有附加组,仅保留 testers |

| 验证最终分组状态 | id alice |

输出应包含主组+所有附加组 |

3 辅助命令配合

| 命令 | 用途 | 典型输出示例 |

|---|---|---|

groups <用户名> |

查看用户所属的所有组 | alice : developers testers |

getentgroup <组名> |

查询指定组的成员列表 | alice:x:1001: |

id <用户名> |

显示用户 UID/GID 及所属组信息 | uid=1000(alice) gid=1001(developers) groups=1001(developers),1002(testers) |

操作流程与风险控制

1 标准操作流程

-

预处理阶段

- 记录原始分组状态:

id <用户名> > original_groups.log - 确认目标组是否存在:

getent group <目标组名> - 备份关键数据:若涉及家目录移动,提前备份

/home/<旧主组>/<用户名>

- 记录原始分组状态:

-

执行修改

- 优先使用

-aG追加附加组,避免意外覆盖 - ️ 如需修改主组,建议选择系统空闲时段执行

- ️ 测试环境预演:在虚拟机中模拟相同操作验证影响

- 优先使用

-

后处理阶段

- 更新 SELinux 上下文(若启用):

restorecon -R /home/<新主组>/<用户名> - 修正文件所有权:

find / -user <用户名> -exec chown <新主组> {} + - 通知受影响用户重新登录以加载新组权限

- 更新 SELinux 上下文(若启用):

2 高风险操作防护

| 风险类型 | 防范措施 | 补救方案 |

|---|---|---|

| 主组修改导致服务中断 | 修改前停用相关服务,修改后重启 | 恢复原主组并排查依赖关系 |

| 文件权限混乱 | 使用 chown 批量修正关键目录 |

按时间戳排序逐步恢复权限 |

| 用户无法登录 | 保留至少一个有效会话,SSH 连接断开前完成操作 | 切换至物理终端或急救模式 |

高级技巧与最佳实践

1 自动化脚本示例

#!/bin/bash

# 批量将指定用户添加到日志分析组

USERNAME=$1

LOG_GROUP="loganalysts"

if ! getent group "$LOG_GROUP" &>/dev/null; then

echo "Error: Group $LOG_GROUP does not exist!"

exit 1

fi

usermod -aG "$LOG_GROUP" "$USERNAME" && echo "Successfully added $USERNAME to $LOG_GROUP"

2 企业级管理建议

| 维度 | 推荐策略 | 优势 |

|---|---|---|

| 组命名规范 | 采用 <部门>_<角色> 格式(如 dev_backend) |

提升可读性,便于审计追踪 |

| 权限最小化原则 | 仅授予必要的附加组,避免 wheel 类特权组滥用 |

降低安全风险 |

| 定期清理无效组 | 每月检查无成员的僵尸组并删除 | 减少系统冗余,优化性能 |

| 审计日志集成 | 将 usermod 操作记录至 SIEM 系统 |

满足合规性要求,追溯操作轨迹 |

相关问答 FAQs

Q1: 修改用户主组后,为什么某些应用仍然无法正常运行?

A: 可能原因包括:① 应用依赖主组名称而非 GID;② 配置文件硬编码了旧主组路径;③ 第三方库未更新符号链接,解决方法:检查应用文档,确认是否支持动态主组切换,必要时重建软链接或修改配置文件。

Q2: 能否将一个用户同时设为多个组的主组?

A: 不可以,Linux 设计规定每个用户只能有一个主组,若观察到类似现象,实际是通过附加组模拟实现,主组始终唯一,强行通过 newgrp 切换只是临时改变有效 GID,并非真正修改主组。