java 中key文件怎么打开

- 后端开发

- 2025-08-11

- 21

Java本身不直接“打开”KEY文件,需借助第三方库(如BouncyCastle)或

java.security.KeyStore类加载,若仅查看内容,可用文本编辑器打开(多为PEM/DER编码);若需使用,需编程解析为

PrivateKey/`Public

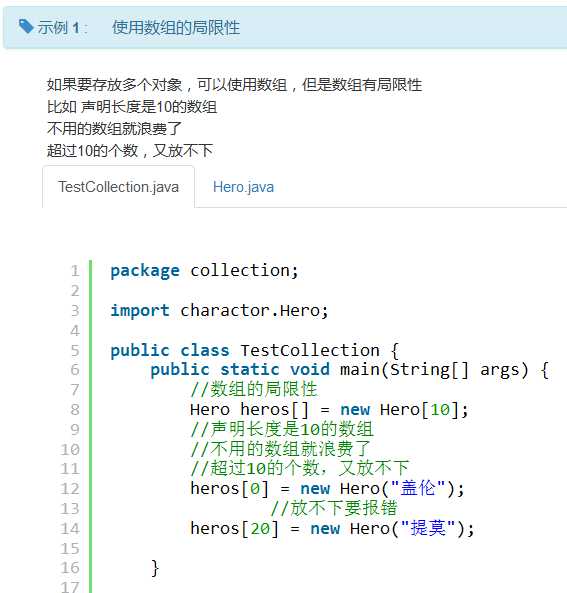

在Java开发中,”key文件“通常指存储加密密钥(如RSA/ECDSA/DSA)或凭证(Certificate)的文件,常见于安全通信、数字签名、数据加解密等场景,由于密钥文件的格式多样(如PEM、DER、PKCS#12),其打开方式需结合具体格式选择对应的API和第三方库,以下是完整的解决方案及实践指南:

核心概念澄清

| 术语 | 说明 |

|---|---|

| 密钥对 | 由公钥+私钥组成,用于非对称加密/签名 |

| PEM格式 | Base64编码的文本文件,扩展名.pem/.crt/.key,可读性强 |

| DER格式 | 二进制编码的紧凑结构,扩展名.der,常用于硬件设备交互 |

| PKCS#12 | 同时包含公私钥+证书链的容器,扩展名.p12/.pfx,支持密码保护 |

| Java KeyStore | JVM内置的密钥仓库机制,可存储多组密钥/证书,支持JKS/JCEKS/PKCS12格式 |

环境准备

依赖库选择

推荐方案:使用Bouncy Castle库增强Java原生功能

<!-Maven依赖 -->

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcprov-jdk15on</artifactId>

<version>1.70</version>

</dependency>

<dependency>

<groupId>org.bouncycastle</groupId>

<artifactId>bcpkix-jdk15on</artifactId>

<version>1.70</version>

</dependency>

️ 注意:若仅需基础功能可直接使用java.security包,但复杂场景建议引入BC库。

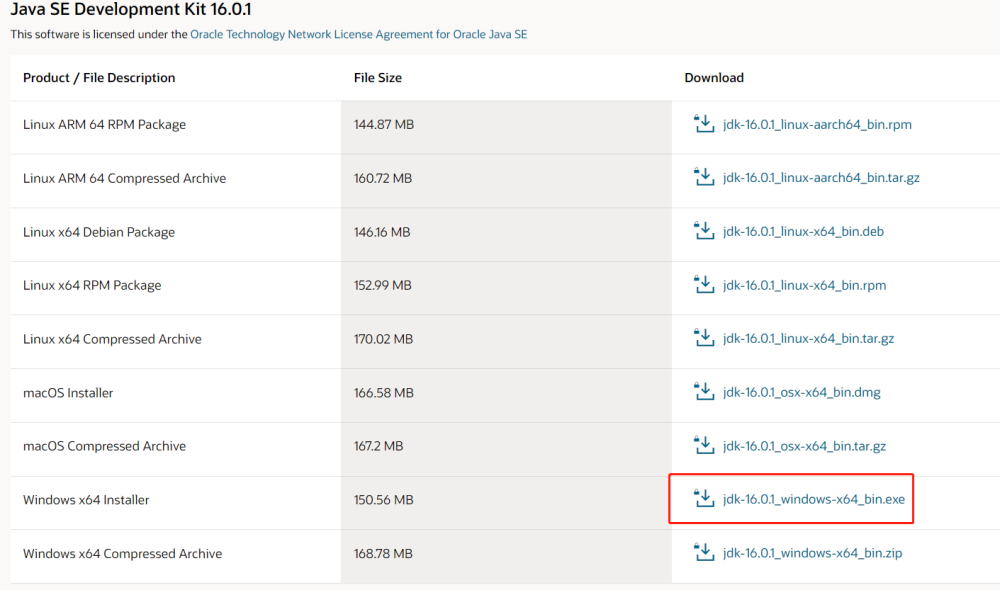

开发环境配置

- 确保JDK版本≥8(支持完整安全API)

- 设置安全策略文件权限(如需访问受限制的资源)

按格式分类的解决方案

▶ 场景1:加载PEM格式私钥(最常用)

典型特征:文件开头含-----BEGIN PRIVATE KEY-----标识

实现步骤:

- 读取文件内容:将PEM文本转换为字节数组

- 构建PKCS#8标准对象:通过

PemObject解析器转换 - 生成PrivateKey实例

完整代码示例:

import org.bouncycastle.openssl.PEMParser;

import java.io.FileReader;

import java.security.PrivateKey;

public class PemPrivateKeyLoader {

public static PrivateKey load(String filePath) throws Exception {

try (FileReader reader = new FileReader(filePath)) {

PEMParser pemParser = new PEMParser(reader);

Object object = pemParser.readObject(); // 自动识别密钥类型

JcaPEMKeyConverter converter = new JcaPEMKeyConverter().setProvider("BC");

return converter.getPrivateKey((PEMKeyPair) object);

}

}

}

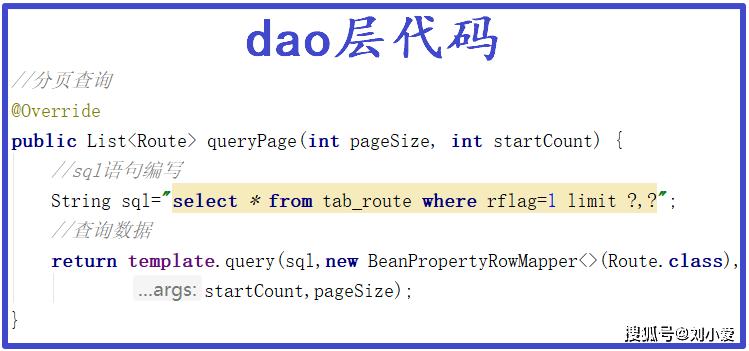

▶ 场景2:加载DER格式私钥

适用场景:嵌入式设备导出的二进制密钥

关键方法:PKCS8EncodedKeySpec配合KeyFactory

import java.nio.file.Files;

import java.security.KeyFactory;

import java.security.spec.PKCS8EncodedKeySpec;

public class DerPrivateKeyLoader {

public static PrivateKey load(String filePath) throws Exception {

byte[] keyBytes = Files.readAllBytes(Paths.get(filePath));

PKCS8EncodedKeySpec spec = new PKCS8EncodedKeySpec(keyBytes);

KeyFactory kf = KeyFactory.getInstance("RSA", "BC"); // 指定提供者

return kf.generatePrivate(spec);

}

}

▶ 场景3:加载PKCS#12文件(含证书链)

典型特征:需要输入密码,包含完整信任链

实现要点:使用KeyStore类加载,注意别名匹配

import java.io.FileInputStream;

import java.security.KeyStore;

import java.security.PrivateKey;

import java.security.cert.Certificate;

public class Pkcs12Loader {

public static PrivateKey load(String filePath, String password, String alias) throws Exception {

try (FileInputStream fis = new FileInputStream(filePath)) {

KeyStore ks = KeyStore.getInstance("PKCS12", "BC");

ks.load(fis, password.toCharArray());

return (PrivateKey) ks.getKey(alias, password.toCharArray());

}

}

// 获取关联证书的方法

public static Certificate[] getCertChain(String filePath, String password, String alias) throws Exception {

KeyStore ks = KeyStore.getInstance("PKCS12", "BC");

try (FileInputStream fis = new FileInputStream(filePath)) {

ks.load(fis, password.toCharArray());

return ks.getCertificateChain(alias);

}

}

}

实际应用场景示例

案例:使用RSA私钥进行签名验证

// 假设已通过上述方法获取privateKey和publicKey

Cipher cipher = Cipher.getInstance("RSA/ECB/PKCS1Padding", "BC");

cipher.init(Cipher.ENCRYPT_MODE, publicKey); // 加密时用公钥

byte[] encryptedData = cipher.doFinal(originalData);

// 验签流程

Signature signature = Signature.getInstance("SHA256withRSA", "BC");

signature.initVerify(publicKey);

signature.update(encryptedData);

boolean isValid = signature.verify(signedData); // signedData是原始签名值

案例:HTTPS客户端双向认证

// 创建包含客户端证书的KeyManager

KeyManagerFactory kmf = KeyManagerFactory.getInstance(KeyManagerFactorySpi.class);

kmf.init(new KeyStore[]{clientKeyStore}, new String[]{"myalias"}.toArray(new String[0]));

SSLContext sc = SSLContext.getInstance("TLSv1.3");

sc.init(kmf.getKeyManagers(), null, new SecureRandom());

关键注意事项

| 风险项 | 解决方案 |

|---|---|

| 明文存储风险 | 禁止将私钥直接写入日志/配置文件,建议使用Java KeyStore持久化存储 |

| 弱算法破绽 | 优先使用RSA_OAEP、ECDH等现代算法,禁用MD5withRSA等不安全组合 |

| 跨平台编码差异 | PEM文件换行符需统一为n,避免Windows系统产生的rn导致解析失败 |

| 密码管理 | PKCS#12密码不应硬编码在代码中,建议从环境变量/配置中心动态获取 |

| 性能优化 | 频繁使用的密钥建议缓存至内存,减少重复加载开销 |

相关问答FAQs

Q1: 为什么我的PEM文件加载时报”invalid encoding”错误?

A: 可能原因及解决方法:

1️⃣ 文件损坏:检查文件头尾是否包含完整的-----BEGIN PRIVATE KEY-----和-----END PRIVATE KEY-----标记

2️⃣ 编码问题:确保文件使用UTF-8无BOM编码保存,某些编辑器会自动添加BOM头

3️⃣ 格式混淆:确认不是X.509证书(以-----BEGIN CERTIFICATE-----开头),此时应改用X509Certificate解析器

4️⃣ 空格敏感:PEM内容的Base64编码块每行长度不能超过64字符,且末尾必须有空行

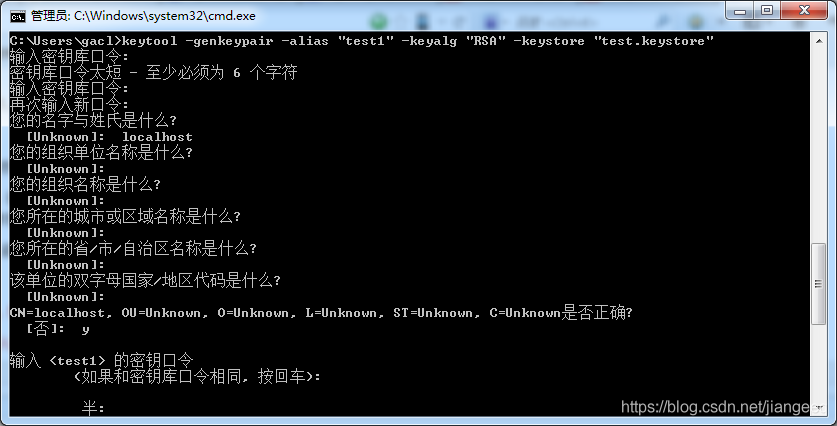

Q2: 如何将现有Java KeyStore导出为PKCS#12文件?

A: 使用keytool命令行工具:

keytool -importkeystore

-srckeystore mykeystore.jks -srcstoretype JKS

-destkeystore output.p12 -deststoretype PKCS12

-srcalias myalias -destalias myalias

-srcstorepass oldpass -deststorepass newpass

-noprompt

️ 注意:该操作会合并所有别名下的条目到同一个PKCS#12文件,若需保留独立条目需多次执行或手动编辑。