系统日志、异常进程、网络连接,用杀毒工具扫描,比

Linux系统中,尽管其安全性相对较高,但仍然有可能遭受干扰、反面软件或其他安全威胁的侵害,以下是一些详细的步骤和方法,用于检查Linux系统是否中毒或受到其他形式的反面攻击:

观察系统异常表现

| 异常表现 |

详细说明 |

| 系统性能突然下降 |

使用top或htop命令查看CPU和内存使用情况,若发现不明高占用的进程,可能是干扰或反面软件在作祟。 |

| 网络流量异常 |

使用iftop或netstat -tunlp命令检查网络连接和监听端口,查看是否有异常的网络活动或未知IP地址的连接。 |

| 文件系统异常 |

检查系统文件和目录,特别是隐藏文件和目录,查看是否有异常文件出现或文件权限被改动。 |

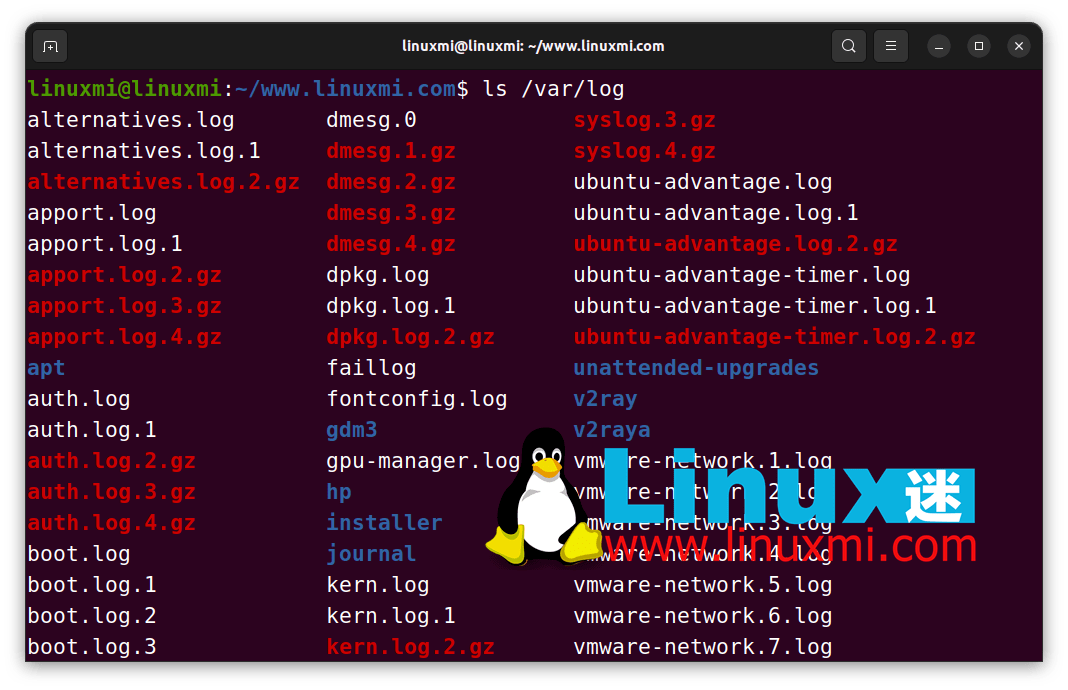

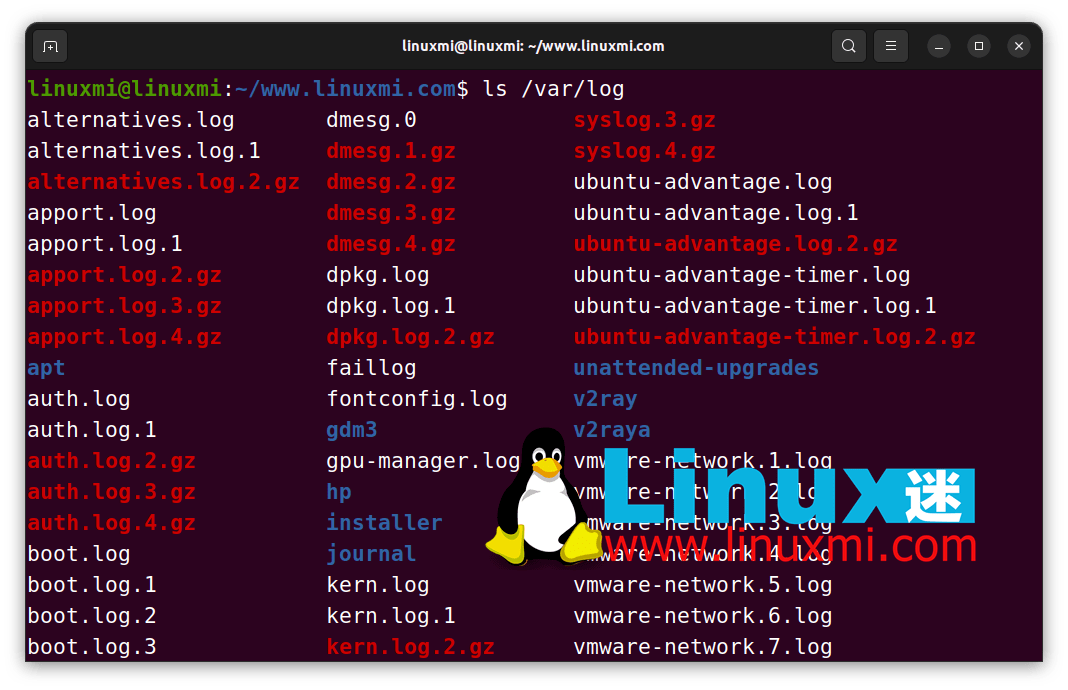

检查系统日志

| 日志文件 |

/var/log/auth.log或/var/log/secure |

查看是否有异常登录尝试、登录失败或成功的记录,以及是否有未经授权的用户访问。 |

/var/log/messages |

检查系统错误信息、警告和其他重要消息,可能包含与干扰或反面软件相关的线索。 |

/var/log/syslog |

查看系统级别的日志信息,包括内核消息、服务启动和停止等,有助于发现异常行为。 |

审查系统用户和进程

| 检查项 |

命令 |

说明 |

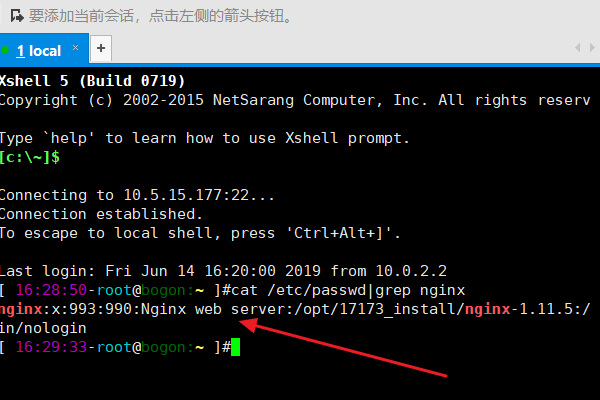

| 系统用户 |

cat /etc/passwd |

查看当前系统中的所有用户,注意是否有异常或未知的用户账户。 |

| 进程列表 |

ps aux或top |

列出所有正在运行的进程,检查是否有可疑或不熟悉的进程在运行,特别是那些以root权限运行的进程。 |

| 隐藏进程 |

ps -ef | awk '{print $2}' | sort -n | uniq与ls /proc对比 |

通过对比进程列表和/proc目录中的条目,可以发现隐藏的进程。 |

检查系统文件完整性

| 检查方法 |

命令 |

说明 |

| 文件哈希值比对 |

md5sum或sha256sum |

对关键系统文件和应用程序文件生成哈希值,并与已知的良好版本进行比对,以检测文件是否被改动。 |

| RPM包完整性检查 |

rpm -Va |

检查已安装的RPM包是否被改动,输出格式中的S表示文件大小不同,M表示权限不同,5表示MD5校验和不同等。 |

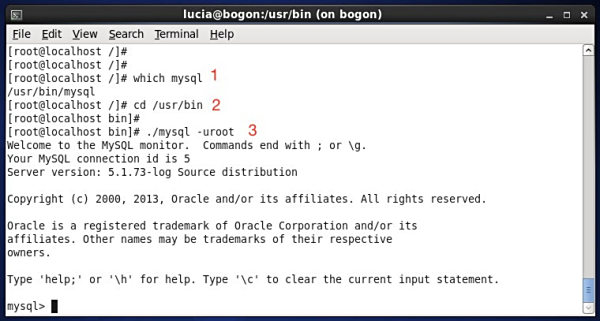

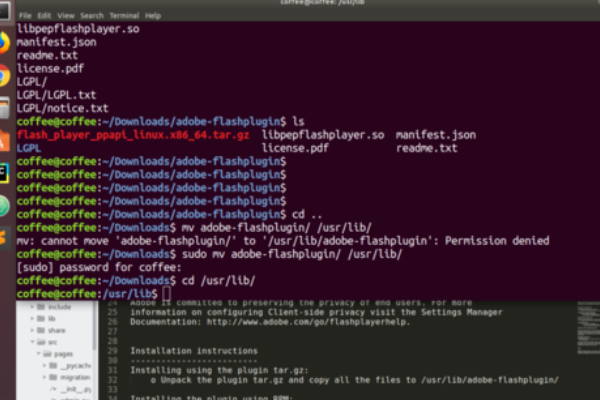

使用安全工具扫描

| 工具名称 |

功能描述 |

使用方法 |

| ClamAV |

开源杀毒软件,用于检测和清除干扰、载入等反面软件 |

yum -y install clamav安装,freshclam更新干扰库,clamscan -r --remove扫描并删除感染的文件 |

| chkrootkit |

专门用于检测rootkit(一种难以检测的反面软件)的工具 |

yum -y install chkrootkit安装,chkrootkit -q进行快速扫描 |

| rkhunter |

另一款用于检测rootkit和反面软件的工具,具有白名单功能,减少误报 |

yum -y install rkhunter安装,rkhunter -c进行全面检查 |

检查网络连接和计划任务

| 检查项 |

命令 |

说明 |

| 网络连接 |

netstat -tunlp或ss -tunlp |

查看当前系统的网络连接情况,包括监听的端口和对应的进程,有助于发现异常的网络活动。 |

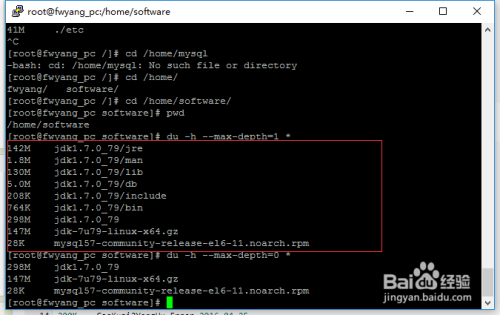

| 计划任务 |

crontab -l查看当前用户的计划任务,ls /etc/cron.查看系统级别的计划任务 |

检查是否有可疑或未经授权的计划任务被设置,这些任务可能用于定期执行反面操作 |

分析反面软件特征

| 特征类型 |

检查方法 |

说明 |

| 异常进程 |

通过ps或top命令查看进程列表,识别不熟悉的进程或具有root权限的进程。 |

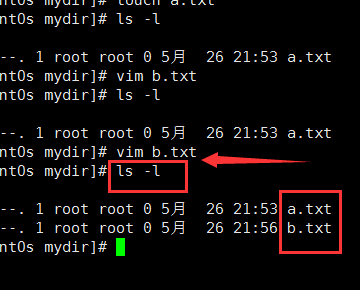

| 隐藏文件和目录 |

使用ls -la命令查看隐藏文件和目录,特别是在/etc、/usr/local等系统目录下。 |

| 异常网络连接 |

通过netstat或ss命令查看网络连接情况,注意是否有连接到已知反面IP地址的连接。 |

加强安全防护措施

| 防护措施 |

说明 |

| 定期更新系统和应用程序补丁 |

及时修复已知的安全破绽,减少被攻击的风险。 |

| 使用防火墙限制网络访问 |

配置防火墙规则,只允许必要的网络流量进入系统。 |

| 禁用不必要的服务和端口 |

减少系统的暴露面,降低被攻击的可能性。 |

| 使用强密码和多因素认证 |

提高账户安全性,防止未经授权的访问。 |

| 定期备份重要数据 |

在发生安全事件时能够迅速恢复数据,减少损失。 |

通过以上步骤和方法,您可以有效地检查Linux系统是否中毒或受到其他形式的反面攻击。