上一篇

如何确保服务器永不中毒?

- 云服务器

- 2025-06-08

- 4485

服务器影子系统通过建立隔离的虚拟运行环境,将用户对系统的所有写入操作重定向至临时空间,重启后自动丢弃所有更改,还原至初始安全状态,有效保护服务器原始系统免受意外操作、反面软件或测试变更的破坏,显著提升系统安全性与稳定性。

守护业务连续性与数据安全的隐形盾牌

在数字化浪潮席卷全球的今天,服务器承载着企业核心业务与海量关键数据,一次意外的系统崩溃、一次反面的干扰攻击、甚至一个操作员的小小失误,都可能引发灾难性的业务中断和数据丢失,面对这些无处不在的风险,如何确保服务器坚如磐石、数据万无一失?服务器影子系统作为一项关键的安全与运维技术,正成为现代数据中心不可或缺的“数字保险箱”。

痛点直击:服务器面临的严峻挑战

- 系统崩溃与宕机: 软件冲突、更新失败、硬件故障导致服务中断,损失惨重。

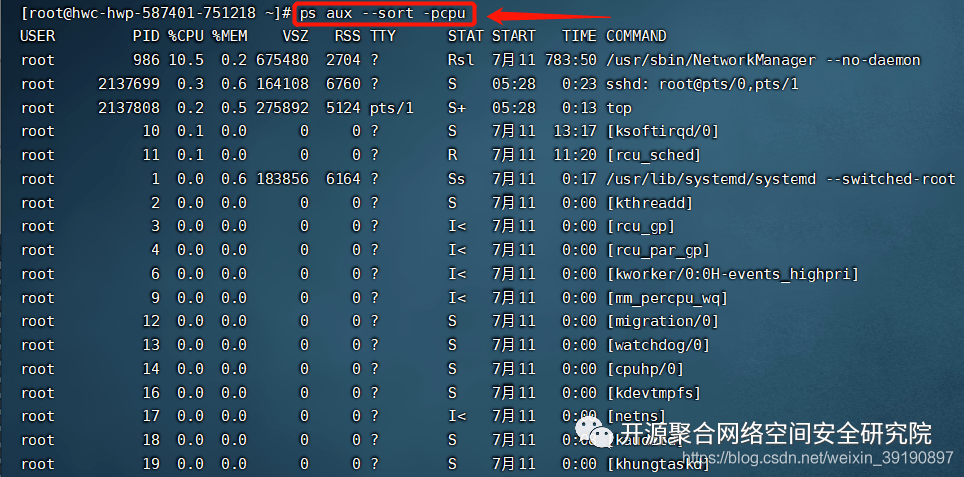

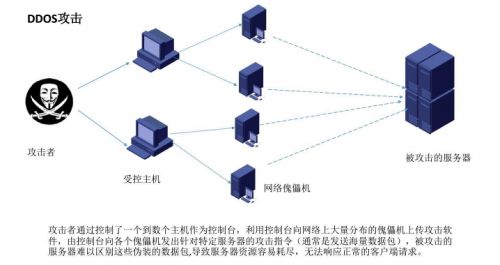

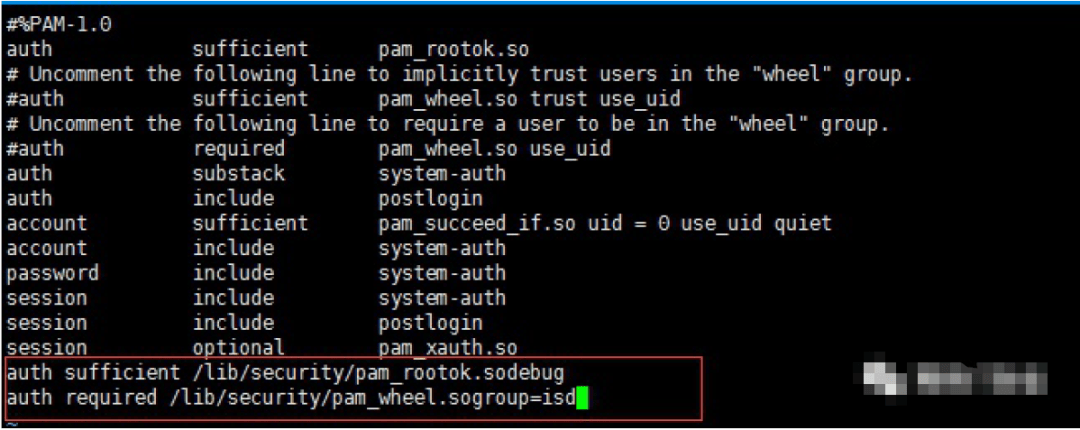

- 反面攻击肆虐: 勒索干扰、载入、零日破绽攻击威胁数据完整性与业务运行。

- 运维风险难控: 补丁更新、配置变更、测试操作稍有不慎即可能引发故障。

- 回滚效率低下: 传统备份恢复耗时漫长,难以满足关键业务快速恢复要求(RTO)。

- 测试环境局限: 模拟环境与生产环境差异导致测试结果不可靠,部署风险高。

核心揭秘:服务器影子系统如何运作?

服务器影子系统(也称为服务器还原系统或服务器保护系统)的核心在于构建一个隔离的、可瞬间还原的运行环境,其关键技术原理可理解为:

- 透明虚拟化层: 在操作系统(OS)之下或磁盘驱动层之上,创建一个轻量级的虚拟化层。

- “写时复制”技术: 这是关键所在,系统启动进入“影子模式”(保护模式)后:

- 所有对原始系统盘(受保护区域)的写入操作都会被重定向到一个专用的、临时的虚拟磁盘空间或差异磁盘。

- 对原始数据的读取则正常进行。

- 这确保了原始系统盘和数据始终保持“干净”状态,未被修改。

- 瞬间还原机制: 当需要恢复时(如遭遇攻击、更新失败或测试完成),只需重启服务器并退出影子模式,系统会自动丢弃在临时空间里记录的所有更改差异,服务器立即回退到启用影子模式时的完好初始状态,这个过程通常只需一次重启的时间,极其高效。

- 多模式支持:

- 单一影子模式: 保护系统盘(通常包含OS和程序),重启后所有更改丢失。

- 完全影子模式: 保护所有硬盘分区(含数据盘),重启后所有更改丢失(适用于严格测试或公共终端)。

- 带存储的单一/完全影子模式: 允许将部分更改(如必要的数据更新)选择性地、安全地存储到原始磁盘(需特定配置和管理员操作),兼顾灵活性与安全性。

价值凸显:为何企业需要服务器影子系统?

-

坚不可摧的业务连续性 (业务连续性的隐形守护者):

- 秒级灾难恢复: 面对软件故障、更新问题或轻度干扰破坏,一次重启即可满血复活,极大缩短RTO,保障核心业务几乎不中断。

- 抵御勒索软件: 即使勒索干扰加密了系统盘文件(实际加密的是临时空间的副本),重启退出影子模式,一切恢复如初,原始数据安然无恙(前提是数据盘也受保护或安全隔离)。

-

无懈可击的数据安全堡垒 (数据资产的终极防线):

- 核心数据“金钟罩”: 确保系统核心文件和配置免受反面改动或意外破坏,维护系统完整性。

- 安全测试沙箱: 为安全人员提供理想的测试环境,放心进行破绽扫描、渗透测试或可疑软件分析,消除对生产环境的顾虑。

- 杜绝运维误操作: 运维人员在影子模式下操作,即使执行错误命令或配置,重启即可撤销,避免“手滑”酿成大错。

-

高效敏捷的运维与开发引擎 (IT生产力的加速器):

- 无忧更新与部署: 在影子模式下部署新软件、应用补丁或进行配置变更,如遇问题,立即回滚;验证稳定后,可选择“提交”更改(若支持)或按流程正式部署。

- 高度还原的测试环境: 直接在物理生产服务器上创建与真实环境一致的影子环境进行测试,结果更准确,显著降低正式部署风险。

- 简化系统管理: 公共终端、信息亭、实验室环境每次重启后自动恢复至纯净状态,无需繁琐维护。

关键考量与适用场景

- 并非万能,理解局限:

- 物理故障: 无法防护硬件损坏。

- 数据盘保护: 明确区分系统盘保护与数据盘保护需求,若需保护数据盘,务必选择相应模式并理解其机制(如完全影子模式)。

- 内存驻留攻击: 重启才能清除临时更改,因此对不依赖重启的、长期驻留内存的高级威胁防护作用有限。

- “提交”机制: 如需保留影子模式下的更改,依赖特定的“提交”功能,需谨慎操作和权限控制。

- 理想应用场景:

- 需要极高业务连续性保障的关键业务服务器。

- 易受攻击或需要频繁测试更新的Web服务器、应用服务器。

- 软件开发、测试部门需要稳定且可快速重置的测试环境。

- 公共访问终端(图书馆、实验室、查询机)、数字标牌等需要保持固定状态的设备。

- 作为纵深防御体系中重要的一环,与防火墙、杀毒软件、定期备份等配合使用。

选择与部署建议

- 明确需求: 是侧重瞬间恢复?安全防护?还是测试便利?明确保护范围(仅系统盘/全盘)。

- 评估兼容性: 确保与服务器硬件(特别是特殊RAID卡、HBA卡)、操作系统版本、关键应用(如数据库、虚拟化平台)完美兼容。

- 性能影响: 不同产品对I/O性能有不同程度影响,需评估是否在业务可接受范围内。

- 管理便捷性: 集中管理控制台、策略配置、状态监控等功能是否强大易用。

- 厂商实力与服务: 选择技术成熟、口碑良好、能提供及时专业技术支持的厂商。

- 与备份策略协同: 影子系统≠替代备份! 它主要保护系统盘和快速恢复,必须与定期的、离线/异地的完整数据备份与恢复方案(用于应对硬件故障、逻辑错误、数据盘损坏、长期存储需求)结合,构成完整的数据保护体系。

- 权限管控: 严格控制进入/退出影子模式、提交更改等关键操作的权限。

服务器影子系统通过创新的“写时复制”与瞬时还原技术,为企业构筑了一道应对系统故障、反面攻击和运维风险的动态防线,它显著提升了业务连续性,强化了核心系统与数据的安全性,并优化了IT运维与开发测试流程,在数字化转型深入发展的今天,将服务器影子系统纳入企业IT基础设施的战略规划,无疑是提升系统韧性、保障数据资产、驱动业务创新的明智之选。部署它,意味着为服务器配备了一位不知疲倦的隐形守护者,让每一次重启都成为抵御风险、回归稳定的可靠保障。

引用说明:

- 本文中关于服务器影子系统(还原/保护系统)的核心工作原理(如“写时复制”技术、重定向写入、差异磁盘管理、瞬间还原机制)及常见模式(单一/完全影子模式)的描述,是基于此类商业产品(如 Deep Freeze Enterprise, Shadow Defender, Toolwiz Time Freeze 等企业级方案)的通用技术原理和公开文档。

- 服务器安全防护策略及业务连续性要求,参考了行业最佳实践,包括但不限于 NIST SP 800-53 (Security and Privacy Controls for Information Systems and Organizations) 和 ISO/IEC 27001 关于系统完整性、数据保护及灾难恢复的相关指导原则。

- 数据保护策略中强调影子系统不能替代传统备份的观点,遵循了 3-2-1 备份原则 这一业界广泛认可的数据保护基础标准。