linux如何模拟ip攻击防火墙

- Linux

- 2025-08-05

- 23

Linux系统中模拟IP攻击并测试防火墙效果是一项重要的安全实践,主要用于验证防御机制的有效性和排查潜在破绽,以下是详细的操作步骤、原理及工具说明:

基础环境准备与工具选择

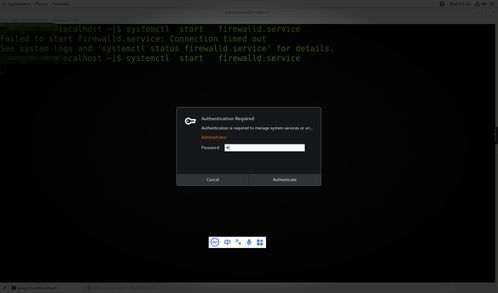

- 确认防火墙后端实现:大多数现代Linux发行版使用

firewalld作为前端管理工具,其底层依赖iptables或nftables,若需直接操作规则集,可切换至iptables模式,查看当前状态命令为:sudo firewall-cmd --state;启用服务的命令是:sudo systemctl enable --now firewalld,对于需要更细粒度控制的场景,建议直接使用iptables命令行接口。 - 安装必要组件:确保已安装

iptables及相关扩展模块,在Debian/Ubuntu系系统中执行以下命令:sudo apt update && sudo apt install iptables iptables-persistent;而在RHEL/CentOS系统则运行:sudo yum install iptables iptables-services。 - 备份现有规则:在进行任何修改前,务必保存原始配置以防误操作导致网络中断,可通过以下命令实现:

sudo iptables-save > /etc/backup_rules.v4(针对IPv4)和sudo ip6tables-save > /etc/backup_rules.v6(针对IPv6)。

配置防火墙规则以允许可控的“攻击”流量

(一)设置默认拒绝策略

这是安全设计的黄金法则——默认情况下丢弃所有未经明确允许的数据包,具体操作如下:

sudo iptables -P INPUT DROP(入站流量默认丢弃);sudo iptables -P FORWARD DROP(转发流量同样默认丢弃);sudo iptables -P OUTPUT ACCEPT(出站流量通常保持开放,但可根据需求调整)。

(二)放行合法连接与内部通信

为了避免阻断正常服务,需添加例外规则:

- 允许已建立的会话持续通信:

sudo iptables -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT; - 信任本地回环接口(lo)的流量:

sudo iptables -A INPUT -i lo -j ACCEPT; - 开放特定端口或服务:例如允许SSH远程管理,使用命令

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT。

(三)限制可疑源IP的访问权限

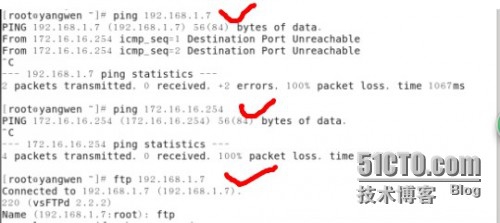

通过指定源地址范围来模拟攻击场景,阻止某个特定IP的所有TCP请求:sudo iptables -A INPUT -s 192.168.0.100 -p tcp --dport 80 -j REJECT,来自该IP对Web服务的访问将被明确拒绝,并返回错误响应。

(四)启用反向路径过滤(RPF)防欺骗机制

Linux内核提供的反向路径检查功能可有效抵御IP伪装攻击,执行脚本激活该特性:echo 1 > /proc/sys/net/ipv4/conf/default/rp_filter,此设置会验证数据包的源地址是否可达其所声明的网络接口,若不可达则视为非规包并丢弃。

主动发起模拟攻击进行验证

完成上述配置后,可以从另一台主机(或同一局域网内的其他设备)尝试以下操作以测试防火墙效果:

| 测试类型 | 命令示例 | 预期结果 |

|—————-|———————————–|————————|

| Ping洪泛攻击 | ping -f <目标IP> | ICMP请求被丢弃 |

| TCP端口扫描 | nmap -p <端口号> <目标IP> | 扫描结果显示端口关闭 |

| HTTP反面请求 | curl http://<目标IP> | 返回“Connection refused”或超时错误 |

监控日志与行为分析

实时追踪防火墙的活动记录至关重要,常用方法包括:

- 开启日志记录功能:

sudo iptables -A INPUT -j LOG --log-prefix "IPTABLES: " --log-level info; - 查看日志输出文件:通过

tail -f /var/log/syslog | grep IPTABLES观察被拦截事件的详细信息; - 统计流量模式变化:结合

tcpdump抓包工具进一步分析异常连接尝试。

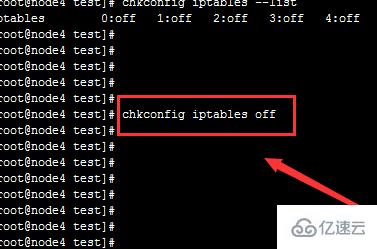

持久化配置与恢复方案

为确保重启后规则仍然生效,需执行保存操作:

- 适用于Debian/Ubuntu:

sudo netfilter-persistent save; - 适用于RHEL/CentOS:

sudo service iptables save; - 通用方式:将规则导出至文件,如

sudo iptables-save > /etc/custom_ruleset.conf,后续可通过sudo iptables-restore < /etc/custom_ruleset.conf快速恢复。

相关问答FAQs

Q1: 如果误删了所有规则导致断网怎么办?

解答:立即执行紧急修复流程:①输入sudo iptables -F清空现有规则;②重新加载备份文件(如sudo iptables-restore < /etc/backup_rules.v4);③若未提前备份,则手动添加允许SSH连接的规则:sudo iptables -I INPUT 1 -p tcp --dport 22 -j ACCEPT。

Q2: 如何区分真实用户与伪造的IP地址?

解答:关键在于启用反向路径过滤(RPF),当收到一个数据包时,系统会检查其声称的源IP是否真的存在于发送该包的网络接口所在的子网中,如果不在(即无法反向路由到达),则判定为伪造IP并丢弃,结合iptables的-s参数指定可信内网段(如168.0.0/16),可进一步缩小信任范围。

通过以上步骤,您可以在受控环境中全面测试Linux防火墙对各类IP攻击的防护能力,同时确保合法业务不受影响,建议在实际生产环境中应用前,先在沙箱环境中充分验证规则的有效性