上一篇

linux防火墙如何开放端口

- Linux

- 2025-07-27

- 10

Linux中开放防火墙端口可用

iptables或

firewalld工具,如添加TCP端口命令:

sudo firewall-cmd --zone=public --add-port=端口号/tcp --permanent后重载生效

Linux系统中开放防火墙端口是管理员日常操作的重要环节,涉及网络安全策略调整与服务可用性的平衡,以下从原理、工具选择到具体实现步骤进行详细说明,涵盖主流方案及注意事项。

核心概念与前置准备

- 防火墙作用域:Linux防火墙通过规则链(如INPUT、FORWARD)控制数据包流向,默认拒绝所有未明确允许的流量,开放端口本质是将特定协议+端口的组合加入白名单。

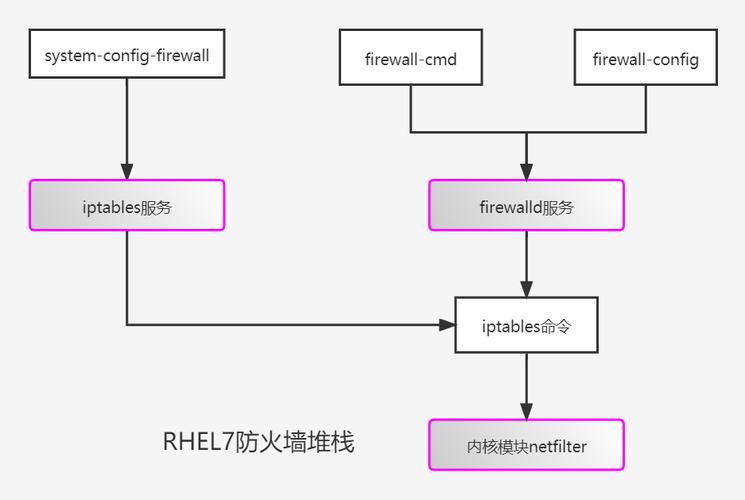

- 工具选型依据:不同发行版推荐使用的防火墙管理工具存在差异:RHEL/CentOS倾向

firewalld,Ubuntu更适配ufw,而底层通用的工具是iptables,三者并非互斥关系,但建议优先使用发行版原生方案以获得最佳兼容性。 - 权限要求:所有修改操作均需root权限执行,普通用户可通过

sudo提权,部分图形化界面工具会隐式完成权限切换。

主流实施方案对比

| 工具名称 | 适用场景 | 优势特点 | 持久化方式 |

|---|---|---|---|

| firewalld | RHEL系发行版默认服务 | 区域化管理/动态更新支持 | --permanent参数+重载 |

| iptables | 精细化控制需求 | 灵活的规则编写能力 | 手动保存到配置文件 |

| ufw | Ubuntu简易配置 | 命令行友好度极高 | 自动同步至netfilter框架 |

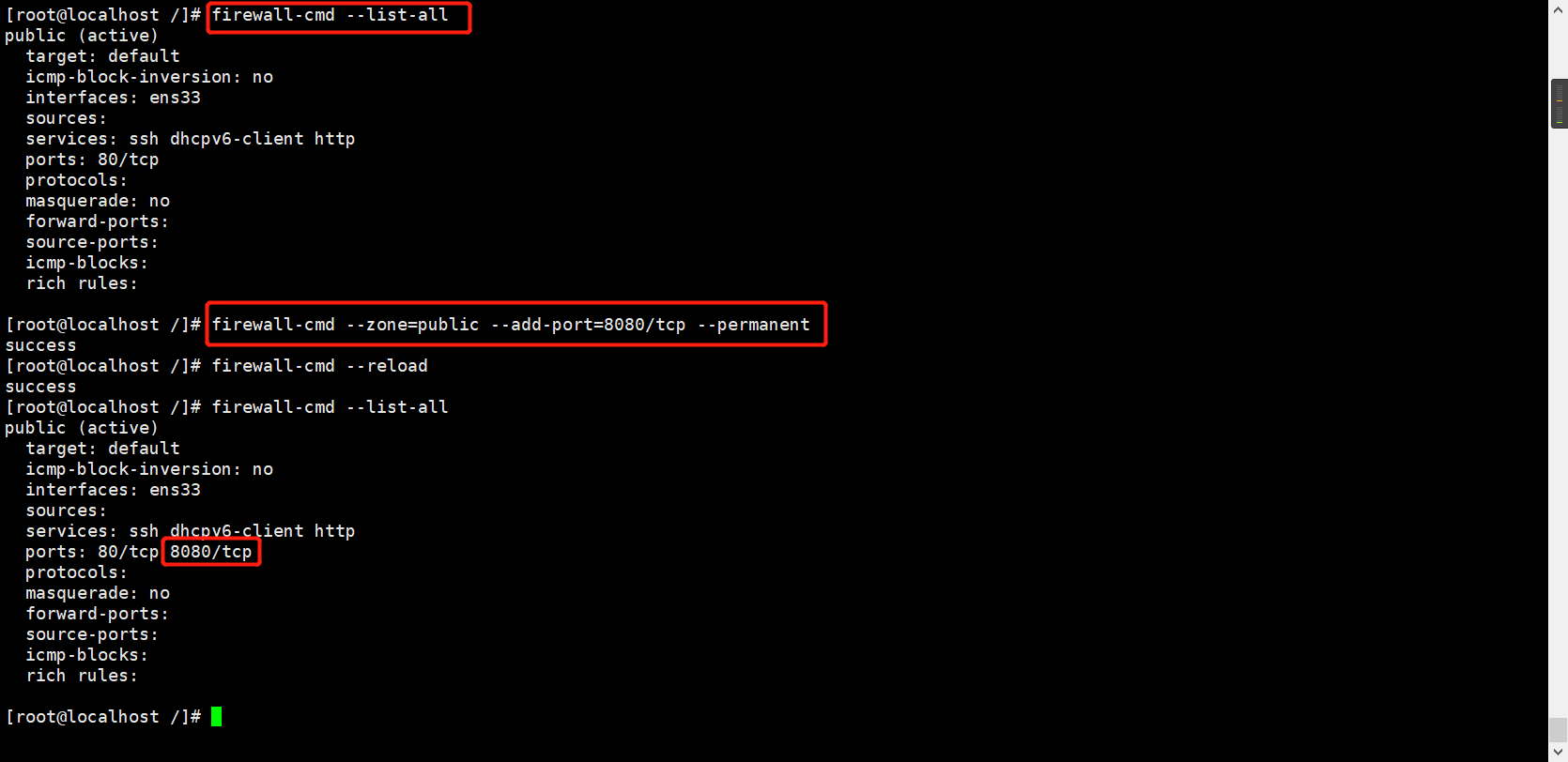

方案A:基于firewalld的标准流程(以开放TCP 8080端口为例)

- 状态检测:先执行

sudo firewall-cmd --state确认服务运行状态,若未启动则键入sudo systemctl start firewalld激活服务。 - 添加规则:使用

sudo firewall-cmd --zone=public --add-port=8080/tcp --permanent命令创建永久生效的规则,其中--zone参数指定作用区域(public为公共网络接口),/tcp明确协议类型。 - 配置生效:运行

sudo firewall-cmd --reload重新加载配置,使新规则即时生效,可通过sudo firewall-cmd --list-all验证是否包含新增条目。 - 扩展应用:如需支持UDP协议或连续端口范围(如3000-4000),可将命令调整为

--add-port=8080/udp或--add-port=3000-4000/tcp。

方案B:直接操作iptables实现高级控制

- 基础命令结构:典型语法为

sudo iptables -A INPUT -p [协议] --dport [端口号] -j ACCEPT,例如允许SSH连接应写作sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT。 - 批量处理技巧:当需要开放多个关联端口时,可采用通配符模式,比如开放MySQL默认使用的3306及备用端口3307,可合并写为

sudo iptables -A INPUT -p tcp --dport 3306:3307 -j ACCEPT。 - 状态保存机制:在CentOS系统中执行

sudo service iptables save生成物理配置文件;Debian/Ubuntu则推荐安装iptables-persistent组件后使用sudo netfilter-persistent save实现跨重启保留。 - 可视化辅助:随时通过

sudo iptables -L -n -v查看当前所有规则详情,包括命中次数统计等信息。

方案C:Ubuntu专属的UFW轻量级方案

- 安装启用:新装系统需先运行

sudo apt install ufw完成部署,然后执行sudo ufw enable初始化防火墙环境。 - 端口管理:添加单个端口只需输入

sudo ufw allow 8080,系统会自动识别协议类型,对于已知服务名(如Nginx使用的HTTP),可直接用sudo ufw allow www替代具体端口号。 - 反向操作:若需撤销某个放行规则,对应命令为

sudo ufw delete allow 8080,禁用整个防火墙功能则下达sudo ufw disable指令。

安全实践建议

- 最小权限原则:仅开放业务必需的端口,避免使用

iptables -P INPUT ACCEPT这类全局放行策略,例如Web服务通常只需开放80/443端口。 - 定期审计机制:建立周期性检查制度,通过

netstat -tulnp | grep :[端口号]确认是否有异常进程监听已开放端口,结合日志分析工具监控入站连接来源。 - 版本控制意识:不同Linux版本的防火墙实现可能存在差异,例如在Oracle Cloud主机上,即使本地测试正常,也要考虑云服务商的安全组设置是否同步允许该端口的流量通过。

FAQs

Q1:如何确认某个端口是否已成功开放?

答:可通过两种方式验证:①使用netstat -an | grep <PORT>查看系统监听状态;②从外部主机尝试Telnet连接(如telnet your_server_ip <PORT>),若能建立连接则说明端口可达,注意某些系统可能未预装telnet客户端,此时可用nc -zv your_server_ip <PORT>替代测试。

Q2:紧急情况下如何临时关闭所有防火墙规则?

答:对于firewalld服务,执行sudo systemctl stop firewalld即可停止服务;若使用iptables,则清空INPUT链规则:sudo iptables -F INPUT,但此操作风险极高,生产环境请勿直接执行,建议优先定位具体冲突规则进行修正。

Linux防火墙端口开放需根据具体应用场景选择合适的工具,并严格遵循安全最佳实践,无论是使用现代化的firewalld还是传统的iptables,关键在于理解流量过滤