上一篇

阿里云虚拟主机怎么不被ip攻击

- 虚拟主机

- 2025-08-03

- 5

云虚拟主机可通过配置.htaccess文件或ASP代码屏蔽特定IP,限制反面访问

是防止阿里云虚拟主机遭受IP攻击的详细说明:

通过配置文件屏蔽反面IP

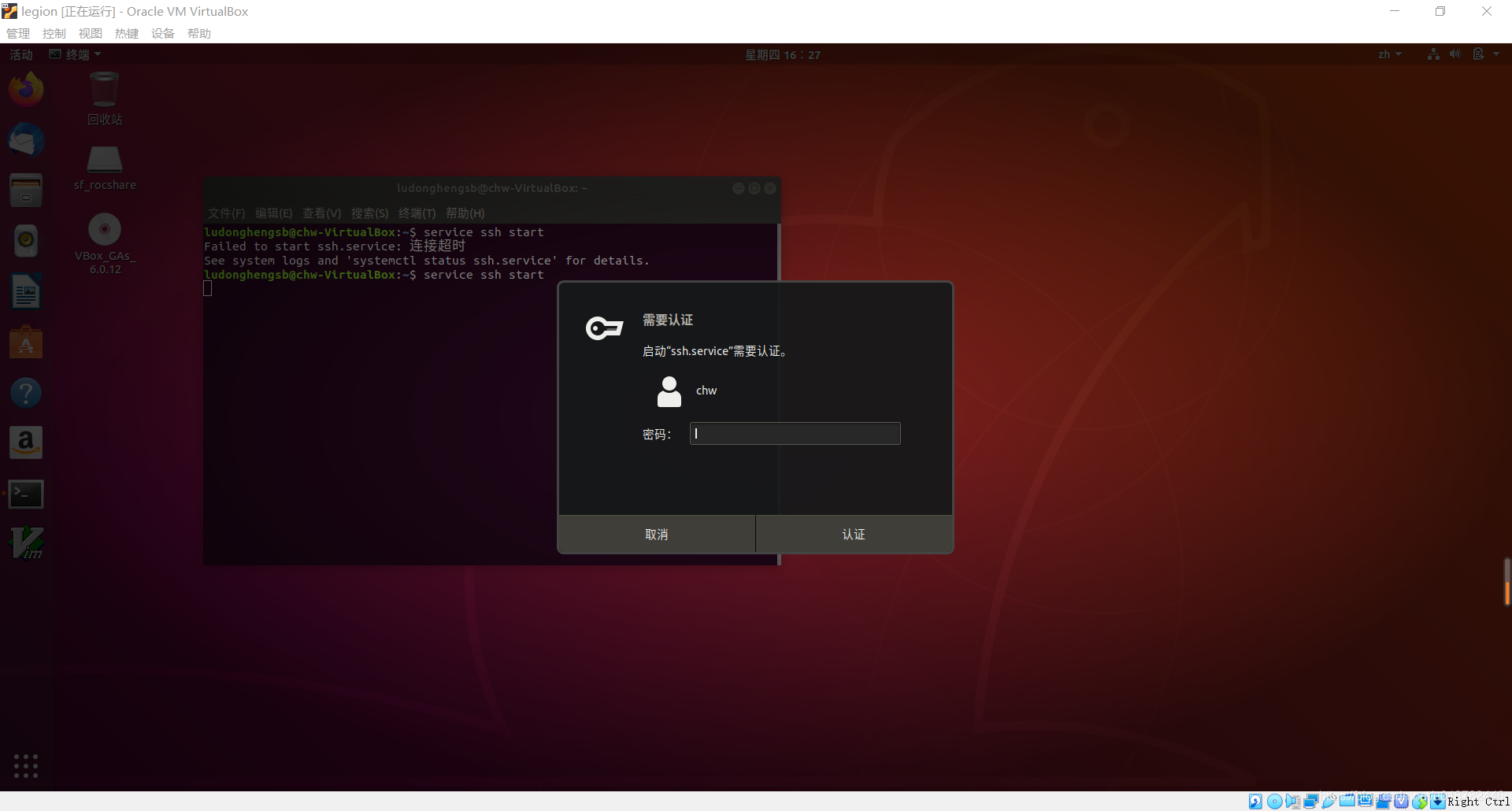

Linux系统(Apache):使用.htaccess文件

- 适用场景:普通版Linux云虚拟主机。

- 操作步骤:在

/htdocs目录下创建或编辑.htaccess文件,添加以下规则:Order Deny,Allow Deny from [反面IP]

支持单个IP、多个IP(用逗号分隔)或CIDR格式的网段(如

168.0.0/24),保存后,被屏蔽的IP访问时将返回403错误。 - 示例:禁止两个特定IP访问:

Order Deny,Allow Deny from 111.111.111.111 Deny from 222.222.222.222

增强版Linux系统(Nginx):通过控制台配置

- 适用场景:增强版云虚拟主机用户。

- 操作路径:登录管理控制台 → 左侧导航栏选择“高级环境设置”→“NGINX设置”,在编辑区域输入屏蔽规则,

location / { allow all; deny 111.111.111.111; # 禁止单个IP deny 222.222.222.0/24; # 禁止整个网段 }注意:

allow和deny指令仅允许在location块内使用以保证服务稳定性,保存后生效,被拒访的请求同样返回403状态码。

Windows系统(IIS):ASP代码实现

- 适用场景:Windows系统的云虚拟主机。

- 实现方式:将以下代码嵌入ASP页面中:

<% requestIP = request.ServerVariables("REMOTE_ADDR") IP = "[$Deny_IP2]" trueURL = "http://www.baidu.com" falseURL = "http://www.google.com" ipArr = split(IP,"|") flag = false for i=0 to ubound(ipArr) if requestIP=ipArr(i) then flag=true exit for end if next if flag then response.Redirect(falseURL) else response.Redirect(trueURL) end if %>其中

[$Deny_IP2]替换为需屏蔽的IP列表,多个IP用竖线分隔,此代码会判断访客IP是否在黑名单中,若匹配则重定向至警告页面。

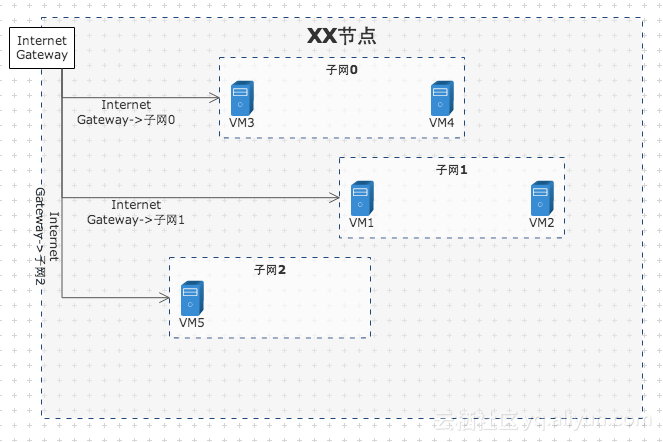

利用阿里云访问控制功能

内置安全模块

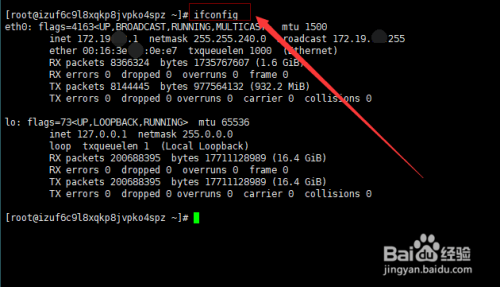

- 功能入口:在云虚拟主机管理页面的“访问控制”区域,可直接添加需要屏蔽的IP地址或网段,支持批量导入与删除,最多可设置500个条目(不支持屏蔽本地回环地址

0.0.1); - 并发连接限制:开启后可设定每个IP的最大并发连接数,有效缓解DDoS攻击导致的资源耗尽问题,建议值高于常规浏览器并发数(如IE默认6个),避免误伤正常用户;

- 实时监控:通过“监控信息”页面查看按来源IP统计的连接数据,及时发现异常流量模式。

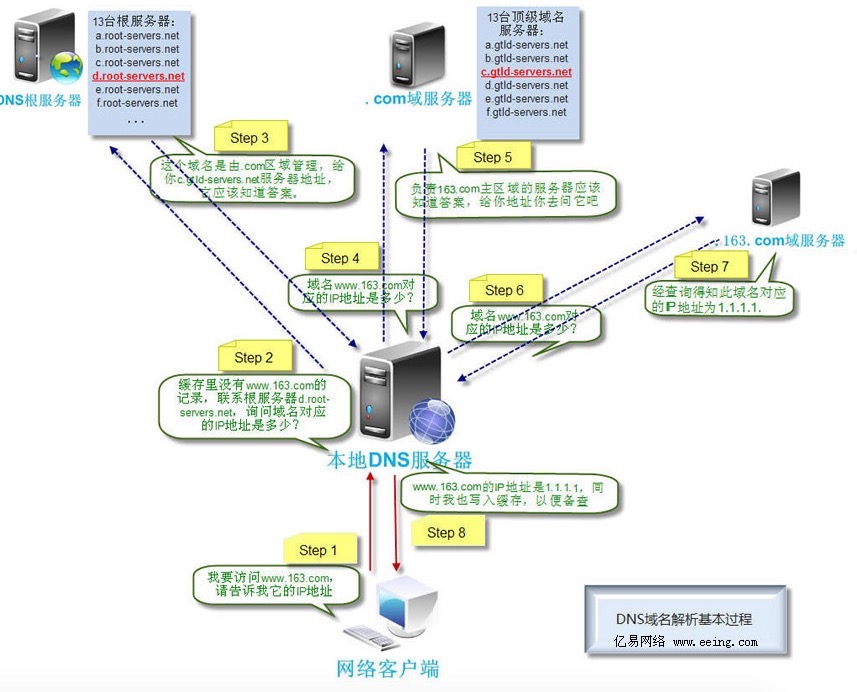

日志分析与动态调整策略

- 日志挖掘:定期检查服务器日志,识别高频请求、异常地理位置或爬虫特征的IP段;

- 动态更新:将确认的攻击源加入黑名单,并同步至

.htaccess、Nginx配置或访问控制列表; - 自动化工具:结合阿里云提供的安全防护服务(如DDoS基础防护),自动触发黑洞路由对大规模攻击进行流量清洗。

相关问题与解答

Q1: 如何快速定位正在发动攻击的IP?

- A: 通过阿里云虚拟主机管理控制台的“监控信息”功能,按来源IP查看实时连接数及历史趋势,分析网站访问日志中短时间内大量请求同一资源的记录,也可帮助识别可疑IP。

Q2: 屏蔽某些IP后是否会影响SEO效果?

- A: 合理屏蔽反面IP不会影响正常搜索引擎爬虫的抓取,建议在robots.txt文件中明确允许主流搜索引擎(如百度、谷歌)的官方爬虫IP段,同时确保屏蔽规则不包含这些合法UA对应的IP地址