上一篇

虚拟机给物理机杀毒

- 物理机

- 2025-08-01

- 4

机可辅助物理机杀毒,通过安装

杀毒软件扫描镜像文件或挂载磁盘检测查杀,能安全隔离干扰,避免直接操作

物理机系统

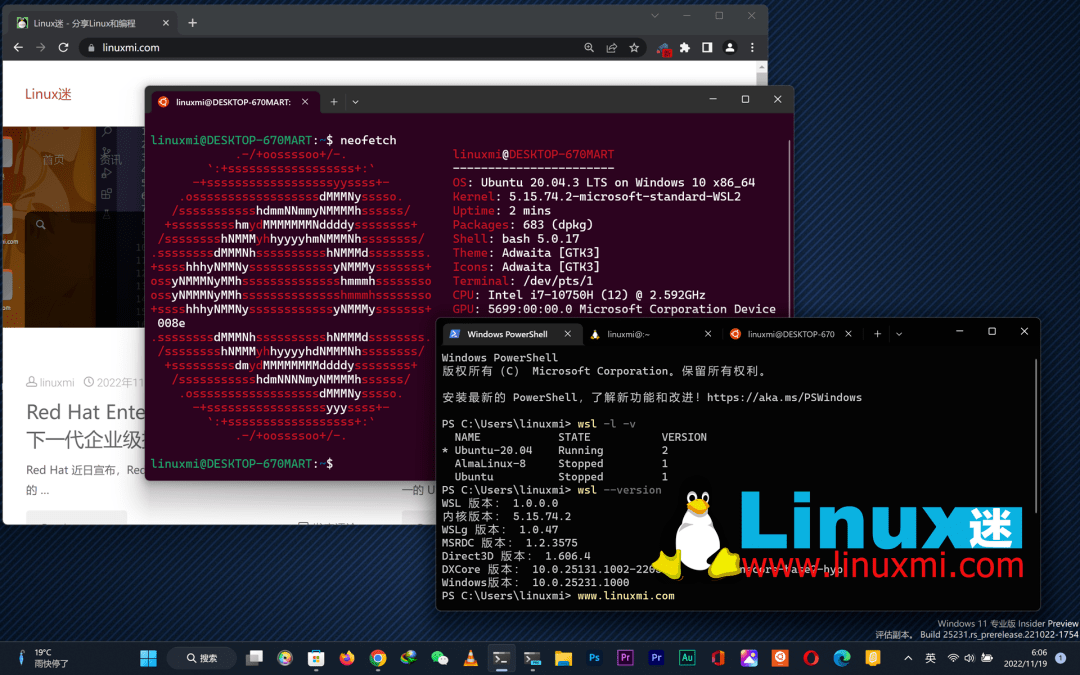

机与物理机之间的杀毒软件运作机制及安全性分析是一个复杂而重要的议题,以下是详细的技术解析:

| 维度 | 说明 | 注意事项/限制条件 |

|---|---|---|

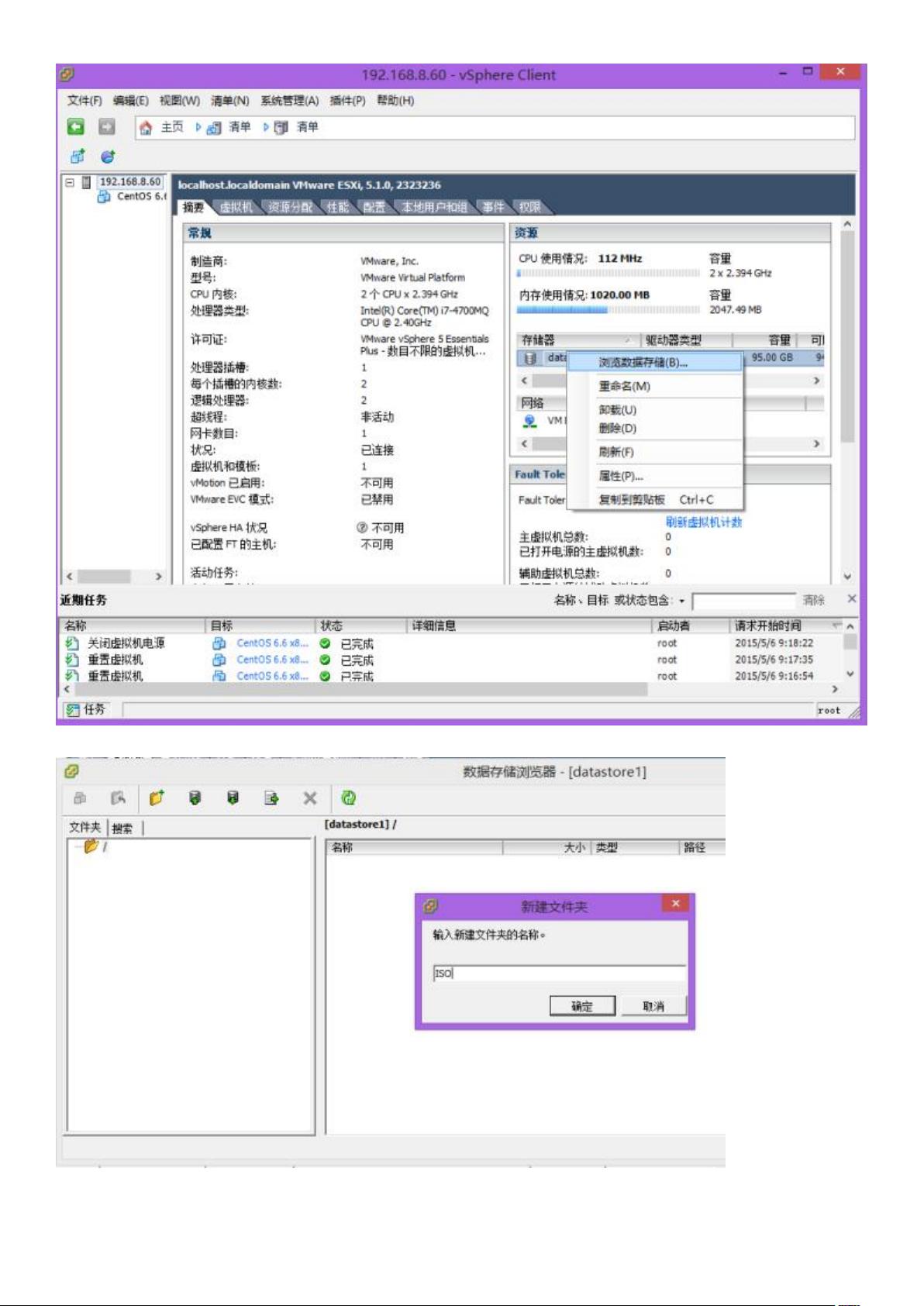

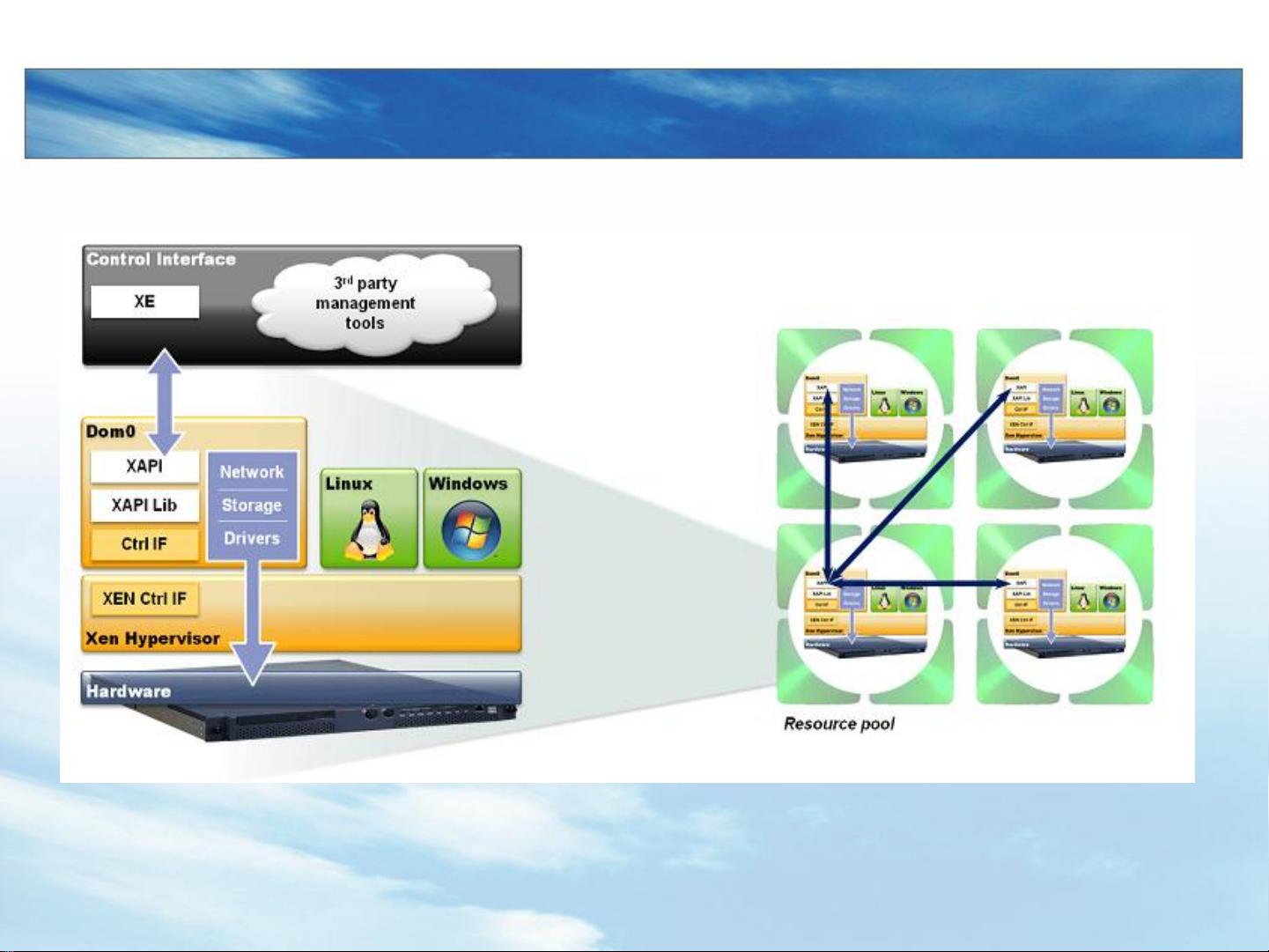

| 隔离性本质 | 虚拟机作为独立沙箱环境运行,其内部进程由Hypervisor层管控,理论上与物理机的操作系统内核、内存空间完全分离,例如未安装VMware Tools时,两者仅通过特定端口通信,文件传输需手动操作。 | 若启用文件夹共享或剪贴板互通功能,则可能打破逻辑隔离,导致反面程序跨环境传播。 |

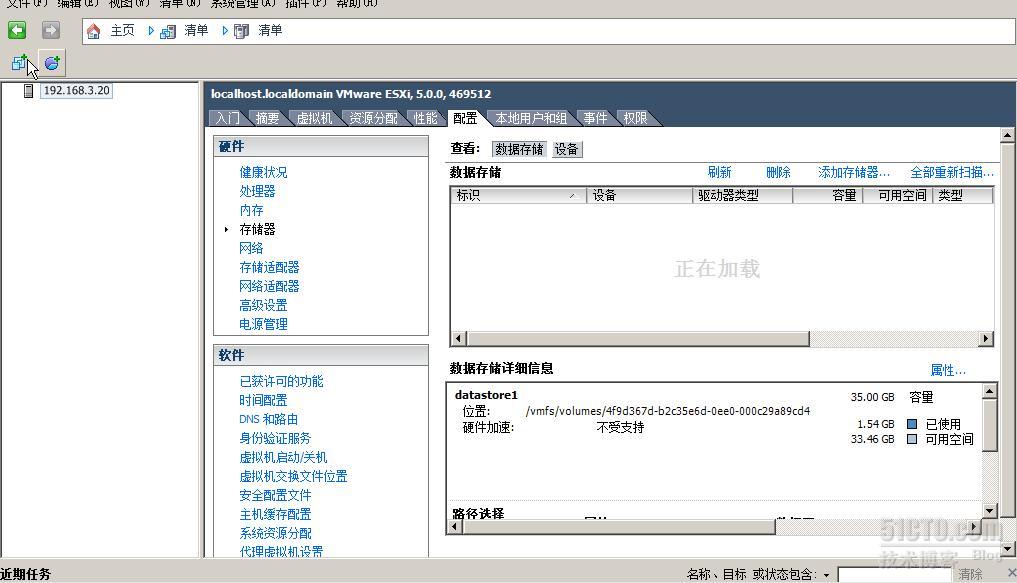

| 杀毒作用域局限性 | 安装在虚拟机内的杀毒软件仅能扫描该虚拟系统的磁盘镜像文件(如.vmdk),无法直接访问物理硬盘分区(包括C盘、D盘等原始数据存储区域),所有查杀行为局限于虚拟化层分配的资源池内。 | 物理机感染的Bootkit类根植于MBR引导区的顽固干扰,因不经过虚拟化监控层而完全不可见于虚拟机内的安防体系。 |

| 逆向渗透风险 | 当用户同时开启主机与虚拟机时,某些具备横向移动能力的高级持续性威胁(APT)可通过破绽利用实现跨环境跳跃,特别是局域网环境下的网络嗅探攻击,可能窃取两台机器间的认证凭证。 | 即使虚拟机保持纯净状态,只要物理机存在未修补的安全破绽,攻击者仍可绕过虚拟屏障实施链式载入。 |

| 特殊案例验证 | 根据实际事故报告显示,曾有用户在虚拟机运行破解工具包后引发物理机大规模感染,这表明某些异常退出机制缺陷可能导致虚拟环境崩溃后的记忆体被墙扩散至底层系统。 | 该现象多发生于未正确配置内存快照保留策略的情况下,凸显了虚拟化平台自身安全配置的重要性。 |

| 业界技术演进方向 | 当前主流方案采用深度混合架构:在物理机部署轻量化代理程序负责实时监控,同时将可疑样本上传至云端沙箱进行动态行为分析,这种“本地+虚拟”的双重防护模式已被卡巴斯基等厂商应用于企业级解决方案。 | 需要用户授权较高的系统权限,可能影响老旧设备的兼容性;且云分析存在网络延迟导致的响应滞后问题。 |

从上述分析可见,单纯依赖虚拟机进行物理机杀毒存在根本性的技术障碍,正确的处置流程应遵循以下原则:

- 优先处理物理机:使用获得VB100认证的主流杀毒软件(如腾讯电脑管家、百度杀毒)对主机执行全盘扫描,特别注意重置被改动的注册表项;

- 重建虚拟环境:为避免交叉感染,建议删除现有虚拟机并重新克隆干净镜像;

- 网络隔离措施:在应急响应阶段暂时禁用NAT模式,改用桥接网络时务必开启防火墙过滤非常用端口;

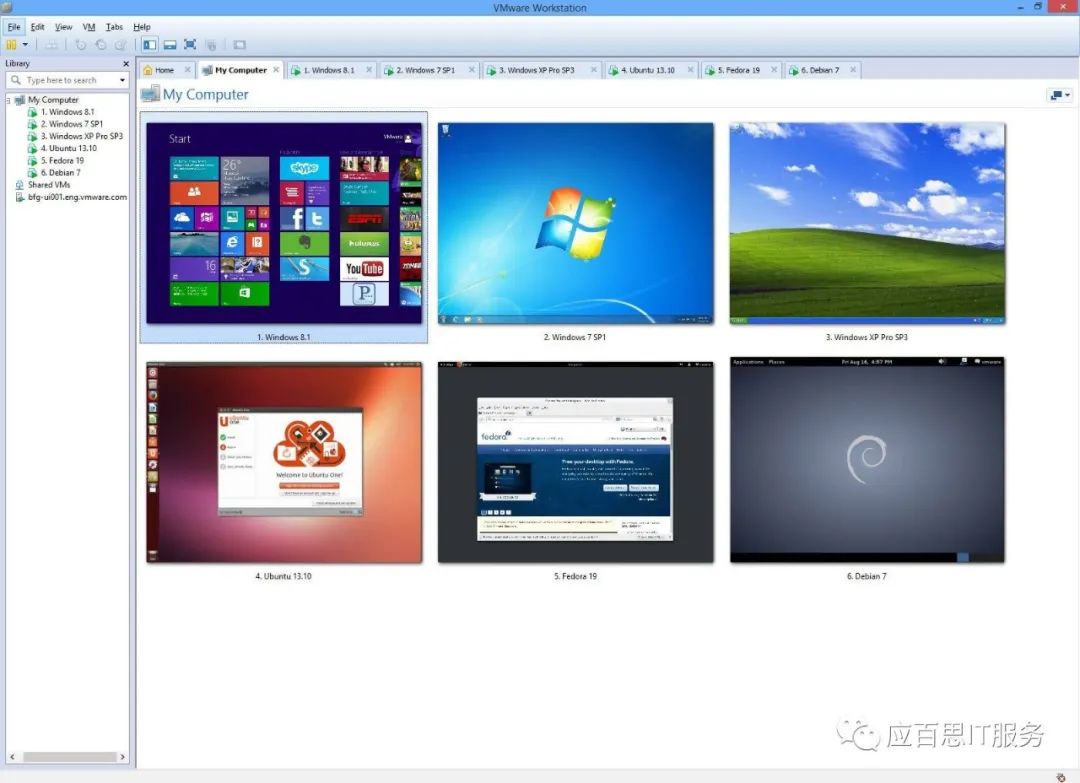

- 补丁管理同步:确保Hypervisor软件(如VMware Workstation)更新至最新版本,修复已知的安全缺陷。

FAQs:

Q1:为什么在虚拟机里安装了杀毒软件还是杀不掉物理机的干扰?

A:因为虚拟机和物理机的文件系统是相互隔离的,虚拟机里的杀毒软件只能扫描虚拟磁盘上的文件,无法直接访问物理机的硬盘分区,要清除物理机的干扰,必须在物理机上运行杀毒软件。

Q2:如果物理机已经中毒,用虚拟机启动另一个操作系统是否安全?

A:相对更安全但不绝对,虽然虚拟机提供了一定的隔离保护,但如果物理机上的干扰具有跨环境传播能力(例如通过网络共享或自动播放功能),仍然可能威胁到虚拟机的安全,建议先对物理机