上一篇

linux 如何查看被黑

- Linux

- 2025-07-28

- 4145

Linux 是否被黑可检查系统日志、异常进程、网络连接、文件改动及关键配置文件,

Linux查看被黑的方法

在Linux系统中,判断是否被破解载入(俗称“被黑”)需要从多个角度进行检查,包括系统日志、网络连接、进程状态、用户权限、Rootkit检测等,以下是详细的检查方法和步骤:

检查系统日志

系统日志是记录系统活动的重要文件,通过分析日志可以发现异常的登录行为或可疑操作,常见的日志文件包括:

- /var/log/auth.log(Ubuntu/Debian)或 /var/log/secure(CentOS/RHEL):记录认证相关的信息,如登录失败、SSH登录等。

- /var/log/messages:记录系统通用消息,包括启动、服务状态等。

- /var/log/syslog:记录系统级别的日志信息。

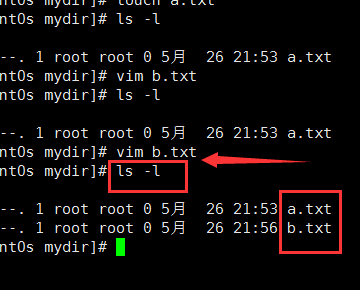

命令示例:

sudo cat /var/log/auth.log | grep "Failed password" # 查看登录失败记录 sudo tail -f /var/log/auth.log # 实时监控日志

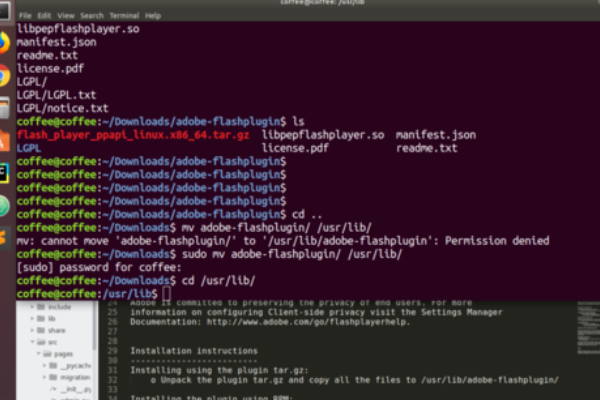

检查网络连接和监听端口

破解通常会通过反面端口或异常连接控制服务器,可以使用以下命令检查:

- netstat:查看当前网络连接和监听端口。

sudo netstat -tuln # 查看所有监听的TCP和UDP端口

- ss:更强大的网络工具,替代netstat。

sudo ss -tuln # 查看监听端口

- lsof:查看进程与网络连接的关联。

sudo lsof -i # 查看所有网络连接

异常迹象:

- 存在陌生的监听端口(如非标准服务端口)。

- 大量外部IP连接,尤其是来自同一IP的多条连接。

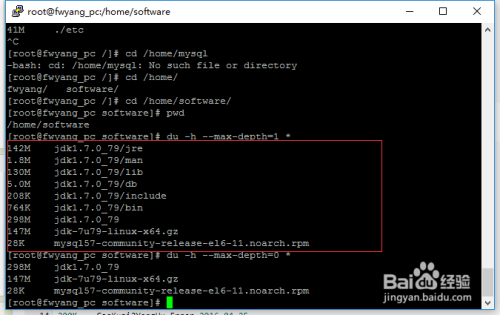

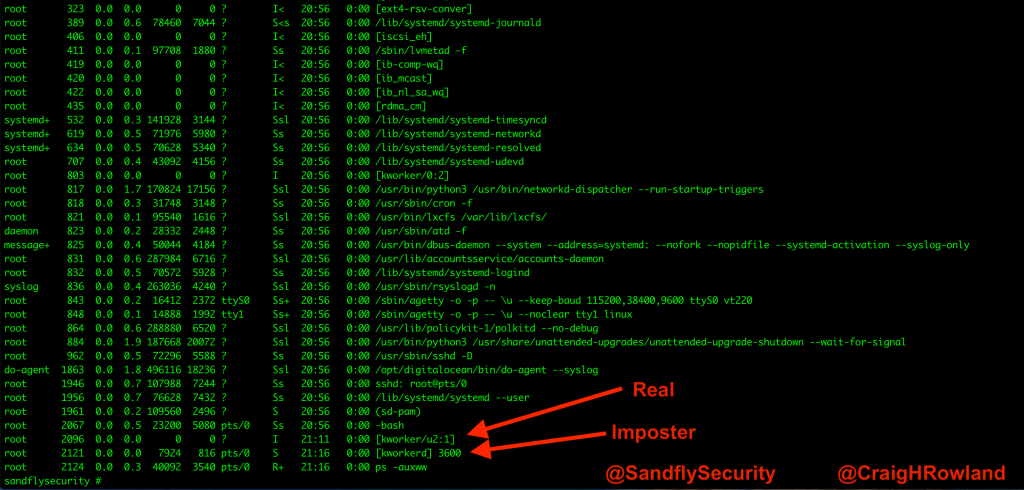

检查正在运行的进程

破解可能会植入反面进程或隐藏进程,通过以下命令排查:

- ps:查看当前进程列表。

sudo ps -ef # 显示所有进程及其父进程

- top 或 htop:动态查看进程状态,按CPU或内存排序。

sudo top # 实时查看进程

异常迹象:

- 未知的进程名称或路径(如/tmp、/dev/shm下的可执行文件)。

- 高资源消耗的陌生进程(如挖矿程序)。

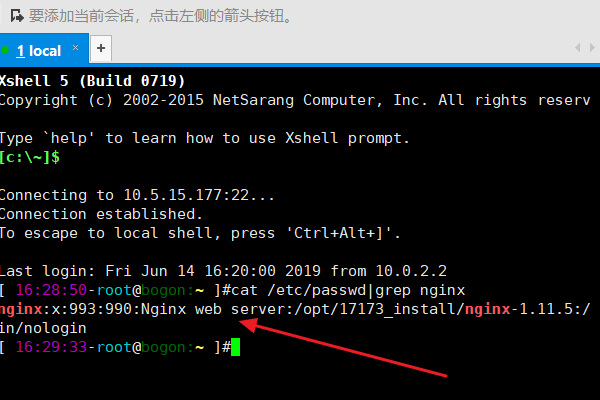

检查系统用户和权限

破解可能添加非规用户或修改权限,需重点检查:

- /etc/passwd 和 /etc/group:查看是否有异常用户或组。

cat /etc/passwd | grep -v "nologin" # 过滤掉禁止登录的用户

- 空口令用户:检查是否存在无密码用户。

awk -F: '($2 == "") {print $1}' /etc/shadow # 列出空口令用户 - SUID/SGID文件:检查权限过高的文件。

find / -perm /4000 -type f 2>/dev/null # 查找SUID文件

检测Rootkit和反面软件

Rootkit可以隐藏反面活动,需使用专业工具扫描:

- rkhunter:开源Rootkit检测工具。

sudo rkhunter --check # 扫描Rootkit和系统文件完整性

- chkrootkit:另一款Rootkit检测工具。

sudo chkrootkit # 扫描常见Rootkit特征

其他检查方法

- w命令:查看当前登录用户。

w # 显示登录用户及活动

- last:查看历史登录记录。

last # 显示最近登录的用户

- crontab:检查定时任务是否被改动。

crontab -l # 查看当前用户的定时任务 sudo ls /etc/cron. # 检查系统级定时任务

| 检查项 | 命令/工具 | 异常迹象 |

|---|---|---|

| 系统日志 | sudo cat /var/log/auth.log |

频繁登录失败、陌生IP登录 |

| 网络连接 | sudo netstat -tuln |

非标准端口监听、大量外部连接 |

| 进程状态 | sudo ps -ef |

未知进程、高资源消耗进程 |

| 用户和权限 | cat /etc/passwd |

异常用户、空口令用户 |

| Rootkit检测 | rkhunter --check |

文件被改动、Rootkit特征匹配 |

FAQs

如果发现异常进程,如何进一步处理?

- 使用

ps -ef | grep [进程名]确认进程路径。 - 终止可疑进程:

sudo kill -9 [PID]。 - 检查进程来源文件(如/tmp、/dev/shm)并删除。

如何防止Linux服务器被黑?

- 定期更新系统和软件,修复破绽。

- 禁用不必要的服务和端口。

- 设置强密码,启用SSH密钥认证。