上一篇

安卓云原生防御文档介绍内容

- 行业动态

- 2025-04-24

- 6

安卓云原生防御文档介绍

云原生安全架构,涵盖容器化、微服务等技术,强调持续监控与自动化响应,提升安卓系统安全性、弹性及运维

云原生与安卓安全的结合背景

云原生技术特点

- 容器化(如Docker)、不可变基础设施、微服务架构、声明式API、自动化运维(CI/CD)。

- 核心目标:提升资源利用率、弹性扩展能力、快速迭代和安全隔离。

安卓系统安全挑战

- 权限管理复杂(如动态权限、组件暴露风险)。

- 应用沙箱逃逸攻击、反面SDK植入、root权限滥用。

- 碎片化严重(不同设备、ROM版本兼容性问题)。

结合意义

通过云原生技术实现安卓应用的动态防护、轻量化部署和威胁快速响应。

安卓云原生防御核心技术

| 技术方向 | 实现方式 | 优势 |

|---|---|---|

| 容器化隔离 | 使用Firebase App Distribution或自定义容器(如Kubernetes)部署安卓组件 | 隔离敏感数据,防止进程间攻击 |

| 不可变系统 | 基于镜像的安卓系统更新(如Android Verified Boot + OTA加密升级) | 减少攻击面,防止改动 |

| 微服务化架构 | 拆分应用功能为独立服务(如后台推送、支付模块),通过Service Mesh通信 | 降低单点故障风险,细粒度权限控制 |

| 动态威胁检测 | 集成云侧AI模型(如TensorFlow Lite)实时分析设备行为 | 快速识别异常操作(如反面输入、越权访问) |

| 零信任机制 | 基于SPIFFE/SPIRE的证书联邦,动态验证应用组件身份 | 防止内部组件被劫持或伪造 |

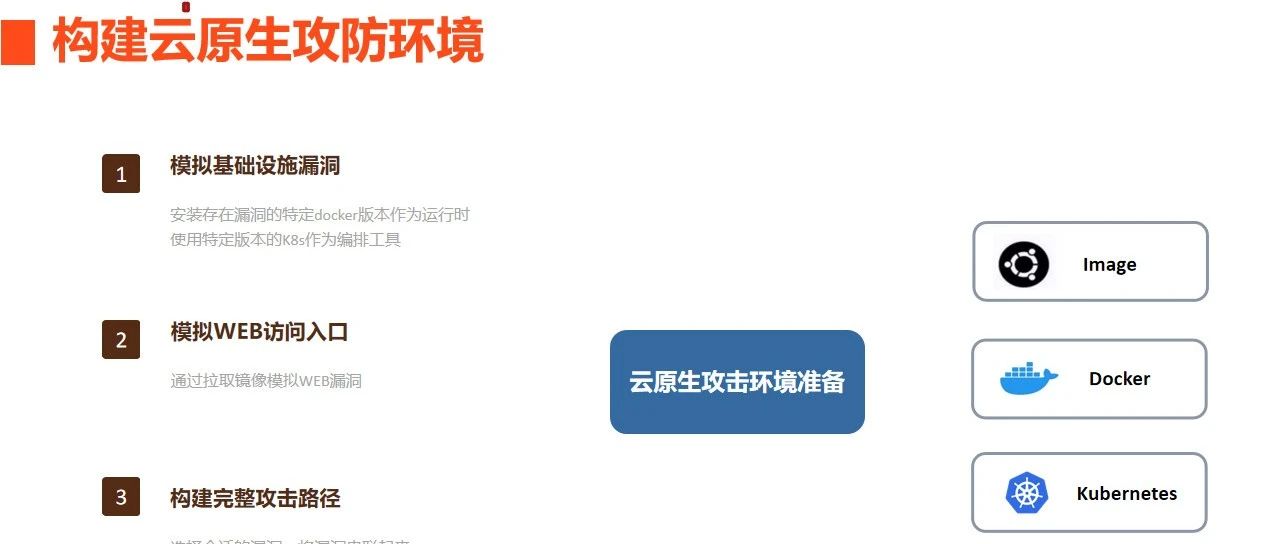

实施步骤与工具链

环境搭建

- 使用Kubernetes部署安卓管理后台,结合Anthos或K3s实现混合云支持。

- 通过Gradle插件集成容器化构建流程(如Dockerfile生成)。

应用改造

- 模块化重构:将核心功能(如加密模块)抽离为独立微服务。

- 动态配置:利用Firebase远程配置管理敏感参数(如API密钥)。

持续集成与部署

- 工具链:Jenkins/GitLab CI + Helm Charts + GCP Artifact Registry。

- 自动化流程:代码提交→静态扫描(如LGTM)→容器镜像构建→灰度发布。

监控与响应

- 日志聚合:ELK Stack(Elasticsearch/Logstash/Kibana)收集设备日志。

- 威胁情报:接入Google Threat Horizons或第三方破绽数据库(如CVE)。

典型挑战与解决方案

| 挑战 | 解决方案 |

|---|---|

| 动态权限管理复杂度 | 使用SELinux策略强制约束进程权限,结合运行时权限动态校验库(如RxPermissions) |

| 资源消耗与性能平衡 | K8s集群资源配额(Resource Quota)+ Prometheus监控,优化镜像体积(Alpine) |

| 跨平台兼容性 | 采用Flutter/Xamarin等跨平台框架,统一核心逻辑并封装原生接口 |

最佳实践案例

金融类应用

- 敏感操作(如转账)通过独立微服务处理,服务间通信使用mTLS认证。

- 本地数据加密后上传至云存储(如GCS),密钥由HSM(硬件安全模块)管理。

物联网设备管理

- 设备固件更新采用不可变镜像+OTA差分包,云端验证设备指纹后分发。

- 边缘计算节点(如树莓派)运行轻量级K3s集群,代理设备请求。

问题与解答

Q1:云原生架构是否会增加安卓应用的复杂性?

A1:是的,但可通过以下方式缓解:

- 使用现成的云原生工具链(如Firebase、GCP无服务器函数)降低开发成本。

- 模块化设计仅对核心功能进行微服务化,非关键模块保持单体结构。

- 通过Terraform/Helm实现基础设施即代码(IaC),减少手动配置负担。

Q2:如何平衡云原生防护的性能开销?

A2:需在安全与性能之间权衡:

- 容器化:选择轻量级镜像(如采用Distroless Android镜像),减少启动时间。

- 加密计算:利用硬件加速(如Android的Keystore API)卸载CPU密集型任务。

- 流量控制:通过Istio限流策略优先保障核心业务请求的响应速度