上一篇

安卓云原生防御

- 行业动态

- 2025-04-24

- 10

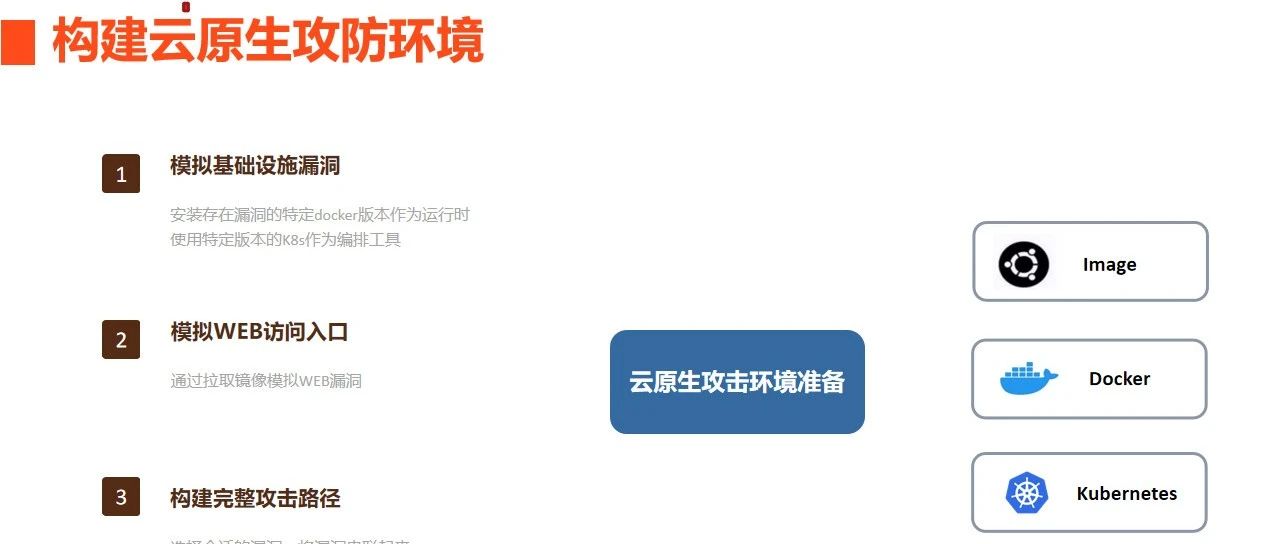

安卓云原生防御通过容器化、微服务隔离及动态防护机制,结合云端威胁感知与响应,实现数据加密传输、权限最小化管理,并支持破绽热修复,降低攻击面,提升移动应用安全韧性

安卓云原生防御核心策略

云原生架构与安卓安全融合

容器化应用隔离

- 通过Linux容器(如Kritark)实现应用沙箱,限制进程权限

- 使用Firebase App Distribution进行灰度发布,结合容器快照回滚

微服务化架构设计

| 传统架构 | 微服务架构 |

|—|—|

| 单体应用破绽影响全局 | 独立服务降低攻击面 |

| 更新需整体重启 | 热更新单个服务 |

| 功能耦合度高 | 模块化便于安全审计 |不可变系统构建

- 采用Android A/B分区实现系统级回滚

- 结合Canary部署策略,每次更新创建新容器实例

关键安全机制实现

运行时安全防护

- SELinux强制访问控制(MAC)策略定制

- 沙箱环境限制:

android:sandboxFolder配置临时存储路径 - 行为监控:集成WaveSense等SDK检测异常API调用

数据全生命周期保护

// 使用Tink库进行密钥管理 val keyUri = AndroidKeysetManager.withKeyUri(keyUri) .create() val aead = Aead.fromKeyUri(keyUri)动态身份认证体系

- OAuth 2.0 + JWT令牌,配合Firebase Authentication

- 设备指纹验证:集成Google Play Integrity API

防御工具链建设

| 环节 | 工具选型 | 作用 |

|---|---|---|

| 代码审计 | OWASP Dependency-Check | 第三方库破绽扫描 |

| CI/CD | Jenkins + Gradle | 自动化安全测试 |

| 容器编排 | Kubeless (Knative) | Serverless函数部署 |

| 监控告警 | Prometheus + Loki | 日志异常检测 |

典型攻击场景应对

动态代码注入防御

- Frida工具检测:通过

/proc/self/maps分析内存映射 - VDEX DEX文件校验:签名+哈希比对防止改动

- Frida工具检测:通过

侧信道攻击防护

- 电磁泄漏防护:限制高频信号发射(WiFi/蓝牙定时关闭)

- 功耗分析对抗:添加噪声指令扰乱功率特征

实战攻防要点

供应链攻击阻断

- Maven仓库镜像:搭建私有Nexus仓库

- SD卡依赖校验:

META-INF/MANIFEST.MF完整性检查

无文件攻击防御

- 内存执行检测:hook

dalvik.system.DexFile加载逻辑 - 短生命周期容器:执行后立即销毁的Firebase Functions

- 内存执行检测:hook

相关问题与解答

Q1:如何在资源受限的安卓设备上实现轻量级容器?

A1:可采用以下优化方案:

- 使用Chrome Embedded Framework (CEF)替代完整容器引擎

- 通过

cgroups限制CPU/内存占用(需root权限) - 选择Microcontainer框架如Java Lightweight Container (JLC)

Q2:云原生防御如何应对安卓碎片化问题?

A2:实施分层适配策略:

- API Level适配:使用Android Jetpack的Compatibility库

- 硬件差异处理:通过Firebase Remote Config动态调整策略

- 系统版本兼容:利用Google Play Services Core进行特性填充