上一篇

如何高效解决存储器堆栈常见难题?

- 行业动态

- 2025-04-18

- 7

存储器堆栈分析主要研究程序运行时数据在栈中的存储与管理机制,涉及函数调用、局部变量存储及指针操作,需分析堆栈溢出、内存分配错误等问题,通过追踪堆栈指针变化和压栈弹栈顺序,定位程序异常或崩溃的根源,优化内存使用效率与稳定性。

存储器堆栈分析详解

存储器堆栈(Stack)是计算机系统中用于管理函数调用、局部变量和程序执行流程的核心数据结构,理解堆栈的工作原理和常见问题对开发安全、稳定的程序至关重要,以下内容从堆栈结构、分析方法、实际案例和解决方案展开,帮助读者全面掌握相关知识。

堆栈的基本概念

定义与作用

堆栈是内存中的一块连续区域,遵循“后进先出(LIFO)”原则,主要作用包括:- 存储函数调用时的返回地址

- 保存函数局部变量和参数

- 维护上下文环境(如寄存器的保存与恢复)

堆栈操作

- PUSH:将数据压入栈顶(栈指针减小)

- POP:从栈顶取出数据(栈指针增大)

- 栈指针(SP)始终指向当前栈顶位置。

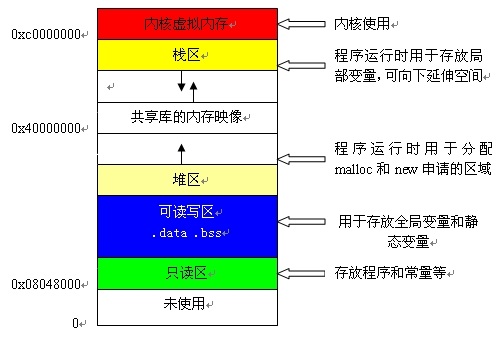

堆栈的结构与内存布局

堆栈的典型内存布局如下:

| 内存地址 | |

|---|---|

| 高地址 | 函数的参数 |

| 返回地址 | |

| 上一栈帧的基址(BP) | |

| 局部变量 | |

| 低地址 | 当前栈顶(SP) |

关键组件说明:

- 栈帧(Stack Frame):每个函数调用会分配一个栈帧,包含参数、返回地址和局部变量。

- 帧指针(FP):指向当前栈帧的起始地址,用于访问参数和局部变量。

- 栈溢出:当数据超出栈的预留空间时,会覆盖相邻内存区域,导致程序崩溃或安全破绽。

堆栈分析的常见问题与方法

堆栈溢出分析

场景:程序因递归过深或缓冲区溢出导致崩溃。

分析步骤:

- 定位崩溃点:通过调试工具(如GDB)查看崩溃时的堆栈跟踪(Backtrace)。

- 检查栈指针与返回地址:确认返回地址是否被意外修改。

(gdb) info registers esp eip (gdb) x/10x $sp # 查看栈顶附近内存

- 识别溢出源:检查局部变量(如字符数组)是否越界写入。

调试工具与反汇编

工具推荐:

| 工具 | 用途 |

|————|————————–|

| GDB | 动态调试、查看寄存器 |

| IDA Pro | 静态反汇编分析堆栈布局 |

| Valgrind | 检测内存泄漏与越界访问 |反汇编示例:

; 函数调用时的栈操作 push ebp ; 保存上一个栈帧基址 mov ebp, esp ; 设置当前栈帧基址 sub esp, 0x10 ; 为局部变量分配空间

堆栈攻击与防护

- 攻击类型:

- 缓冲区溢出覆盖返回地址,劫持程序执行流。

- 利用ROP(Return-Oriented Programming)绕过内存保护机制。

- 防护措施:

- 启用编译器的栈保护(如GCC的

-fstack-protector)。 - 使用非执行栈(NX Bit)技术。

- 启用编译器的栈保护(如GCC的

案例分析:堆栈溢出破绽复现

背景:以下C代码因未检查输入长度导致溢出:

void vulnerable_function() {

char buffer[16];

gets(buffer); // 危险函数,未限制输入长度

}

分析过程:

- 输入超长字符串(如24字节)时,

buffer覆盖返回地址,触发段错误。 - 使用GDB调试确认覆盖点:

(gdb) run < payload.txt (gdb) x/i $eip # 查看崩溃时的指令地址

预防堆栈问题的编程实践

- 代码规范:

- 避免使用

gets、strcpy等不安全函数。 - 用

fgets、snprintf替代,并限制输入长度。

- 避免使用

- 静态分析:

使用工具(如Clang Static Analyzer)检测潜在溢出。

- 动态保护:

开启ASLR(地址空间布局随机化)和栈保护选项。

引用说明

- 堆栈原理参考《深入理解计算机系统》(Randal E. Bryant, David R. O’Hallaron)。

- 安全编程实践参考CERT C编码标准。