怎么查看mysql数据库的密码是什么

- 数据库

- 2025-09-08

- 1

MySQL数据库系统中,出于安全考虑,直接查看存储的明文密码是不可能的,可以通过多种方式来验证、重置或管理与账户相关的认证信息,以下是详细的操作步骤和注意事项:

理解MySQL的安全机制

MySQL默认不会保存用户的明文密码,而是采用以下两种方式之一进行加密存储:

- 插件式认证(plugin-based authentication):现代版本(如8.0及以上)推荐使用

caching_sha2_password等安全算法生成哈希值; - 旧版加密方式:早期可能沿用

mysql_native_password或其他已弃用的方案,无论哪种情况,数据库中仅存储经过不可逆变换后的密文,无法直接解密得到原始密码。

若需获取某个用户的登录凭证,通常需要通过合法途径重新设置或导出现有配置中的加密字符串。

常见场景及对应解决方案

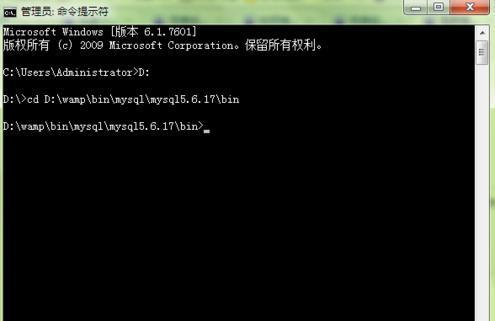

场景1:忘记Root管理员密码时的急救措施

这是最常见的需求之一,以下是完整的重置流程:

| 步骤 | 命令示例 | 说明 |

|——|———-|—-|

| 1️⃣ 停止服务进程 | systemctl stop mysql / service mysqld stop | 根据系统类型选择命令终止运行实例 |

| 2️⃣ 以特权模式启动 | mysqld --skip-grant-tables & | 跳过权限检查表加载阶段 |

| 3️⃣ 无密码登录终端 | mysql -u root | 此时无需输入任何密码即可进入控制台 |

| 4️⃣ 刷新权限并退出 | sql<br>FLUSH PRIVILEGES;<br>QUIT; | 确保更改生效后关闭连接 |

| 5️⃣ 正常重启服务 | systemctl start mysql / service mysqld start | 恢复常规启动模式 |

| 6️⃣ 设置新密码 | mysql_secure_installation | 交互式向导完成初始化配置 |

️ 警告:此方法仅限紧急情况下使用,日常管理应避免频繁重置密码,建议定期备份并妥善保管凭据。

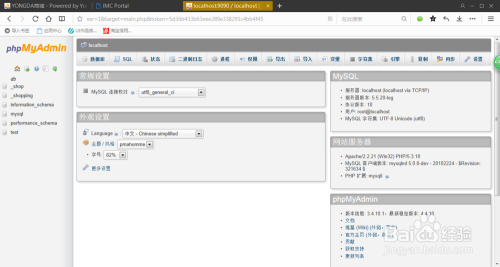

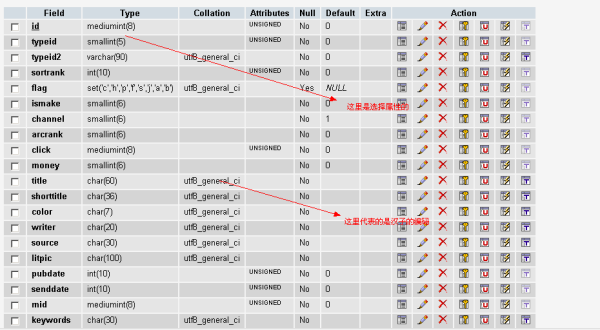

场景2:查询现有用户的加密认证信息

如果目标是查看当前账户使用的鉴权插件类型而非真实密码,可通过以下SQL实现:

SELECT User, Host, plugin FROM mysql.user WHERE User='目标用户名';

输出结果类似如下表格所示:

| User | Host | plugin |

|————|———–|———————–|

| admin | % | caching_sha2_password |

| backup_user| localhost | mysql_native_password |

这里的plugin字段表明了该账号采用的身份验证协议,但依然无法解析出原始密码内容。

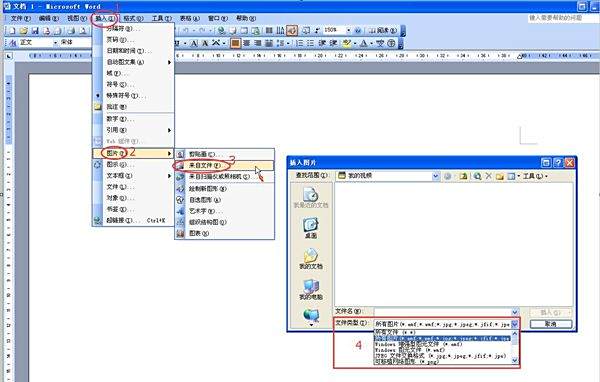

场景3:应用程序配置文件中的硬编码凭据检索

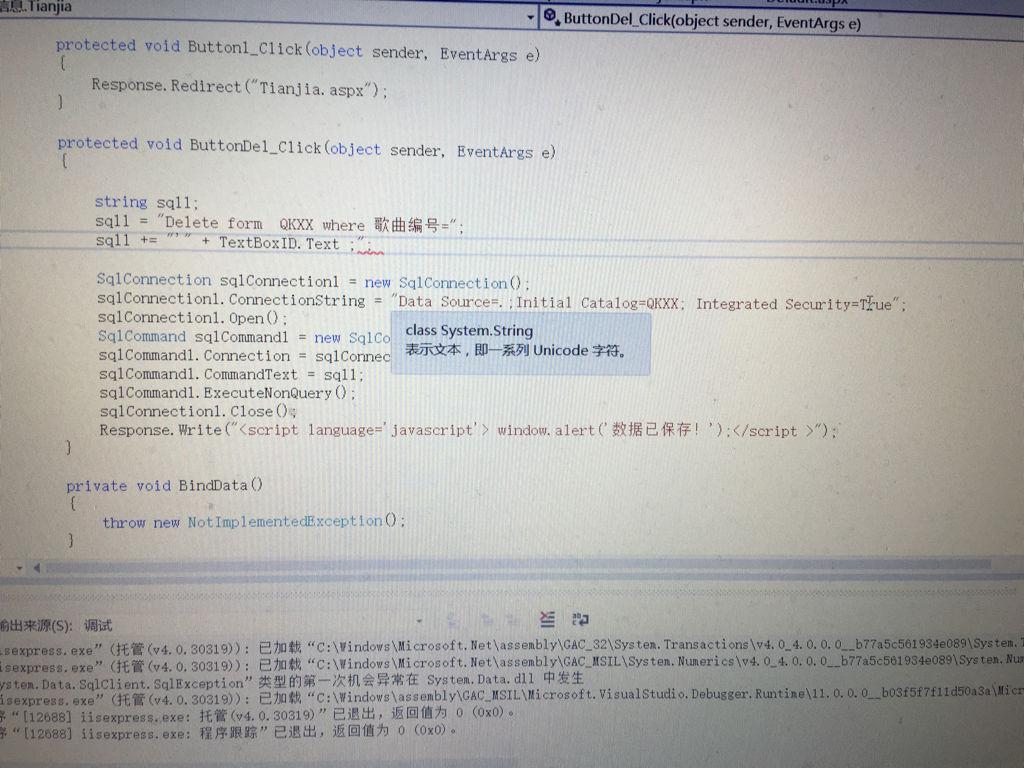

某些项目可能在代码库或环境变量里留存了数据库连接字符串。

- Web框架配置项:检查

config/database.php文件中是否包含类似'password'=>'secret123'的条目; - 容器编排工具:Docker Compose的

docker-compose.yml文件中的环境变量定义; - 云服务商控制台:阿里云RDS实例详情页显示的初始参数组设置。

这类信息属于敏感数据,发现后应及时修改并启用密钥轮换策略。

最佳实践建议

为了保障系统安全性,请遵循以下原则:

1️⃣ 最小权限分配:为不同角色创建专用账户,限制其仅能访问必要的资源;

2️⃣ 定期轮换密钥:每季度至少更新一次高权限账号的凭证;

3️⃣ 审计日志监控:开启通用日志记录所有成功/失败的登录尝试;

4️⃣ 网络隔离防护:仅允许特定IP段通过防火墙规则连接到数据库端口;

5️⃣ 禁用远程Root登录:修改my.cnf中的bind-address=127.0.0.1防止公网暴露。

相关问答FAQs

Q1: 如果误删了root用户怎么办?

A: 可以通过重建root账户来解决,具体步骤如下:

- 编辑MySQL配置文件(通常是

/etc/my.cnf),添加一行skip-grant-tables; - 重启服务使配置生效;

- 执行

CREATE USER 'root'@'localhost' IDENTIFIED BY '新密码';; - 删除之前添加的配置项,恢复正常认证流程。

Q2: 如何防止暴力破解攻击?

A: 采取多层次防御策略:

- 启用双因素认证(如结合LDAP或TOTP);

- 设置账户锁定阈值(超过N次错误尝试自动封禁IP);

- 使用强复杂度的规则强制密码组合(大小写字母+数字+特殊字符);

- 部署WAF防火墙拦截异常请求模式。

MySQL的设计哲学决定了无法直接查看已存储的密码明文,正确的做法是通过合法渠道管理账户安全,并严格遵守最小必要权限原则,对于生产环境而言,建议集成统一的密钥管理系统(如HashiCorp Vault),实现自动化的秘密