怎么看网页的数据库

- 数据库

- 2025-09-08

- 1

用户无法直接查看网页数据库,需后端权限或通过API接口

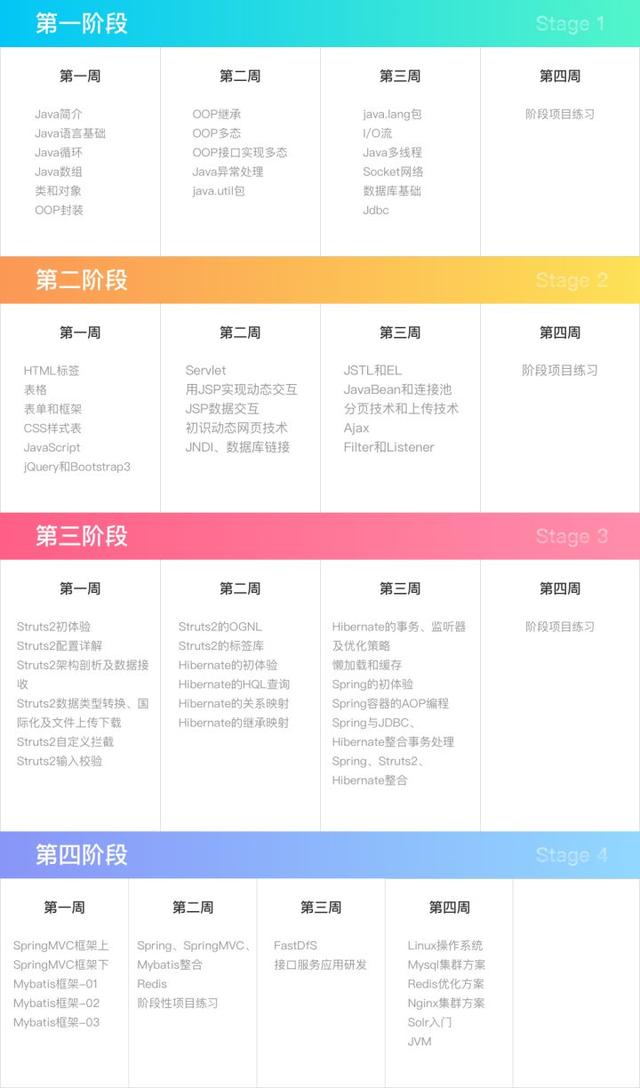

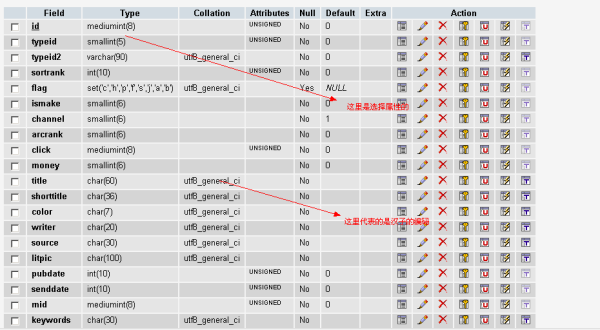

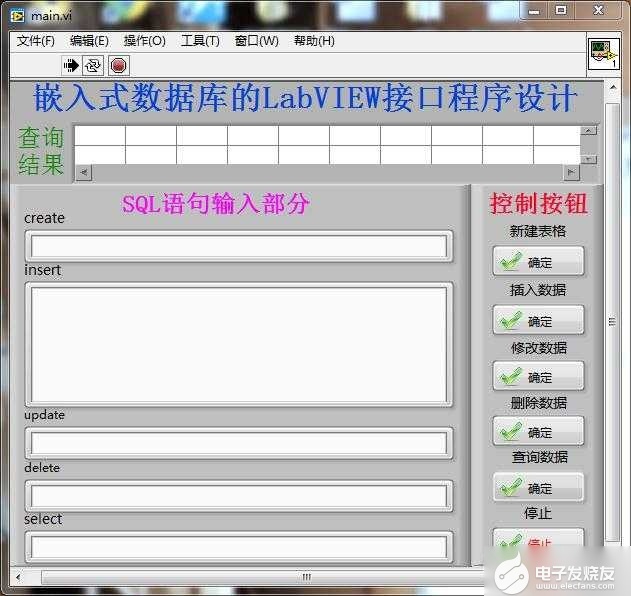

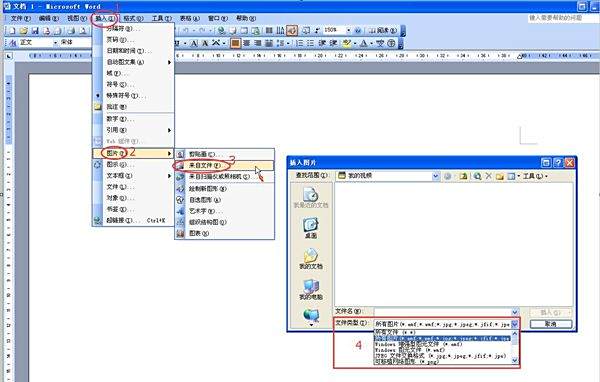

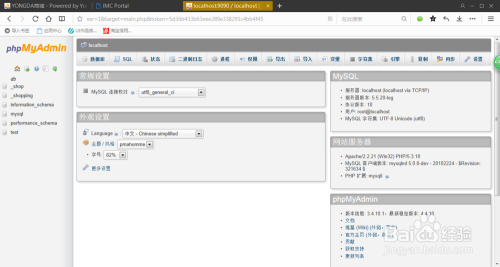

使用数据库管理工具

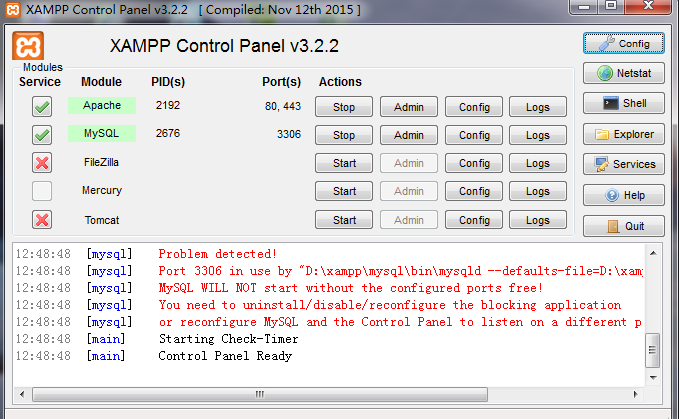

这是最常见且便捷的方式,常见的工具包括phpMyAdmin、Adminer和HeidiSQL等,它们均提供可视化界面,大大降低了操作门槛,以phpMyAdmin为例:

- 登录流程:用户需输入正确的数据库用户名和密码完成身份验证后进入系统主界面;

- 功能模块:通过导航面板可浏览所有数据库对象(如表、视图、存储过程),支持直接查看数据内容、执行增删改查操作,还能编写SQL语句实现复杂查询;

- 适用场景:适用于大多数基于PHP+MySQL架构的网站,尤其适合管理员快速维护数据,其他同类工具如Adminer也具备类似功能,差异主要体现在交互设计上。

利用Web开发者工具分析网络请求

浏览器内置的开发者工具是诊断前端与后端交互的关键入口:

- 启动方式:按下F12键或右键选择“检查”,打开包含多个标签页的窗口;

- 核心操作:切换至“网络”面板,这里会记录所有资源加载过程,重点筛选出API接口调用记录,当页面动态加载用户列表时,对应的GET/POST请求将显示在此;

- 信息提取:点击具体请求可查看详情,包括URL路径、请求方法、响应头及主体数据,若返回结果包含JSON格式的数据包,则可能直接暴露了数据库字段结构;

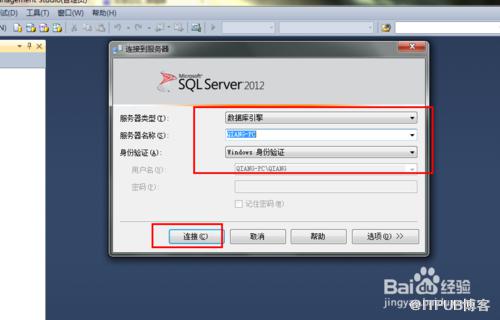

- 辅助判断:结合“控制台”报错信息,还能推测后端使用的数据库类型(如MySQL错误提示与SQL Server不同),此方法无需服务器权限,适合普通用户初步探测。

API接口逆向工程

现代网页应用普遍采用前后端分离架构,其数据交互依赖标准化的RESTful API:

- 抓包分析:使用Burp Suite或Postman拦截客户端发起的合法请求,观察哪些接口涉及数据读取操作;

- 参数构造:尝试修改分页参数、过滤条件等,逐步扩大数据获取范围,将

pageSize=10调整为更大数值可能一次性导出大量记录; - 破绽利用:若存在未加防护的调试接口(如包含

debug=true参数的链接),甚至可能直接访问完整的数据库转储文件,但需注意,此类行为可能违反《网络安全法》相关规定。

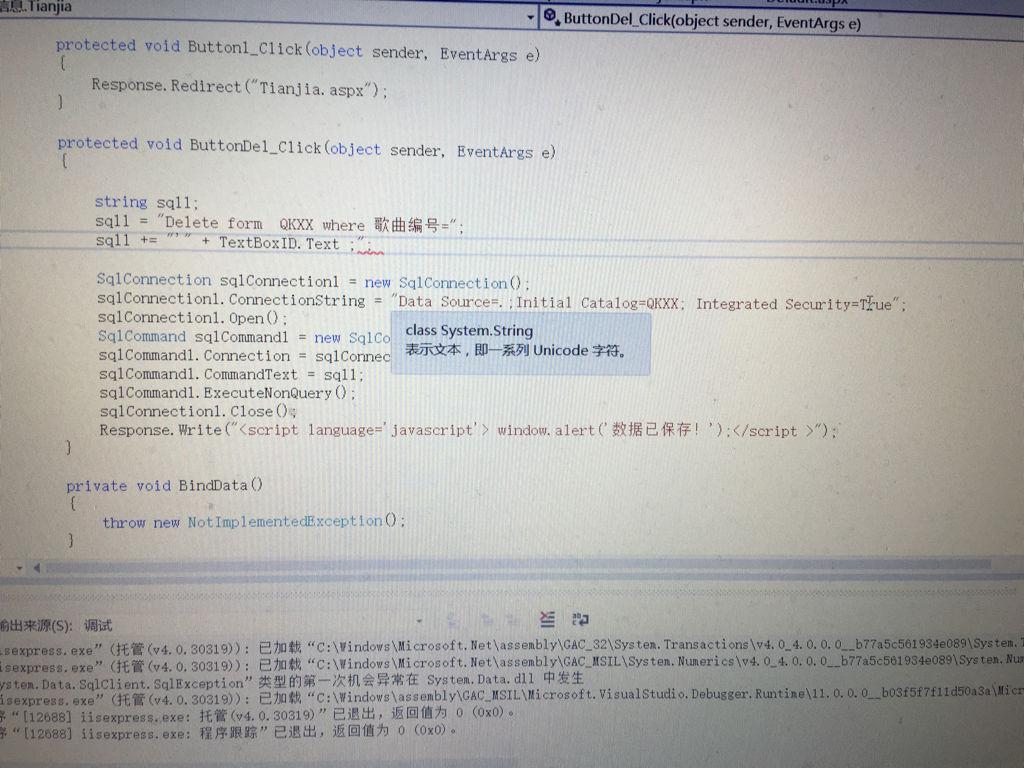

网站后台管理系统渗透

部分CMS系统(如WordPress、Joomla)默认集成了基础的管理功能:

- 入口定位:通常隐藏在

/wp-admin、/administrator等标准化路径下,也可通过目录遍历工具发现非常规入口; - 权限突破:弱口令爆破是主要攻击手段,尤其是当管理员未修改初始密码时;

- 数据导出:成功登录后,多数系统支持Excel/CSV格式的数据备份下载,间接实现数据库内容提取,新版本已加强对敏感操作的二次认证机制。

在线检测平台辅助验证

第三方服务平台提供了自动化扫描方案:

| 工具名称 | 特点 | 局限性 |

|—————-|——————————|————————–|

| WhatRuns | 识别服务器软件版本 | 无法获取具体表结构 |

| Wappalyzer | 插件式扩展支持多种技术栈检测 | 依赖浏览器环境 |

| BuildWith | 统计主流框架使用趋势 | 结果准确性受样本量影响 |

注:这些工具只能提供间接证据,实际数据库类型仍需结合其他方法交叉验证。

相关问答FAQs

Q1: 如果网站禁用了右键查看源码,如何继续分析?

A: 可通过浏览器开发者工具的“元素”面板查看页面DOM结构,配合“应用”→“Local Storage”检查本地缓存的临时数据,使用油猴脚本禁用JavaScript加密函数也是一种可行方案。

Q2: 遇到HTTPS加密传输怎么办?

A: 虽然TLS协议保护了传输层安全,但依然可以通过证书链分析确认域名所有者信息,对于混合内容警告,可暂时关闭浏览器的安全策略限制进行测试(仅限授权环境下的操作),更专业的方案是部署中间人代理进行流量解密,但这需要