上一篇

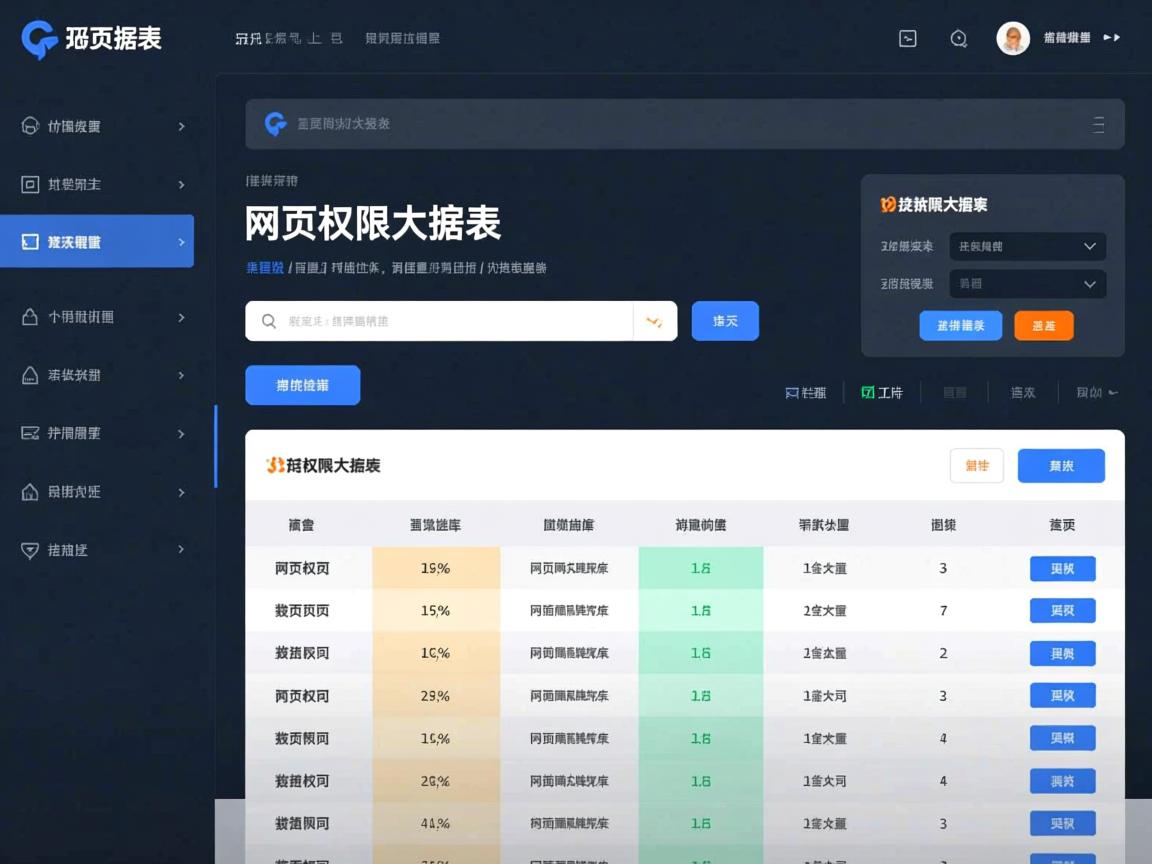

网页权限数据库表需确定用户、角色、权限三要素,建立关联

网页权限数据库表是构建安全、可扩展的Web应用程序的关键步骤,一个良好的权限管理系统能够确保用户只能访问其被授权的资源,同时为管理员提供灵活的权限分配和管理机制,下面将详细介绍如何设计网页权限数据库表,涵盖用户、角色、权限、资源等核心概念,并提供示例表结构。

核心概念

- 用户(User):系统中的个体,如注册用户或管理员。

- 角色(Role):权限的集合,用于简化权限管理。“管理员”、“编辑”、“访客”等。

- 权限(Permission):具体的操作权限,如“读取文章”、“发布评论”、“删除用户”等。

- 资源(Resource):受保护的对象,如页面、API端点、文件等。

数据库表设计

用户表(Users)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| id | INT, PK, AUTO_INCREMENT | 用户唯一标识 |

| username | VARCHAR(50) | 用户名,唯一 |

| password | VARCHAR(255) | 加密后的密码 |

| VARCHAR(100) | 邮箱地址 | |

| created_at | TIMESTAMP | 创建时间 |

| updated_at | TIMESTAMP | 更新时间 |

角色表(Roles)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| id | INT, PK, AUTO_INCREMENT | 角色唯一标识 |

| name | VARCHAR(50) | 角色名称,如“管理员” |

| description | VARCHAR(255) | 角色描述 |

| created_at | TIMESTAMP | 创建时间 |

| updated_at | TIMESTAMP | 更新时间 |

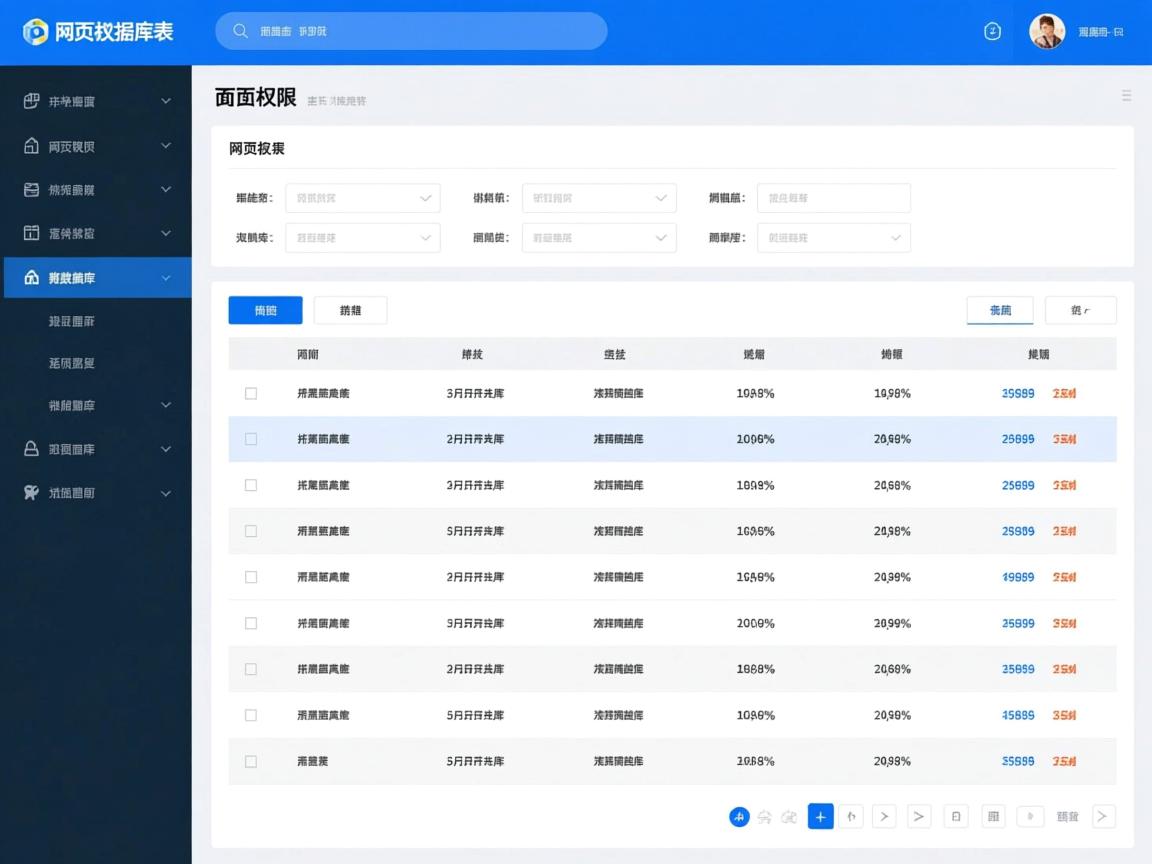

权限表(Permissions)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| id | INT, PK, AUTO_INCREMENT | 权限唯一标识 |

| name | VARCHAR(50) | 权限名称,如“编辑文章” |

| description | VARCHAR(255) | 权限描述 |

| created_at | TIMESTAMP | 创建时间 |

| updated_at | TIMESTAMP | 更新时间 |

资源表(Resources)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| id | INT, PK, AUTO_INCREMENT | 资源唯一标识 |

| url | VARCHAR(255) | 资源URL,如“/admin/users” |

| method | VARCHAR(10) | HTTP方法,如GET、POST |

| description | VARCHAR(255) | 资源描述 |

| created_at | TIMESTAMP | 创建时间 |

| updated_at | TIMESTAMP | 更新时间 |

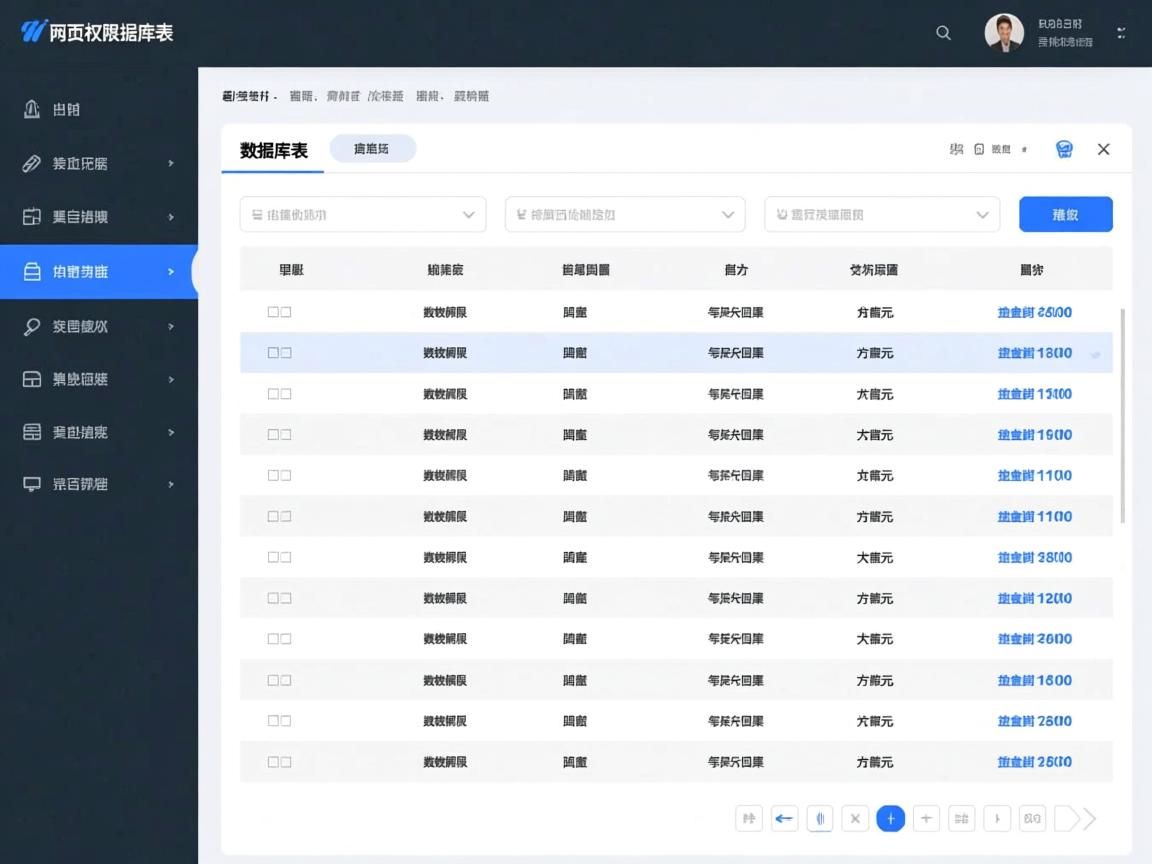

用户角色关联表(UserRoles)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| user_id | INT, PK | 用户ID,外键关联Users表 |

| role_id | INT, PK | 角色ID,外键关联Roles表 |

| assigned_at | TIMESTAMP | 分配时间 |

角色权限关联表(RolePermissions)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| role_id | INT, PK | 角色ID,外键关联Roles表 |

| permission_id | INT, PK | 权限ID,外键关联Permissions表 |

| assigned_at | TIMESTAMP | 分配时间 |

资源权限关联表(ResourcePermissions)

| 字段名 | 数据类型 | 描述 |

|---|---|---|

| resource_id | INT, PK | 资源ID,外键关联Resources表 |

| permission_id | INT, PK | 权限ID,外键关联Permissions表 |

| assigned_at | TIMESTAMP | 分配时间 |

设计考虑

- 灵活性与扩展性:通过分离用户、角色、权限和资源,系统可以灵活地添加新角色、权限或资源,而无需大幅修改数据库结构。

- 最小权限原则:每个角色应只赋予完成其任务所需的最小权限,减少安全风险。

- 动态权限检查:在应用程序中,每次用户尝试访问资源时,应动态检查其角色和权限,确保访问控制的准确性。

- 审计与日志:记录权限变更、登录尝试等关键操作,便于追踪和审计。

- 性能优化:对于大型系统,考虑使用缓存机制存储用户权限,减少数据库查询次数,提高响应速度。

示例关系图

Users <-UserRoles --> Roles

Roles <-RolePermissions --> Permissions

Permissions <-ResourcePermissions --> Resources实施步骤

- 需求分析:明确系统中需要哪些角色、权限和资源。

- 设计数据库模型:根据上述表结构设计数据库,并设置适当的索引以优化查询性能。

- 实现后端逻辑:编写代码处理用户认证、角色分配、权限检查等逻辑。

- 前端集成:在用户界面中展示基于权限的功能菜单和操作选项。

- 测试与优化:进行单元测试、集成测试,确保权限系统按预期工作,并根据反馈进行调整。

FAQs

Q1: 如何为用户直接分配特定权限,而不通过角色?

A1: 虽然上述设计主要基于角色-权限模型,但若需为用户直接分配权限,可以创建一个用户权限关联表(UserPermissions),包含user_id和permission_id字段,允许直接关联,这可能会增加管理的复杂性,建议仅在特殊情况下使用。

Q2: 如何处理层级权限或基于属性的权限控制?

A2: 对于更复杂的权限需求,如基于用户属性(如部门、职位)或资源的层级结构,可以在Permissions表中增加条件字段,存储额外的规则信息,在权限检查时,解析这些条件并与当前用户的属性或资源的具体信息进行匹配,以决定是否授权访问。