上一篇

Linux系统如何获取所有用户名和密码

- Linux

- 2025-07-07

- 4

Linux系统出于安全考虑,从不存储明文密码,用户密码经过加密后保存在仅root可读的

/etc/shadow文件中,无法直接查看原始密码,管理员可通过

/etc/passwd文件查看所有用户名,但密码只能重置(使用

passwd命令),无法反解密获取。

在Linux系统中,无法直接查看所有用户的明文密码,这是出于安全设计的核心原则,Linux采用严格的加密机制保护用户凭证,任何试图获取明文密码的行为既不可行也不合规,以下是详细解释和合法操作指南:

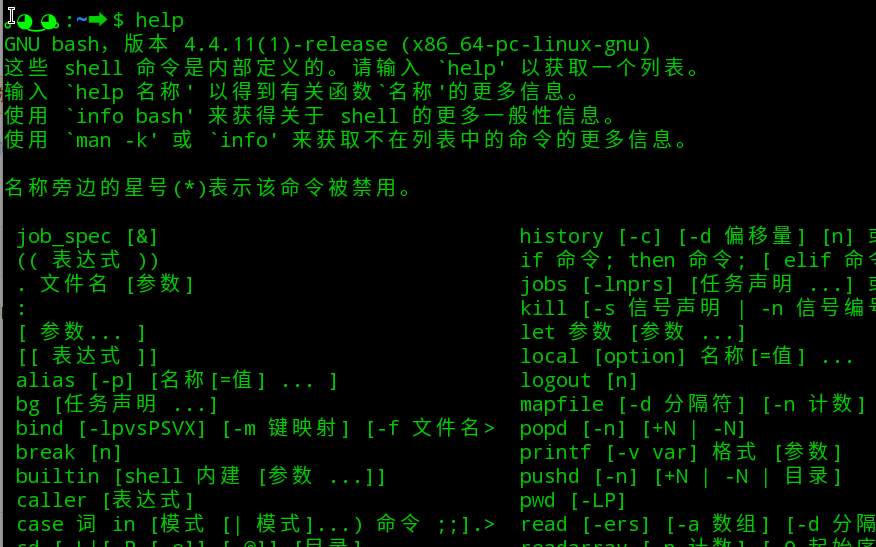

为什么无法查看密码?

- 加密存储原理

Linux用户密码通过单向哈希算法(如SHA-512)加密后存储在/etc/shadow文件中,即使管理员也无法逆向解密为明文。- 示例:

user1:$6$salt$hashedvalue...:19187:0:99999:7:::($6$表示SHA-512加密)

- 示例:

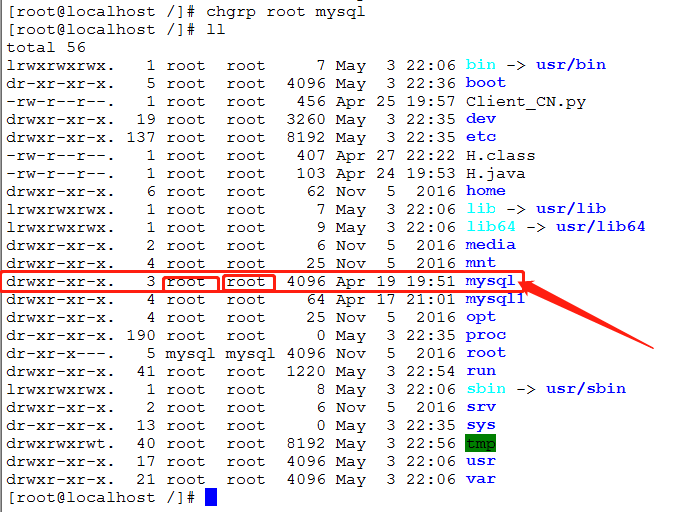

- 权限隔离

/etc/shadow文件仅root用户可读,普通用户无访问权限(权限标志:-rw-r-----)。- 系统设计明确禁止密码明文存储,符合全球安全标准(如PCI-DSS、GDPR)。

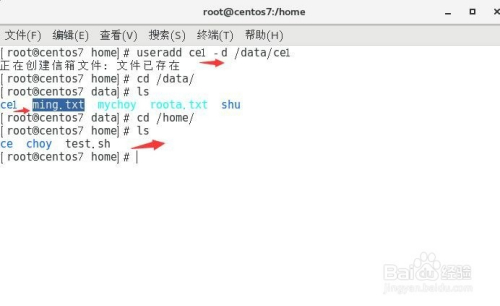

如何合法查看用户名?

通过以下命令获取系统中所有用户名(无需root权限):

# 方法1:读取用户数据库 cut -d: -f1 /etc/passwd # 方法2:使用getent命令 getent passwd | cut -d: -f1 # 方法3:列出已登录用户 users

输出示例:

root

daemon

bin

...

your_username关于密码的合法管理操作

-

检查密码状态(需root权限)

查看用户是否设置了密码:sudo passwd -S 用户名

输出示例:

user1 P 05/30/2025 0 99999 7 -1(P表示已设置密码) -

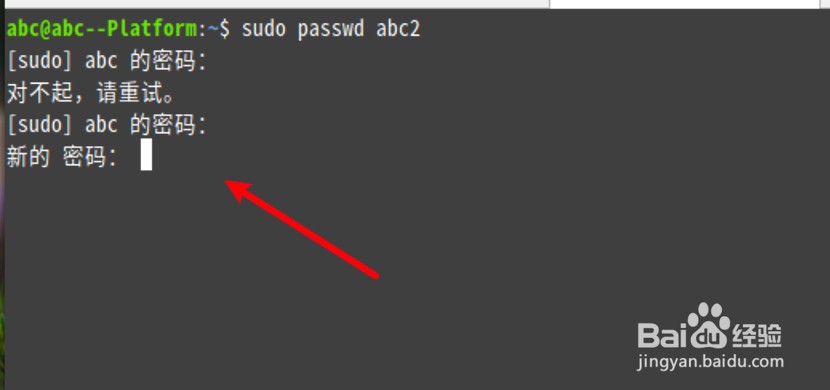

重置密码(需root权限)

若忘记密码,可重置(无法查看旧密码):sudo passwd 用户名

-

查看密码策略

检查密码有效期和强度规则:sudo chage -l 用户名 # 显示密码过期时间 sudo grep "^PASS" /etc/login.defs # 查看全局策略

安全与法律警示

- 禁止破解密码:

任何尝试破解/etc/shadow哈希值的行为违反《计算机信息系统安全保护条例》及国际法律,可能导致刑事责任。 - 合规建议:

- 管理员应定期审计用户列表:

sudo less /etc/passwd - 用户需通过

whoami或id命令查看自身用户名。 - 启用SSH密钥认证替代密码,提升安全性。

- 管理员应定期审计用户列表:

重要声明:本文仅提供合法操作指导,任何未经授权的密码访问行为均属违法,请严格遵守网络安全法规。

引用说明

- Linux标准文档:

man 5 passwd,man 5 shadow - 安全规范参考:NIST SP 800-63B(数字身份指南)

- 加密机制:Linux

crypt(3)函数库(基于glibc)

通过遵循上述指南,您可合法管理Linux用户账户,同时确保系统安全合规。