虚拟主机如何共享同一数据库?

- 虚拟主机

- 2025-06-21

- 4145

多个虚拟主机可配置连接至同一个数据库服务器,实现数据的集中存储与管理,这种架构允许不同虚拟主机上的网站或应用共享和操作同一数据集,常用于统一管理、节省资源或实现网站间的数据协同。

在网站架构中,尤其是资源有限或需要集中管理数据的中小企业场景下,允许多个虚拟主机(通常对应多个网站或应用)访问同一个中心数据库是一种常见且实用的解决方案,这种架构可以带来数据一致性、管理便利性和成本效益等优势,但也伴随着性能、安全和复杂性方面的挑战,本文将深入探讨这种架构的实现方式、核心优势、潜在风险以及关键的优化与安全实践,帮助您做出明智决策并安全高效地实施。

核心实现方式

实现多个虚拟主机共享同一数据库,主要有以下几种技术路径:

-

同服务器本地连接:

- 场景: 多个虚拟主机(网站)部署在同一台物理服务器或VPS上。

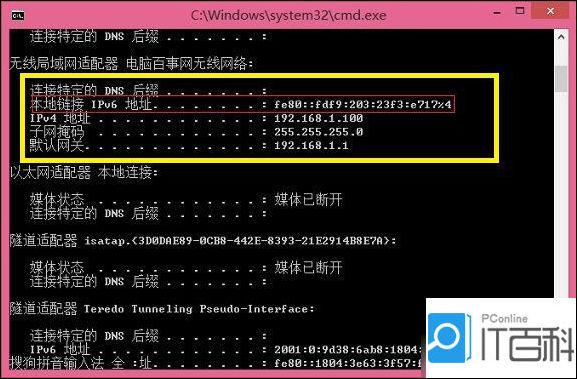

- 实现: 所有网站应用(如PHP脚本)在连接数据库时,使用

localhost或0.0.1作为数据库主机地址,数据库服务(如MySQL, PostgreSQL)也运行在同一台服务器上。 - 优点: 网络延迟极低(本地回环),配置简单,无需开放远程访问。

- 缺点: 所有网站共享服务器资源(CPU、内存、I/O),一个网站的高负载可能影响其他网站和数据库本身的性能,数据库与网站耦合度高。

-

跨服务器远程连接:

- 场景: 虚拟主机分散在不同的服务器上(可能是不同的虚拟主机提供商或自建服务器),需要连接到一个中心数据库服务器。

- 实现:

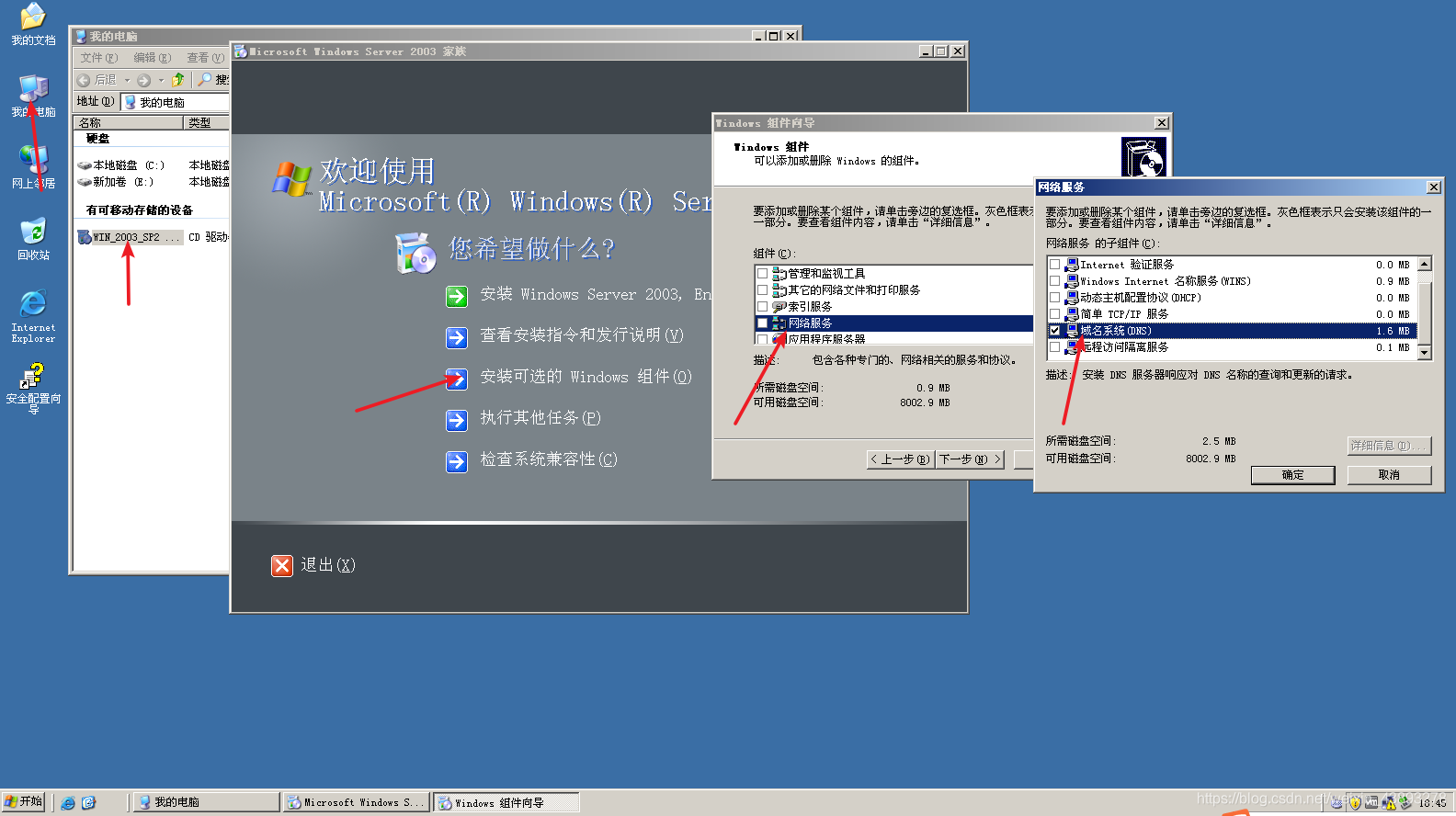

- 在数据库服务器上:配置数据库服务(如MySQL)监听外部IP地址(

0.0.0或特定IP),创建专门用于远程连接的数据库用户账号,并严格限制该账号的访问权限(仅限必要的数据库和操作)。必须配置防火墙规则,只允许来自特定虚拟主机服务器IP地址的连接(通常是特定端口,如MySQL的3306)。 - 在虚拟主机服务器上:网站应用在数据库连接配置中使用中心数据库服务器的公网IP地址或域名、专用数据库端口、前面创建的远程访问账号及其密码进行连接。

- 在数据库服务器上:配置数据库服务(如MySQL)监听外部IP地址(

- 优点: 数据库与Web服务器资源分离,便于独立扩展(如升级数据库服务器配置不影响Web服务器),集中化管理数据。

- 缺点: 引入网络延迟和带宽消耗。安全风险显著增加(数据库暴露在网络上),配置和管理更复杂(防火墙、用户权限、网络稳定性)。

-

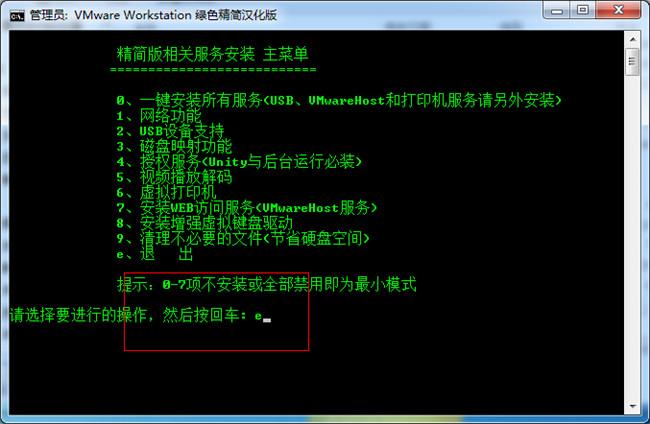

通过云数据库服务:

- 场景: 使用阿里云RDS、酷盾CDB、AWS RDS等云服务商提供的托管数据库服务作为中心数据库。

- 实现: 云数据库服务天然设计为可被远程访问,在云数据库控制台中:

- 创建数据库实例。

- 创建独立的数据库账号(强烈建议每个应用/虚拟主机使用独立账号)。

- 配置白名单(安全组/访问控制列表),仅允许来自您的虚拟主机服务器IP地址的连接。

- 虚拟主机上的应用使用云数据库提供的连接地址(通常是域名形式)、端口、独立账号和密码进行连接。

- 优点: 无需自行维护数据库服务器(备份、高可用、打补丁等),云服务商通常提供更好的性能、可靠性和扩展性,安全配置相对标准化(白名单、SSL加密)。

- 缺点: 成本可能高于自建(但节省运维成本),依赖云服务商的网络和可用性,仍需谨慎管理账号权限和白名单。

核心优势与价值

- 数据一致性: 所有应用访问同一份数据源,确保用户信息、产品库存、订单状态等关键数据在所有关联网站或应用中实时同步,避免数据孤岛和不一致。

- 集中化管理: 数据库管理员只需维护一个数据库实例,简化了备份、恢复、监控、优化和升级流程,大幅降低运维复杂度。

- 成本效益: 减少需要购买和维护的数据库实例数量(尤其对于大量小型网站或微服务),节省硬件、软件许可(如适用)和运维人力成本。

- 简化开发: 对于共享用户系统、统一内容管理(CMS)或微服务架构,共享数据库可以简化数据交互逻辑的开发。

- 便于分析: 所有相关业务数据集中存储,方便进行跨应用或跨网站的联合数据分析与报表生成。

关键挑战与风险 (必须高度重视)

-

性能瓶颈:

- 集中负载: 所有数据库请求集中到单个实例,极易成为整个系统的瓶颈,一个高流量的网站或一个执行低效SQL查询的应用可能拖慢所有其他依赖此数据库的应用。

- 连接数限制: 数据库服务器有最大连接数限制,大量虚拟主机同时访问可能快速耗尽连接池,导致新连接被拒绝。

- 网络延迟: 对于远程连接(跨服务器或云数据库),网络延迟会显著增加数据库操作的响应时间,影响网站整体速度。

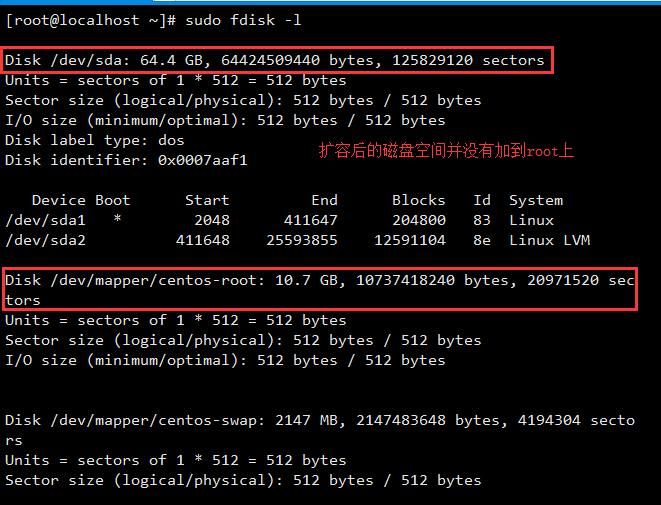

- I/O 竞争: 所有应用的读写操作竞争同一数据库的磁盘I/O资源。

-

安全风险激增:

- 攻击面扩大: 数据库暴露在网络中(尤其远程连接),成为潜在攻击目标,一个安全性较弱的虚拟主机或应用被攻陷,可能直接威胁到核心数据库的安全。

- 权限管理复杂: 必须为每个虚拟主机/应用创建独立、权限最小化的数据库账号,一个账号权限过大或被泄露,可能导致整个数据库被破坏或敏感数据泄露(如用户密码、支付信息)。

- SQL注入连锁反应: 某个网站存在SQL注入破绽,攻击者利用该破绽不仅能破坏该网站的数据,还可能通过共享连接访问和破坏其他应用的数据。

- 中间人攻击: 远程连接如未启用SSL/TLS加密,数据在传输过程中可能被窃听或改动。

-

单点故障:

- 中心数据库服务器宕机、网络中断或云服务故障,会导致所有依赖它的虚拟主机和应用同时不可用,业务中断影响范围极大。

-

备份与恢复复杂性:

备份需要包含所有共享此数据库的应用数据,恢复时需确保所有应用的数据一致性,操作复杂且风险高。

-

扩展性限制:

垂直扩展(升级单机性能)有上限且成本高昂,水平扩展(分库分表)在共享数据库架构下实施难度极大,通常需要重构应用。

至关重要的优化与安全实践 (E-A-T 核心体现)

为了在享受共享数据库优势的同时,最大限度地规避风险,必须严格执行以下最佳实践:

-

精细化权限控制 (最小权限原则):

- 绝对禁止所有应用使用同一个高权限账号(如

root)! - 为每个独立的虚拟主机/应用创建专属的数据库用户账号。

- 严格限制账号权限: 只授予该应用操作其必需的特定数据库(甚至特定表)的必需权限(

SELECT,INSERT,UPDATE,DELETE, 必要时EXECUTE存储过程),禁止GRANT OPTION,FILE,PROCESS,SUPER等高危权限,定期审计账号权限。 - 使用强密码并定期更换。

- 绝对禁止所有应用使用同一个高权限账号(如

-

强化网络安全:

- 严格的IP白名单: 无论是自建数据库还是云数据库,必须配置防火墙/安全组,只允许来自已知且受信任的虚拟主机服务器IP地址访问数据库端口,拒绝所有其他来源。

- 强制使用SSL/TLS加密: 对所有远程数据库连接启用并强制使用SSL/TLS加密传输,防止数据在网络上被窃听或改动,配置数据库服务器和客户端要求加密连接。

- 避免使用默认端口: 如果安全策略允许且管理方便,可考虑将数据库服务端口从默认值(如3306, 5432)改为非标准端口,减少被自动化扫描攻击的风险(但这只是深度防御的一小部分,不能替代白名单和加密)。

-

性能优化策略:

- 数据库层面优化:

- 索引优化: 确保高频查询字段有合适的索引,定期分析慢查询日志并优化。

- 查询优化: 审查并优化应用发出的SQL语句,避免

SELECT *、大表无索引扫描、复杂嵌套查询等。 - 缓存机制: 在数据库和应用层(如Redis, Memcached)合理使用缓存,减少对数据库的直接访问。

- 连接池: 应用端使用数据库连接池,复用连接,避免频繁建立/断开连接的开销,合理配置连接池大小。

- 参数调优: 根据负载调整数据库配置参数(如

innodb_buffer_pool_size,max_connections)。

- 架构层面考虑:

- 读写分离: 如果读请求远大于写请求,考虑使用主从复制(Master-Slave Replication),将读请求分散到只读副本(Slave)上,减轻主库(Master)压力。

- 垂直拆分: 如果不同应用模块的数据相对独立,可考虑将数据拆分到不同的数据库实例中(但仍需评估管理复杂度和关联查询需求)。

- 升级硬件/云规格: 根据监控数据,及时升级数据库服务器的CPU、内存、存储(尤其是SSD)或选择更高性能的云数据库规格。

- 数据库层面优化:

-

高可用与容灾:

- 主从复制/集群: 部署数据库主从复制(如MySQL Replication, PostgreSQL Streaming Replication)或集群方案(如MySQL Group Replication, Galera Cluster, Redis Sentinel/Cluster),在主库故障时能快速切换到从库。

- 定期备份与恢复演练: 制定严格的备份策略(全量+增量),并将备份存储在异地。定期进行恢复演练,验证备份的有效性和恢复流程。

- 监控与告警: 实施全面的数据库监控(CPU、内存、磁盘I/O、连接数、慢查询、复制状态等),并设置关键指标的告警阈值,以便在问题发生前或发生时及时响应。

-

应用安全加固:

- 防范SQL注入: 在所有应用中,必须使用参数化查询(Prepared Statements)或ORM框架,绝对避免拼接SQL字符串,这是保护共享数据库免受攻击的关键防线。

- 安全编码实践: 遵循OWASP Top 10等安全编码规范。

- 及时更新: 保持应用框架、库和数据库管理系统本身及时更新到安全版本。

何时选择共享数据库?何时考虑替代方案?

- 适合场景:

- 多个小型、低流量网站或应用,共享核心数据(如用户认证)。

- 微服务架构中,需要强一致性的核心服务(需谨慎评估,通常更推荐每个服务独立数据库)。

- 开发/测试环境。

- 预算极其有限且对高可用性要求不高的场景。

- 强烈建议考虑替代方案:

- 中高流量或关键业务应用: 性能瓶颈和单点故障风险过高。

- 对数据隔离性要求极高: 不同应用的数据需严格物理隔离(如合规要求)。

- 微服务架构: 更推荐“Database per Service”模式,每个服务拥有私有数据库,通过API交互,提高独立性、可扩展性和容错性,共享数据库通常被认为是微服务的反模式。

- 需要极高扩展性: 共享数据库难以水平扩展。

允许多个虚拟主机访问同一数据库是一把双刃剑,它提供了数据一致性和管理便利性,但也带来了显著的性能、安全和可用性挑战。成功实施的关键在于:

- 严格执行最小权限原则和精细化账号管理。

- 实施坚不可摧的网络安全策略(IP白名单 + SSL加密)。

- 投入精力进行持续的性能监控与优化。

- 部署高可用架构并做好容灾备份。

- 确保所有接入应用自身的安全性(尤其防范SQL注入)。

在采用此架构前,务必仔细权衡利弊,评估自身的技术能力、资源投入和对风险的可接受程度,对于大多数追求稳定性、安全性和可扩展性的生产环境,尤其是关键业务系统,为重要应用或服务提供独立的数据库通常是更安全、更可持续的选择。 如果选择共享,请务必遵循本文所述的最佳实践,将风险降至最低。

引用说明:

- 本文中关于数据库安全(最小权限、SQL注入防御)的建议参考了 OWASP (Open Web Application Security Project) 的核心安全原则和最佳实践指南。

- 数据库性能优化(索引、查询、缓存、参数调优)的建议基于 MySQL 官方文档、PostgreSQL 官方文档 以及行业普遍认可的DBA实践经验总结。

- 高可用架构(主从复制、集群)的提及参考了主流数据库系统(MySQL, PostgreSQL)的官方复制文档和云服务商(如AWS RDS, Azure SQL Database, Google Cloud SQL)的高可用实现白皮书。

- 网络安全实践(IP白名单、SSL/TLS)遵循了 CIS (Center for Internet Security) Benchmarks 等安全基线标准。