虚拟机安装如何分配MAC地址?

- 物理机

- 2025-06-07

- 3299

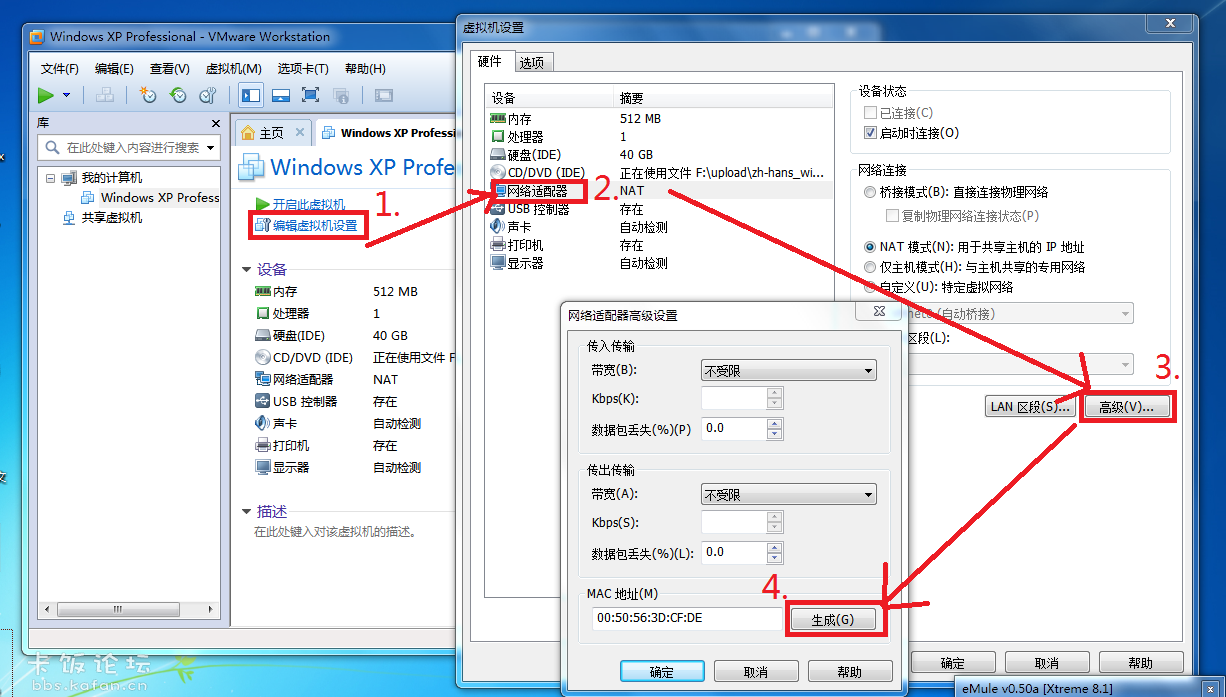

虚拟机安装时使用虚拟网卡的MAC地址而非物理地址,系统会自动生成或允许用户指定虚拟MAC,物理地址属于真实主机网卡,虚拟机无法直接占用。

物理地址在虚拟机安装中的角色解析

在计算机系统中,物理地址(Physical Address) 是内存芯片上的实际硬件位置,由 CPU 通过物理地址总线直接访问,当用户安装虚拟机(Virtual Machine, VM)时,一个核心疑问是:虚拟机会占用宿主机的物理地址吗? 答案是间接相关,但虚拟机本身并不直接拥有独立的物理地址,以下是详细解析:

物理地址与虚拟化的底层逻辑

-

物理地址的本质

物理地址对应计算机 RAM(内存)的真实物理位置,当操作系统读写内存地址0x1000时,CPU 会通过主板电路访问该物理内存单元。 -

虚拟机的运行原理

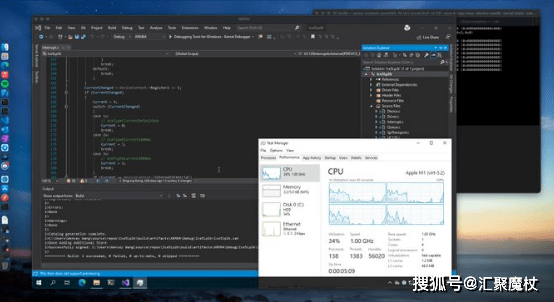

虚拟机(如 VMware、VirtualBox)本质是一个软件进程,由宿主机的操作系统调度,它通过虚拟化层(Hypervisor) 模拟出 CPU、内存、磁盘等硬件资源,但对宿主系统而言,虚拟机进程只是普通应用程序。

虚拟机如何”使用”物理地址?

虚拟机对物理内存的访问分为两个层级:

-

虚拟机内部视角

- 虚拟机操作系统(Guest OS)认为自己拥有完整的物理内存空间(如分配了 4GB 内存)。

- 当 Guest OS 读写”物理地址

0x2000“时,实际发生的是:

虚拟地址 → Guest OS 内存管理 → 虚拟机虚拟物理地址 → Hypervisor 转换 → 真实物理地址。

-

宿主机的视角

- Hypervisor(如 KVM、Hyper-V)负责将虚拟机请求的”虚拟物理地址”映射到宿主机的真实物理地址。

-

虚拟机请求的地址:0x2000(虚拟物理地址) → 映射到宿主机物理地址:0x5000(真实物理地址) - 虚拟机内存实际是宿主机物理内存中的一段保留区域,由 Hypervisor 动态分配和管理。

关键问题解答

Q1:安装虚拟机会占用宿主机的物理地址吗?

会,但由 Hypervisor 动态分配。

- 虚拟机启动时,Hypervisor 会为它预留一块宿主机物理内存(如 4GB)。

- 该内存区域被标记为”专用”,禁止其他程序访问,但虚拟机内部的操作系统可间接读写该区域。

Q2:虚拟机能否直接访问宿主机的物理地址?

默认禁止,但可通过特殊机制实现(需谨慎)。

- 虚拟化层会隔离虚拟机对物理硬件的直接访问,确保系统安全。

- 高级场景下(如 PCI 设备直通/PCI Passthrough),可将物理设备(如显卡)的地址空间直接映射到虚拟机,使其绕过 Hypervisor 直接操作硬件。

物理地址对虚拟机性能的影响

-

内存映射效率

Hypervisor 的地址转换需消耗 CPU 资源,若虚拟机频繁访问内存,可能因多次地址映射导致性能下降(约 5%~15%)。

优化方案:- 开启硬件辅助虚拟化(Intel VT-x / AMD-V),允许 CPU 直接处理虚拟化地址转换。

- 使用大页内存(Huge Pages),减少地址映射次数。

-

内存超分配(Overcommit)风险

若为多台虚拟机分配的总内存超过宿主机物理内存上限,系统可能触发交换(Swap),导致性能骤降。

建议:- 监控宿主机内存使用率,避免超分配。

- 为关键虚拟机预留(Reserve)物理内存。

安全与隔离性

- 内存隔离:Hypervisor 确保各虚拟机的”虚拟物理地址空间”相互隔离,避免数据泄露。

- 破绽风险:若 Hypervisor 存在破绽(如 CVE-2018-3646),攻击者可能突破隔离,读取其他虚拟机的物理内存数据。

- 最佳实践:定期更新虚拟化平台补丁,关闭未使用的直通设备。

虚拟机并非直接占用独立于宿主机的物理地址,而是通过虚拟化层动态映射到宿主机内存的某段物理地址空间,理解这一机制有助于优化虚拟机性能、规避安全风险,并为高级应用(如设备直通)提供理论依据,对于普通用户,主流虚拟化软件已自动处理地址映射,仅需关注宿主机内存容量分配是否合理即可。

引用说明

本文技术细节参考以下来源:

- Intel® 64 and IA-32 Architectures Developer’s Manual (Vol. 3, Chapter 28)

- VMware vSphere Resource Management Guide – Memory Overcommit

- AMD-V™ Nested Paging White Paper (Rev 3.0)

- CVE-2018-3646: L1 Terminal Fault Vulnerability Advisory

- Linux Kernel Documentation: Virtualization (KVM)