上一篇

如何自建企业邮箱?

- 云服务器

- 2025-06-10

- 3881

架设邮箱服务器需部署邮件系统软件(如Postfix、Dovecot),配置SMTP/POP3/IMAP协议,管理域名解析与安全证书,并实施反垃圾邮件及安全防护策略。

专业指南与深度考量

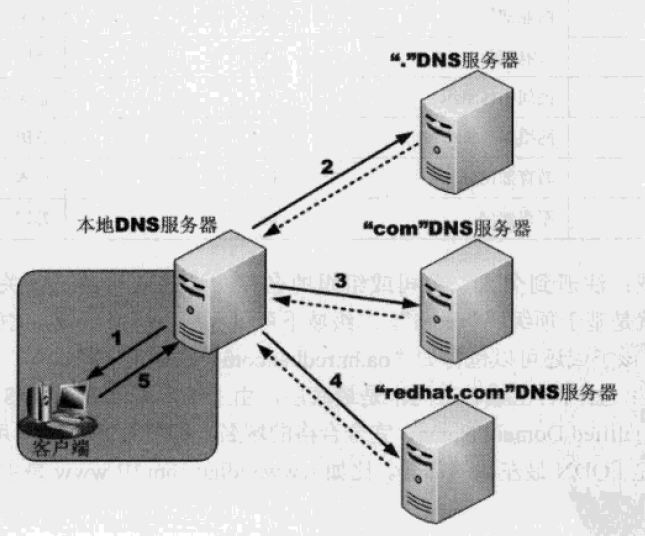

引言:理解邮件系统的核心

电子邮件系统是现代通信的基石,其运行依赖于几个关键组件协同工作:

- MTA (邮件传输代理):负责服务器间邮件路由(如Postfix, Sendmail)

- MDA (邮件投递代理):将邮件存入用户邮箱(如Dovecot, Cyrus)

- POP3/IMAP 服务器:允许用户客户端收取邮件(Dovecot同时是优秀选择)

- 数据库:存储用户账户和配置(MySQL, PostgreSQL等)

- 反垃圾邮件/防干扰:保护系统安全(SpamAssassin, ClamAV)

- Webmail:提供浏览器访问界面(Roundcube, RainLoop)

主流服务器软件组合推荐

-

Postfix + Dovecot + MySQL/MariaDB

- Postfix:以安全性和性能著称的现代MTA,配置相对清晰。

- Dovecot:高性能、安全的POP3/IMAP服务器,同时是优秀的MDA(通过LMTP协议),支持多种认证方式和邮箱格式(Maildir推荐)。

- MySQL/MariaDB:集中存储虚拟邮箱用户信息(用户名、密码哈希、邮箱路径等),便于管理。

-

替代方案参考

- Exim + Dovecot:Exim是功能极其强大的MTA(常见于cPanel环境),配置语法独特。

- Citadel / Zimbra / iRedMail:一体化解决方案(包含WebUI、日历、通讯录),简化部署但定制性较低。

详细部署流程 (以 Ubuntu/Debian + Postfix + Dovecot + MySQL + Roundcube 为例)

系统准备与依赖安装

sudo apt update && sudo apt upgrade -y sudo apt install postfix postfix-mysql dovecot-core dovecot-imapd dovecot-pop3d dovecot-lmtpd dovecot-mysql mysql-server apache2 php libapache2-mod-php php-mysql php-imagick php-intl roundcube roundcube-plugins roundcube-plugins-extra fail2ban -y

- 安装过程中,Postfix配置向导选择“Internet Site”,并设置正确的主机名(如

mail.yourdomain.com)。

数据库配置

- 保护MySQL:

sudo mysql_secure_installation - 登录MySQL:

sudo mysql -u root -p - 创建数据库与用户:

CREATE DATABASE mailserver; CREATE USER 'mailuser'@'localhost' IDENTIFIED BY 'StrongPassword123!'; GRANT ALL PRIVILEGES ON mailserver.* TO 'mailuser'@'localhost'; FLUSH PRIVILEGES; USE mailserver;

- 创建用户表:

CREATE TABLE `virtual_users` ( `id` INT NOT NULL AUTO_INCREMENT, `domain` VARCHAR(255) NOT NULL, `email` VARCHAR(255) NOT NULL, `password` VARCHAR(255) NOT NULL, -- 存储Dovecot兼容的哈希(如SHA512-CRYPT, BLF-CRYPT) PRIMARY KEY (`id`), UNIQUE KEY `email` (`email`) ) ENGINE=InnoDB DEFAULT CHARSET=utf8;

- 关键提示:务必使用强密码哈希算法存储密码!

Postfix (MTA) 配置

- 主配置文件 (

/etc/postfix/main.cf):核心修改myhostname = mail.yourdomain.com mydomain = yourdomain.com myorigin = $mydomain inet_interfaces = all mydestination = $myhostname, localhost.$mydomain, localhost, $mydomain # 启用MySQL查询 virtual_mailbox_domains = mysql:/etc/postfix/mysql-virtual-mailbox-domains.cf virtual_mailbox_maps = mysql:/etc/postfix/mysql-virtual-mailbox-maps.cf virtual_alias_maps = mysql:/etc/postfix/mysql-virtual-alias-maps.cf # 指定Dovecot作为投递代理 (LMTP) virtual_transport = lmtp:unix:private/dovecot-lmtp # 安全与策略 smtpd_tls_cert_file=/etc/ssl/certs/ssl-cert-snakeoil.pem # 替换为您的有效TLS证书! smtpd_tls_key_file=/etc/ssl/private/ssl-cert-snakeoil.key # 替换为您的有效TLS私钥! smtpd_tls_security_level = may # 或 'encrypt' 强制TLS smtpd_sasl_type = dovecot smtpd_sasl_path = private/auth smtpd_sasl_auth_enable = yes smtpd_relay_restrictions = permit_mynetworks, permit_sasl_authenticated, defer_unauth_destination

- 创建MySQL映射文件:

/etc/postfix/mysql-virtual-mailbox-domains.cf:user = mailuser password = StrongPassword123! hosts = localhost dbname = mailserver query = SELECT 1 FROM virtual_domains WHERE name='%s' # 需创建virtual_domains表或调整查询逻辑

/etc/postfix/mysql-virtual-mailbox-maps.cf:user = mailuser password = StrongPassword123! hosts = localhost dbname = mailserver query = SELECT 1 FROM virtual_users WHERE email='%s'

- 重启Postfix:

sudo systemctl restart postfix

Dovecot (MDA/POP3/IMAP) 配置

- 主配置文件 (

/etc/dovecot/dovecot.conf):确保启用核心协议protocols = imap pop3 lmtp

- 认证配置 (

/etc/dovecot/conf.d/10-auth.conf):disable_plaintext_auth = yes auth_mechanisms = plain login !include auth-sql.conf.ext # 启用SQL认证

- SQL认证配置 (

/etc/dovecot/conf.d/auth-sql.conf.ext):passdb { driver = sql args = /etc/dovecot/dovecot-sql.conf.ext } userdb { driver = sql args = /etc/dovecot/dovecot-sql.conf.ext } - SQL查询文件 (

/etc/dovecot/dovecot-sql.conf.ext):driver = mysql connect = host=localhost dbname=mailserver user=mailuser password=StrongPassword123! default_pass_scheme = SHA512-CRYPT # 必须与存储的密码哈希算法一致! password_query = SELECT email AS user, password FROM virtual_users WHERE email='%u'; user_query = SELECT CONCAT('/var/mail/vhosts/', SUBSTRING_INDEX(email, '@', -1), '/', SUBSTRING_INDEX(email, '@', 1)) AS home, 5000 AS uid, 5000 AS gid FROM virtual_users WHERE email='%u';- 关键:

default_pass_scheme必须匹配用户密码存储时使用的哈希算法。

- 关键:

- 邮箱位置与权限 (

/etc/dovecot/conf.d/10-mail.conf):mail_location = maildir:~/Maildir mail_privileged_group = mail

- LMTP配置 (

/etc/dovecot/conf.d/20-lmtp.conf):protocol lmtp { postmaster_address = postmaster@yourdomain.com } - SSL/TLS配置 (

/etc/dovecot/conf.d/10-ssl.conf):ssl = required ssl_cert = </etc/ssl/certs/ssl-cert-snakeoil.pem # 替换为您的有效TLS证书! ssl_key = </etc/ssl/private/ssl-cert-snakeoil.key # 替换为您的有效TLS私钥! ssl_min_protocol = TLSv1.2

- 创建邮箱目录并设置权限:

sudo mkdir -p /var/mail/vhosts/yourdomain.com sudo groupadd -g 5000 vmail sudo useradd -g vmail -u 5000 vmail -d /var/mail sudo chown -R vmail:vmail /var/mail

- 重启Dovecot:

sudo systemctl restart dovecot

部署Webmail (Roundcube)

- 配置Apache虚拟主机或符号链接,确保Roundcube可通过

https://webmail.yourdomain.com访问。 - 编辑Roundcube配置文件 (

/etc/roundcube/config.inc.php):$config['db_dsnw'] = 'mysql://mailuser:StrongPassword123!@localhost/mailserver'; $config['default_host'] = 'ssl://localhost'; // Dovecot的IMAPS地址 $config['default_port'] = 993; $config['smtp_server'] = 'tls://localhost'; // Postfix的Submission端口 $config['smtp_port'] = 587; $config['smtp_user'] = '%u'; // 使用登录用户名 $config['smtp_pass'] = '%p'; // 使用登录密码 $config['support_url'] = 'https://yourdomain.com/support'; $config['des_key'] = 'YourVeryLongRandomSecretStringHere!'; // 必须修改!

- 重启Apache:

sudo systemctl restart apache2

安全加固 – 至关重要!

- 防火墙 (UFW):

sudo ufw allow 25/tcp # SMTP (谨慎开放,易受垃圾邮件侵扰) sudo ufw allow 80/tcp # HTTP (用于申请TLS证书) sudo ufw allow 443/tcp # HTTPS (Webmail) sudo ufw allow 587/tcp # Submission (SMTP Auth, 邮件客户端发送) sudo ufw allow 993/tcp # IMAPS (加密收取) sudo ufw allow 995/tcp # POP3S (加密收取) sudo ufw enable

- Fail2ban:保护SSH、Postfix、Dovecot免受暴力破解。

- 配置

/etc/fail2ban/jail.local启用[postfix],[dovecot],[postfix-sasl],[sshd]。

- 配置

- DNS记录配置:

- MX记录:将邮件流量指向

mail.yourdomain.com。 - A/AAAA记录:为

mail.yourdomain.com和webmail.yourdomain.com解析到服务器IP。 - SPF记录 (

TXT):v=spf1 mx -all(授权您的服务器发送邮件)。 - DKIM记录 (

TXT):为您的域名生成并发布DKIM公钥(使用OpenDKIM或rspamd)。 - DMARC记录 (

TXT):v=DMARC1; p=none; rua=mailto:dmarc-reports@yourdomain.com(初始监控)。 - PTR记录 (rDNS):确保服务器IP的反向解析指向

mail.yourdomain.com(联系主机商设置)。

- MX记录:将邮件流量指向

- 有效TLS证书:绝对必须使用Let’s Encrypt (Certbot) 或商业CA获取有效证书,替换所有自签名证书。

- 反垃圾邮件/防干扰:

- SpamAssassin:配置Postfix通过

content_filter调用。 - ClamAV:集成到SpamAssassin或通过

amavisd-new调用。 - rspamd:现代高效的替代方案,整合反垃圾、防干扰、DKIM签名/验证、DMARC报告等。

- SpamAssassin:配置Postfix通过

- 定期更新:

sudo apt update && sudo apt upgrade -y(定期执行)。 - 日志监控:定期检查

/var/log/mail.log,/var/log/dovecot.log等。

关键挑战与深度考量

- IP信誉与反垃圾邮件:

- 住宅IP或小型VPS IP常被列入黑名单(如Spamhaus)。

- 解决方案:使用商业邮件中继服务(如Mailgun, SendGrid, Amazon SES)发送外邮;或严格遵循最佳实践,预热IP,积极维护IP信誉。

- 运维复杂性:

- 邮件服务器需7×24小时稳定运行,持续监控、更新、备份。

- 解决方案:评估自建成本(时间+精力) vs 使用专业托管邮箱服务(如Google Workspace, Microsoft 365, Zoho Mail, MXRoute)。

- 安全责任:

- 服务器成为攻击目标(暴力破解、破绽利用)。

- 用户账户泄露可能导致垃圾邮件发送或被利用。

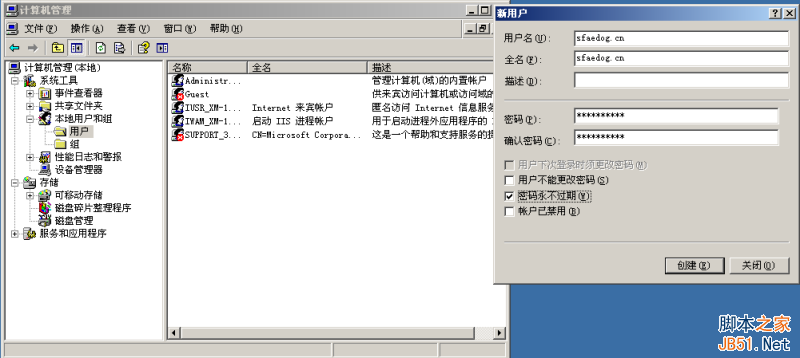

- 解决方案:实施强密码策略、多因素认证(如Dovecot支持OTP)、严格防火墙规则、载入检测系统(如OSSEC)。

- 合规性:需遵守数据隐私法规(如GDPR, CCPA),处理用户数据需谨慎。

何时选择自建?何时选择托管?

- 选择自建:需要极致控制权、处理特殊合规要求、学习研究目的、有足够技术能力和时间投入。

- 选择托管:追求稳定性、易用性、降低运维负担、看重IP信誉保障、缺乏专业团队支持。

审慎决策,安全为先

架设邮箱服务器是一项复杂且责任重大的工程,虽然技术实现可行(通过Postfix+Dovecot等组合),但最大的挑战在于长期的IP信誉维护、安全防护和系统运维,对于绝大多数个人用户和小型企业,使用成熟的商业或专业托管邮箱服务通常是更可靠、更经济、更安全的选择,若您决定自建,请务必投入足够资源进行安全加固、信誉管理并制定完善的备份与灾难恢复计划,安全性与可靠性是邮件服务的生命线。

参考资料与延伸阅读

- Postfix官方文档: http://www.postfix.org/documentation.html

- Dovecot官方文档: https://doc.dovecot.org/

- Roundcube官方文档: https://github.com/roundcube/roundcubemail/wiki

- RFC 5321 (SMTP): https://tools.ietf.org/html/rfc5321

- RFC 3501 (IMAP): https://tools.ietf.org/html/rfc3501

- OpenDKIM: http://www.opendkim.org/

- rspamd: https://rspamd.com/

- Let’s Encrypt (Certbot): https://certbot.eff.org/

- Spamhaus: https://www.spamhaus.org/ (检查IP信誉)