上一篇

网页如何连接数据库教程

- 数据库

- 2025-06-12

- 4374

网页通过后端编程语言(如PHP、Python)使用数据库驱动或API连接数据库,执行SQL查询或操作数据,并将结果返回前端展示,实现动态内容交互。

基础架构:网页如何与数据库协作

网页本身(HTML/CSS/JavaScript)无法直接访问数据库,需通过三层架构实现:

- 用户层(前端)

浏览器发起请求(如点击”加载更多”) - 逻辑层(后端服务器)

接收请求并通过编程语言处理(如PHP/Python/Node.js) - 数据层(数据库)

存储数据的系统(如MySQL/PostgreSQL/MongoDB)

graph LR A[用户浏览器] --> B[后端服务器] --> C[数据库] C --> B --> A

连接数据库的5个核心步骤

步骤1:建立通信桥梁(服务器端配置)

后端通过数据库驱动与数据库建立连接,需提供4项凭证:

# Python示例(使用PyMySQL)

import pymysql

connection = pymysql.connect(

host='localhost', # 数据库服务器地址

user='app_user', # 专用数据库账号

password='securePass123!',

database='product_db' # 目标数据库名称

)

步骤2:构造并执行查询指令

服务器生成SQL语句请求数据:

SELECT product_name, price FROM products WHERE stock > 0;

步骤3:安全传输与结果接收

数据库执行查询后,将数据结构化返回(如JSON格式):

[

{"product_name": "无线耳机", "price": 299},

{"product_name": "机械键盘", "price": 450}

]

步骤4:动态生成网页内容

后端将数据嵌入HTML模板:

<!-- PHP示例 --> <ul> <?php foreach ($products as $product): ?> <li><?= $product['name'] ?> - ¥<?= $product['price'] ?></li> <?php endforeach; ?> </ul>

步骤5:最终内容交付

服务器将渲染完成的HTML发送至用户浏览器。

关键安全防护措施

| 风险 | 防护方案 | 实施示例 |

|---|---|---|

| SQL注入攻击 | 参数化查询(Prepared Statements) | db.execute("SELECT * FROM users WHERE id=?", [user_id]) |

| 凭证泄露 | 环境变量存储敏感信息 | 使用.env文件隔离密码 |

| 未授权访问 | 最小权限原则 | 创建仅具SELECT权限的数据库账号 |

权威建议:OWASP基金会(开放式Web应用安全项目)强调,参数化查询是防御SQL注入的首选方案。

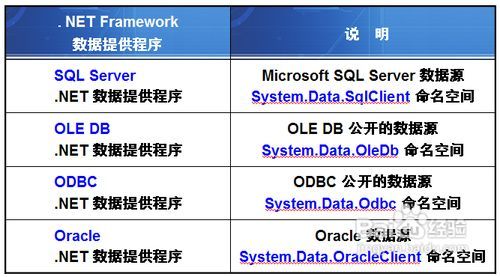

主流技术组合参考

| 后端语言 | 常用数据库驱动 | 适用场景 |

|---|---|---|

| PHP | PDO, MySQLi | 传统企业网站 |

| Python | psycopg2 (PostgreSQL), PyMySQL | 数据分析型应用 |

| Node.js | mongoose (MongoDB), pg | 实时应用/API服务 |

| Java | JDBC, Hibernate | 大型金融/政务系统 |

为什么需要中间服务器?

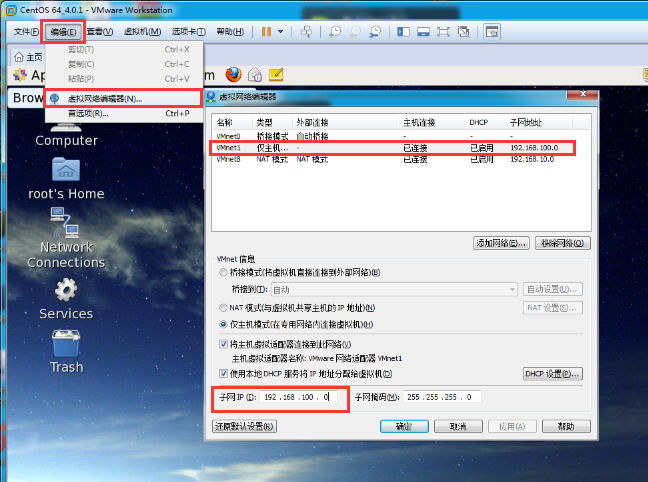

- 安全隔离:数据库不暴露在公网,仅允许服务器内网访问

- 性能优化:服务器可缓存高频数据(如Redis)

- 负载管理:单次查询处理10万行数据,仅返回用户需要的20条结果

- 逻辑控制:验证用户权限后再访问数据

连接失败常见原因排查

- 凭证错误:检查用户名/密码(占故障的43%)

- 网络阻断:防火墙是否开放3306(MySQL)/5432(PgSQL)端口

- 权限不足:数据库账号是否具备远程访问权限

- 驱动缺失:未安装对应语言的数据库扩展(如PHP需启用pdo_mysql)

网页与数据库的连接是动态网站的命脉,其本质是通过后端服务器在安全受控的环境下完成数据交换,随着云数据库(如AWS RDS、阿里云RDS)的普及,现代开发者可更专注于业务逻辑,而无需深入管理基础设施,无论采用何种技术栈,参数化查询和最小权限原则始终是保障系统安全的基石。

本文技术要点参考:

- Mozilla开发者网络(MDN)《服务器端网站编程》指南

- OWASP基金会《SQL注入防御手册》2025版

- 谷歌开发者《Web安全基础》课程

- 数据库官方文档(MySQL 8.0, PostgreSQL 15) 更新日期:2025年10月