f5waf防火墙

- 行业动态

- 2025-05-03

- 2

F5 WAF(Web Application Firewall)是基于F5平台的Web应用防火墙,通过实时监控和智能规则拦截SQL注入、XSS等攻击,保障Web服务安全,支持动态策略调整与流量清洗,有效降低

F5 WAF防火墙详解

基础概念

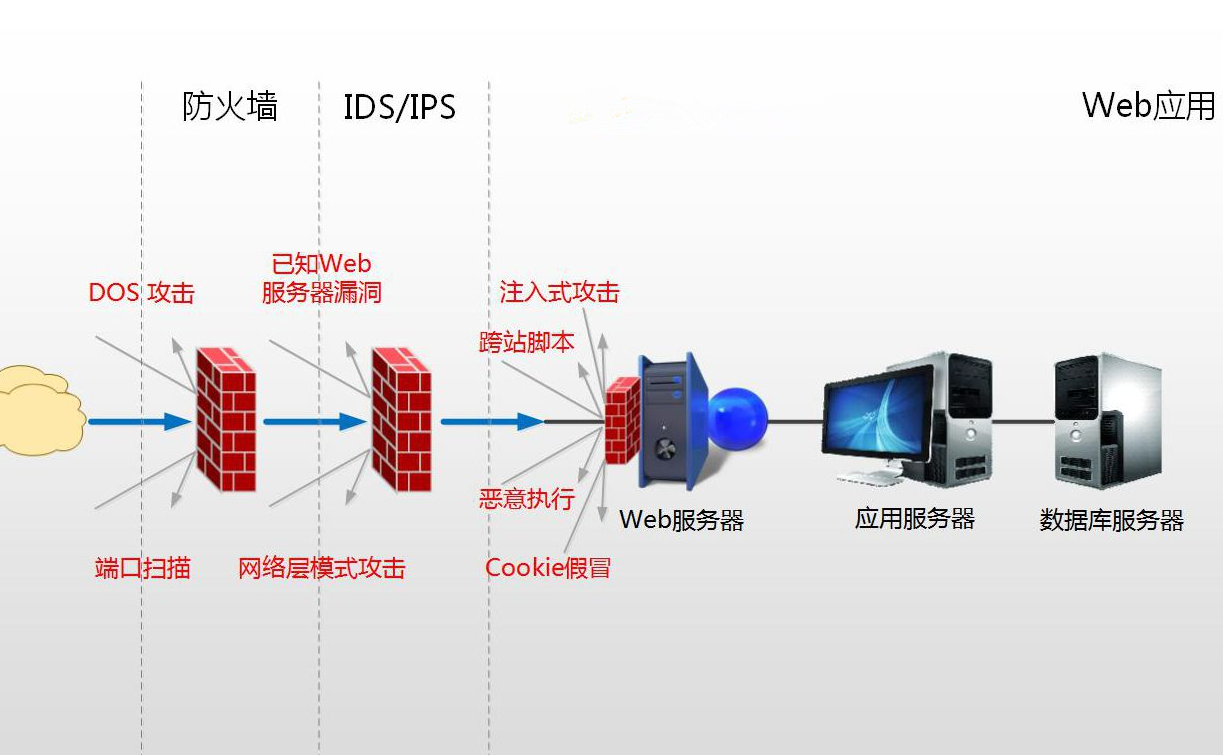

F5 WAF(Web Application Firewall)是基于F5 BIG-IP平台的模块化安全解决方案,通过ASM(Advanced Security Module)实现应用层防护,其核心目标是阻止针对Web应用的常见攻击(如SQL注入、XSS、CSRF等),同时降低误报率。

核心功能

| 功能类别 | 具体能力 |

|---|---|

| 攻击防护 | 拦截OWASP Top 10攻击、零日破绽利用、反面爬虫、DDoS攻击 |

| 规则管理 | 内置规则库(如AWS、PCI合规基线)、自定义规则、规则优先级调整 |

| 行为分析 | 基于流量的学习模式,动态生成白名单/黑名单 |

| 数据泄露防护 | 敏感数据识别(如信用卡号、身份证号)、外发数据过滤 |

| 日志与告警 | 实时攻击日志、可视化报表、联动SIEM系统(如Splunk、QRadar) |

技术特点

智能检测机制

- 结合特征匹配(正则表达式)与行为分析(异常检测),降低误报率。

- 支持HTTP/HTTPS流量深度解析,识别多层编码攻击。

高性能架构

- 基于F5 TMOS操作系统,单节点可处理高达100Gbps+流量(具体取决于硬件型号)。

- 支持硬件加速(如NP/ASIC芯片)提升加密流量处理效率。

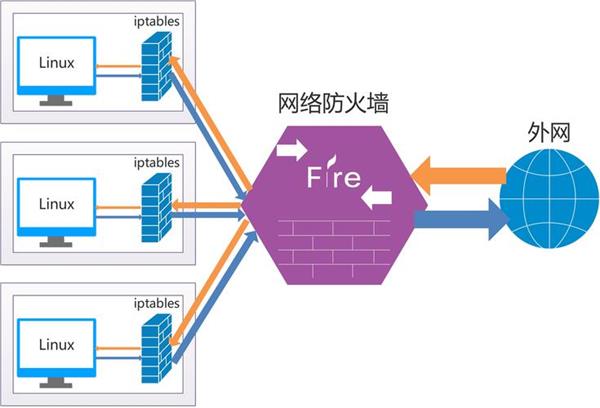

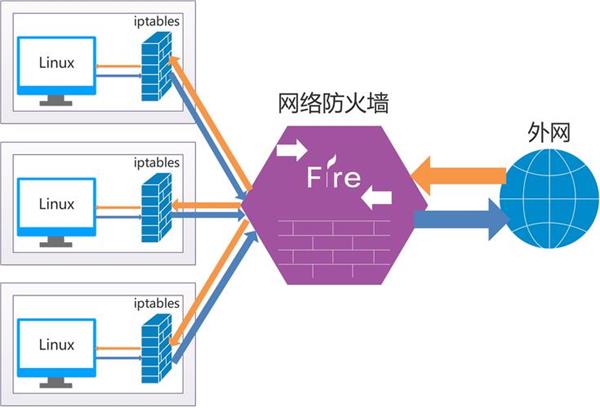

灵活部署模式

- 透明模式:串接在网络中,无需修改DNS或IP配置。

- 反向代理模式:作为应用网关,提供SSL卸载、负载均衡等附加功能。

- 旁路检测:仅镜像流量进行分析,不干预业务。

典型部署场景

| 场景 | 配置建议 |

|---|---|

| 互联网业务防护 | 透明模式部署于DMZ区,开启OWASP Top 10规则,联动CDN缓存清理策略 |

| API安全防护 | 反向代理模式,针对REST/SOAP接口定制JSON/XML内容检测规则,限制IP白名单 |

| 内部应用隔离 | 旁路检测+虚拟分区(VDOM),区分不同业务部门的流量策略 |

配置关键步骤

策略绑定

- 将ASM策略绑定到虚拟服务器(Virtual Server),选择防护域名。

- 示例命令:

tmsh modify ltm virtual /Common/vs_web_app provision asm

规则库激活

- 启用默认规则库(如

owasp_top_10_2021),按需禁用高误报规则(如SQL_Injection_Generic)。

- 启用默认规则库(如

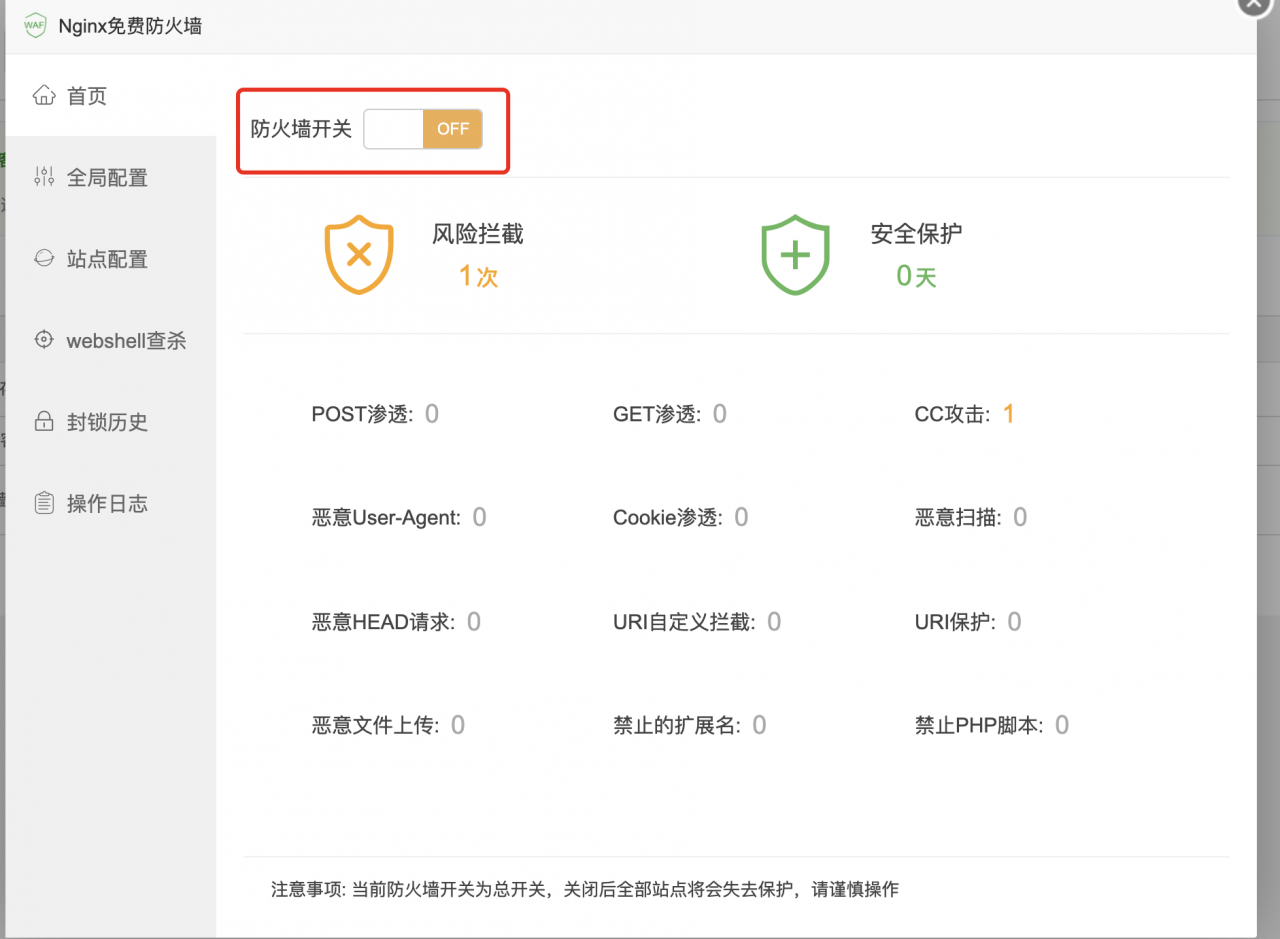

日志监控

- 配置

asm log参数,输出攻击详情到本地日志或远程syslog服务器。 - 示例日志条目:

1.1.5发起SQL注入攻击被拦截,规则:SQL_Injection_MySQL_Select

- 配置

优势与局限性

| 优势 | 局限性 |

|---|---|

| 精准识别复杂攻击向量 | 规则库更新依赖厂商,新破绽响应速度较慢 |

| 与负载均衡无缝集成 | 高级功能(如机器学习模型)需额外授权 |

| 多协议支持(HTTP/TCP) | 硬件成本较高,中小型企业可能倾向开源方案(如ModSecurity) |

相关问题与解答

问题1:如何降低F5 WAF的误报率?

解答:

- 优化规则顺序:将高置信度规则(如特定CMS指纹识别)置于通用规则前。

- 启用自适应学习:通过

learning mode自动生成合法请求白名单。 - 定制排除规则:对已知安全的内部API调用添加

bypass标记。 - 分段防护:对不同业务模块(如支付、登录)设置独立策略。

问题2:F5 WAF与云WAF(如AWS WAF)的核心区别是什么?

解答:

| 对比维度 | F5 WAF | 云WAF(如AWS WAF) |

|——————–|——————————————|————————————-|

| 部署位置 | 本地/私有云,依赖硬件设备 | 公有云环境,无硬件依赖 |

| 性能瓶颈 | 受限于物理设备吞吐量 | 弹性扩展,按流量计费 |

| 功能深度 | 支持复杂流量整形、TCP层防护 | 侧重HTTP/HTTPS层基础防护 |

| 数据控制权 | 日志存储于内网,符合数据合规要求 | 日志依赖云厂商,可能存在主权风险 |