haproxy配置ssl证书

- 行业动态

- 2025-05-09

- 2

将证书与私钥上传至服务器,编辑haproxy.cfg,在frontend或bind段添加

ssl crt和 ssl pkey路径,配置 ca-file(可选),

HAProxy配置SSL证书详解

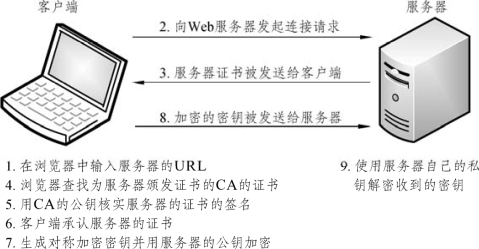

前置知识与环境准备

在配置HAProxy支持SSL之前,需确保以下环境已就绪:

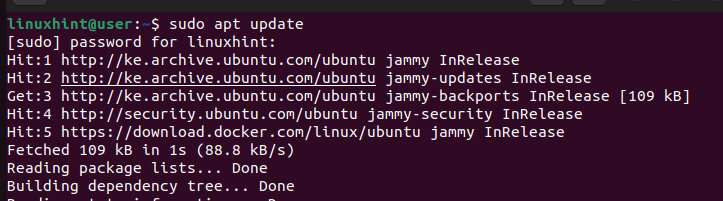

- HAProxy安装:通过包管理器(如

apt/yum)或源码编译安装。 - 有效SSL证书:可以是自签名证书(仅测试用途)或CA机构颁发的正式证书。

- 证书文件:包含私钥(

.key)、证书(.crt)及中间证书链(如有)。 - 文件权限:证书文件需设置为600权限,仅属主可读。

注意:生产环境必须使用受信任的CA证书,自签名证书仅用于测试。

SSL证书配置核心步骤

生成自签名证书(测试用)

若暂无CA证书,可通过OpenSSL生成自签名证书:

# 生成私钥 openssl genrsa -out haproxy.key 2048 # 生成自签名证书(有效期365天) openssl req -new -x509 -key haproxy.key -out haproxy.crt -days 365

配置HAProxy加载证书

编辑haproxy.cfg文件,关键配置如下:

frontend https-in

bind :443 ssl crt /etc/haproxy/haproxy.crt ca-file /etc/haproxy/haproxy.ca

option httplog

default_backend servers

backend servers

server web1 192.168.1.10:80 check参数说明:

bind :443 ssl:监听443端口并启用SSL。crt:指定PEM格式的证书文件(含私钥)。ca-file:中间证书链文件(可选,合并所有中间CA证书)。

合并证书链(如需)

若证书包含中间证书,需合并为单一文件:

cat your_domain.crt intermediate.crt root.crt > combined.crt

HAProxy支持crt参数直接加载合并后的证书。

高级配置与优化

强制HTTPS重定向

在frontend中添加HTTPS重定向规则:

frontend http-in

bind :80

redirect scheme https if !{ ssl_fc }此配置将80端口流量自动重定向至443端口。

启用OCSP Stapling

通过OCSP Stapling提升客户端性能:

frontend https-in

# ... 其他配置 ...

option ssl-server-verify # 验证客户端证书(可选)

http-request set-var(txn.ocsp) hdr(X-OCSP-Staple)需确保HAProxy编译时启用OCSP支持。

多域名/SNI支持

为多个域名配置独立证书:

frontend https-in

bind :443 ssl crt /etc/haproxy/default.crt

acl host_www hdr(host) -i www.example.com

acl host_api hdr(host) -i api.example.com

use_backend www_servers if host_www

use_backend api_servers if host_api每个backend可配置独立的证书路径。

常见问题与解决方案

| 问题现象 | 原因分析 | 解决方案 |

|---|---|---|

Error: SSL handshake failed | 证书文件路径错误/权限不足 | 检查crt参数路径,确保文件权限为600,属主为运行HAProxy的用户。 |

| 浏览器提示“不安全” | 缺少中间证书或证书链不完整 | 合并中间证书到crt文件,或通过ca-file指定。 |

| HAProxy无法启动 | 配置文件语法错误 | 使用haproxy -f haproxy.cfg -c检查配置合法性。 |

| 客户端无法解析证书 | 未配置ca-file导致中间证书缺失 | 确保所有中间CA证书合并到crt或通过ca-file加载。 |

验证与调试

使用curl测试:

curl -vk https://your-domain.com --resolve your-domain.com:443:$(hostname -i)

检查返回的证书信息是否正确。

浏览器访问:直接访问配置的域名,确认绿锁标志及证书详情。

日志排查:开启HAProxy日志记录:

global log stdout format raw local0通过日志分析握手失败原因。

相关问答FAQs

Q1:如何更新HAProxy的SSL证书?

A1:替换证书文件后,重新加载HAProxy配置:

- 上传新证书至服务器(如

/etc/haproxy/haproxy.crt)。 - 执行命令:

haproxy -f haproxy.cfg -dx(热重载配置)。 - 验证新证书生效。

Q2:HAProxy报错“SSL alert unknown ca”如何解决?

A2:此错误表示客户端不信任服务器证书:

- 检查是否使用自签名证书而非CA签发证书。

- 确保

ca-file包含完整的证书链。 - 客户端需手动信任自签名证书(仅适用于测试