上一篇

你的ECS真的安全吗?速查潜在风险!

- 行业动态

- 2025-05-07

- 3

ECS安全破绽主要指云服务器环境中存在的安全风险,如配置错误、权限失控或软件破绽,可能导致数据泄露、服务中断或反面攻击,常见隐患包括弱密码、未修复系统补丁、开放高危端口等,需通过定期破绽扫描、强化访问控制、及时更新补丁及部署载入检测系统进行防护,降低业务安全威胁。

云服务器(ECS)安全破绽解析与应对指南

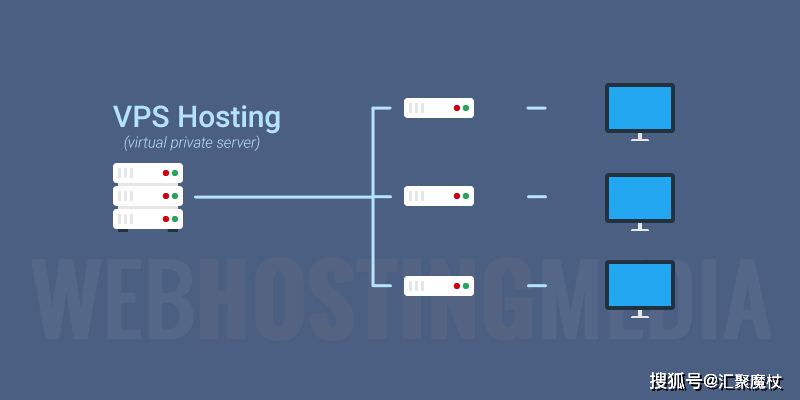

在数字化进程加速的今天,云服务器(Elastic Compute Service, ECS)已成为企业和个人部署应用的核心基础设施,随着使用规模的扩大,ECS安全破绽带来的风险日益凸显,攻击者可能通过破绽窃取数据、植入反面软件,甚至引发服务瘫痪,本文将系统剖析ECS常见破绽类型、潜在危害,并提供基于行业最佳实践的防护方案,帮助用户构建安全的云上环境。

ECS安全破绽的常见类型与危害

未授权访问破绽

- 成因:默认开放高危端口(如22、3389)、弱密码(admin/123456)、未配置访问控制列表(ACL)。

- 风险:攻击者可直接登录服务器,窃取敏感数据或植入后门程序。

- 案例:某企业因未关闭SSH默认端口,导致破解利用暴力破解载入,造成数据库泄露。

组件破绽(CVE破绽)

- 成因:操作系统、中间件(如Apache、Nginx)、数据库(MySQL、Redis)未及时更新补丁。

- 风险:利用公开的破绽利用代码(如Log4j2、永恒之蓝),攻击者可远程执行反面指令。

- 数据:据NVD统计,2025年高危破绽数量同比增长17%,其中云环境占比超40%。

配置错误导致的数据泄露

- 成因:存储桶(OSS/Bucket)权限设置为“公开可读”、数据库未开启加密传输。

- 风险:敏感文件(如用户信息、API密钥)被爬虫抓取,引发连锁安全事件。

- 案例:某电商平台因OSS配置错误,导致50万用户隐私数据遭公开访问。

DDoS攻击与资源滥用

- 成因:未启用流量清洗服务、未限制API调用频率。

- 风险:服务器资源被耗尽,正常业务中断,修复成本高昂。

ECS安全防护的六大核心措施

最小权限原则

- 关闭非必要端口,通过安全组限制IP白名单访问。

- 使用RAM子账号分配权限,避免直接使用Root账户。

破绽扫描与补丁管理

- 部署自动化工具(如Tenable Nessus、OpenVAS)定期扫描系统破绽。

- 启用云服务商的自动更新服务,确保系统与组件处于最新版本。

数据加密与备份

- 对敏感数据启用TLS 1.3加密传输,静态数据使用AES-256加密存储。

- 采用“3-2-1备份策略”(3份数据、2种介质、1份离线存储)。

载入检测与响应(IDR)

- 部署基于AI的威胁检测系统(如云防火墙、WAF),实时监控异常流量。

- 制定应急响应流程,确保攻击发生时10分钟内启动隔离与溯源。

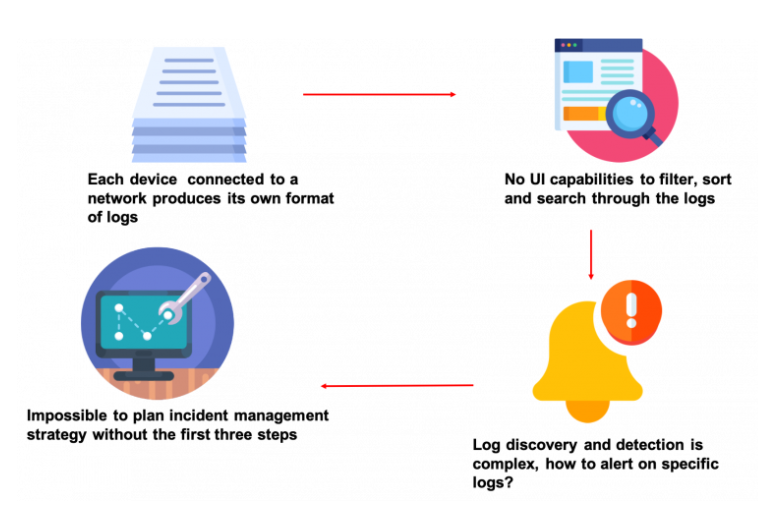

日志审计与合规管理

- 集中收集操作日志、访问日志,保留周期≥180天。

- 通过等保2.0或ISO 27001认证,满足行业合规要求。

安全意识培训

- 定期对运维团队进行渗透测试演练,提升应急处理能力。

- 使用多因素认证(MFA)降低密码泄露风险。

企业级安全架构参考

- 基础层:云原生安全(如阿里云Security Center、AWS GuardDuty)。

- 网络层:SD-WAN+零信任网络(ZTNA)实现动态访问控制。

- 应用层:RASP(运行时应用自我保护)拦截注入攻击。

- 数据层:DLP(数据防泄漏)技术监控异常数据传输。

ECS安全破绽的防护需遵循“持续改进”原则,结合技术工具与管理制度形成闭环,建议企业每季度开展一次红蓝对抗演练,并通过第三方渗透测试验证防护体系的有效性,只有将安全融入开发和运维全生命周期,才能最大限度降低风险。

引用说明

本文参考了OWASP《云安全十大风险》、NIST《云计算安全指南》及阿里云《云上安全白皮书》,结合行业实践案例进行编写。