hive创建数据库的权限

- 行业动态

- 2025-05-08

- 7

在Hive中,创建数据库需具备

CREATE权限,通过 GRANT CREATE ON DATABASE授权,管理员

在Hive中,创建数据库的权限管理是集群安全策略的核心组成部分,Hive本身不提供独立的权限管理体系,通常需要依赖外部工具(如Apache Ranger、Apache Sentry)或云平台自带的权限系统(如AWS IAM、Azure Active Directory)实现细粒度访问控制,以下是关于Hive创建数据库权限的详细说明:

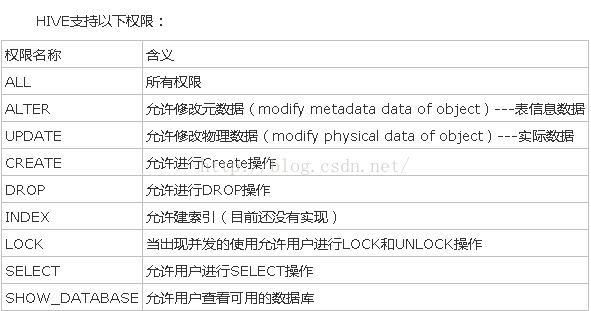

Hive权限体系基础

| 权限类型 | 作用范围 | 典型操作 |

|---|---|---|

| 全局权限 | 整个Hive元数据 | 创建/删除数据库、管理所有表 |

| 数据库级权限 | 单个数据库 | 创建/删除表、查询数据 |

| 表级权限 | 单张表 | SELECT/INSERT/UPDATE/DELETE数据 |

| 列级权限 | 表内指定列 | 访问特定列的数据 |

注意:创建数据库属于全局权限范畴,需通过特殊权限点控制。

创建数据库的核心权限点

在Apache Ranger等主流权限系统中,控制创建数据库的权限主要涉及以下两个权限点:

| 权限名称 | 作用范围 | 风险等级 | 适用场景 |

|---|---|---|---|

CREATE_DATABASE | 创建新数据库 | 高 | 允许用户创建自己的数据库 |

ALL_DATABASES_ADMIN | 管理所有数据库 | 极高 | 授予DBA角色,可创建/删除任意数据库 |

权限对比示例

| 用户角色 | 拥有权限 | 能否创建数据库 | 能否删除他人数据库 |

|---|---|---|---|

| 普通开发者 | CREATE_DATABASE | 是(自己的数据库) | 否 |

| 数据库管理员 | ALL_DATABASES_ADMIN | 是(所有数据库) | 是 |

| 受限用户 | 无显式权限 | 否 | 否 |

权限配置实践

以Apache Ranger为例,配置创建数据库权限的步骤如下:

登录Ranger UI

进入Ranger Admin界面,选择对应的Hive服务。

创建新策略

在Policies页面点击Add New Policy,命名策略(如Hive_DB_Creation_Policy)。设置资源路径

在Resource Path字段填写:hive://表示策略适用于所有Hive资源。

配置权限条目

在Allow Conditions中添加权限规则:- 允许创建数据库:

if (permissions == "CREATE_DATABASE") then allow - 限制删除权限:

if (permissions == "DELETE_DATABASE" && user != 'admin') then deny

- 允许创建数据库:

绑定用户/组

在Users/Groups选项卡中,指定需要授权的用户或组(如developers组)。生效验证

通过测试用户执行CREATE DATABASE test_db;命令,验证权限是否生效。

企业级场景解决方案

多租户环境隔离

| 需求场景 | 实现方案 |

|---|---|

| 禁止业务部门A创建数据库 | 在Ranger策略中为A部门用户组移除CREATE_DATABASE权限 |

| 允许测试环境自由建库 | 为test_users组添加CREATE_DATABASE权限并设置资源路径为hive://test_ |

审计与合规

- 开启Ranger审计日志:记录所有建库操作(

audit.log文件) - 配置告警规则:对

CREATE_DATABASE操作触发邮件通知 - 定期审查策略:每月检查用户组权限,移除离职人员访问权

常见问题与风险规避

FAQs:

Q1:如何验证用户是否具有创建数据库权限?

A1:可通过以下方式验证:

- 使用目标用户登录Hive客户端,执行

CREATE DATABASE test_perm; - 若返回

FAILED: SemanticException [Error 10047],说明无权限 - 检查Ranger审计日志中是否存在

PERMISSION_DENIED记录

Q2:误删ALL_DATABASES_ADMIN权限后如何恢复?

A2:应急处理步骤:

- 联系具有Ranger超级管理员权限的人员

- 在Ranger UI中重新为受影响用户组添加

ALL_DATABASES_ADMIN权限 - 重启Hive Metastore服务使配置生效

- 检查所有数据库完整性(

SHOW DATABASES;)

最佳实践建议

- 最小权限原则:优先授予

CREATE_DATABASE而非ALL_DATABASES_ADMIN - 动态分组管理:按部门/项目创建用户组,避免直接授权个人账号

- 命名空间隔离:强制业务部门使用

hive://prod_前缀,限制跨域访问 - 定期清理策略:每季度审查Ranger策略,删除冗余权限条目

通过上述配置,可在保障业务需求的同时,有效控制Hive数据库的创建权限,避免未经授权