hbase安全认证

- 行业动态

- 2025-05-09

- 3

HBase安全认证主要通过Kerberos实现,结合SSL/TLS加密通信,并利用访问控制列表(ACLs)进行细粒度权限管理,确保数据安全与

HBase安全认证机制详解与实践指南

HBase安全体系

HBase作为分布式数据库系统,其安全性设计围绕身份认证、权限控制、数据加密和操作审计四个核心维度展开,在大数据生态中,HBase通常与Hadoop生态系统深度集成,因此其安全机制需要与HDFS、YARN等组件协同工作,以下是HBase安全体系的关键组成部分:

| 安全维度 | 功能描述 |

|---|---|

| 身份认证 | 确认用户/服务身份合法性(Kerberos/SASL/TLS) |

| 权限控制 | 基于用户/角色的细粒度访问控制(ACL/Ranger/Sentry) |

| 数据传输加密 | TLS协议保障客户端与RegionServer间通信安全 |

| 操作审计 | 记录所有敏感操作日志(集成Hadoop Audit或自定义审计模块) |

身份认证机制实现

Kerberos认证体系

Kerberos是HBase默认强认证方案,通过对称密钥加密实现跨信任域的身份验证,实施步骤如下:

(1)环境准备

- 部署KDC服务器(建议独立物理机)

- 编辑

/etc/krb5.conf配置文件:[libdefaults] default_realm = EXAMPLE.COM ticket_lifetime = 24h renew_lifetime = 7d

[realms]

EXAMPLE.COM = {

kdc = kdc.example.com

admin_server = admin.example.com

}

(2)主体配置

| 主体类型 | 示例名称 | 用途说明 |

|---------------|---------------------|------------------------------|

| 服务主体 | hbase/_host@REALM | RegionServer服务认证 |

| 管理员用户 | admin/admin@REALM | 集群管理操作 |

| 普通用户 | user1@REALM | 业务数据访问 |

(3)关键配置文件修改

`hbase-site.xml`核心配置:

```xml

<property>

<name>hbase.security.authentication</name>

<value>kerberos</value>

</property>

<property>

<name>hbase.rpc.protection</name>

<value>privacy,integrity,data</value>

</property>

<property>

<name>hbase.master.keytab.file</name>

<value>/etc/hbase/conf/hbase.keytab</value>

</property>

<property>

<name>hbase.regionserver.keytab.file</name>

<value>/etc/hbase/conf/hbase.keytab</value>

</property>(4)票据缓存管理

- 客户端需定期更新TGT:

kinit -kt /path/to/user.keytab user@REALM klist -kte 10m # 每10分钟刷新票据

- 服务端自动续租配置(

krb5.conf):[libdefaults] renew_lifetime = 7d max_renewable_life = 90d

SASL认证机制

适用于非Kerberos环境,支持PLAIN、DIGEST-MD5等多种机制,典型配置示例:

<property> <name>hbase.security.authentication</name> <value>sasl</value> </property> <property> <name>hbase.rpc.engine</name> <value>org.apache.hadoop.hbase.ipc.SaslRpcEngine</value> </property> <property> <name>hbase.sasl.qop</name> <value>auth</value> </property>

细粒度权限控制体系

访问控制列表(ACL)

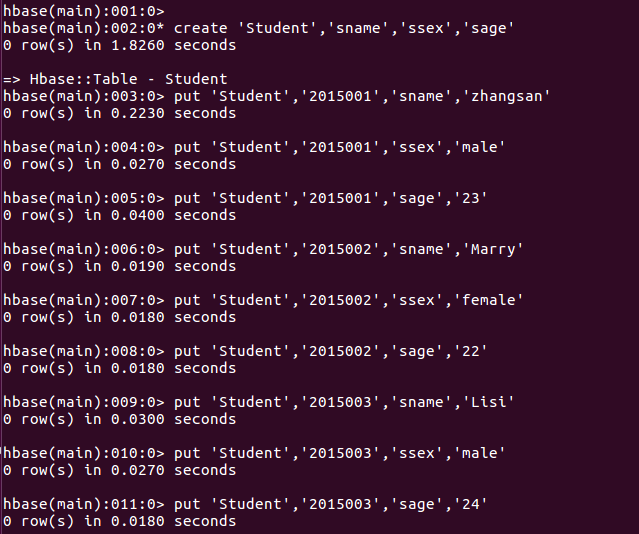

HBase 2.x引入细粒度ACL模型,支持表级/列族级权限控制,典型策略配置:

# 授予用户查询权限 hbase(main):001:0> grant 'druid_data','R','user_query' # 授予管理员全权限 hbase(main):001:0> grant '', 'RWCA', 'admin_group'

集成企业级权限系统

| 集成方案 | 特点说明 |

|---|---|

| Apache Ranger | 可视化界面管理,支持HDFS/Hive/HBase统一权限 |

| Apache Sentry | SQL语法定义权限,适合多引擎协同场景 |

| Custom ACL | 原生命令行管理,适合简单部署环境 |

数据加密与传输安全

TLS通信加密

强制启用SSL需要配置证书链:

<property> <name>hbase.ssl.enabled</name> <value>true</value> </property> <property> <name>hbase.ssl.keystore.location</name> <value>/var/run/cloudera/security/jks/hbase.keystore</value> </property> <property> <name>hbase.ssl.truststore.location</name> <value>/var/run/cloudera/security/jks/hbase.truststore</value> </property>

HDFS透明加密集成

当启用HDFS透明加密时,HBase数据自动继承加密属性:

<property> <name>dfs.encryption.enabled</name> <value>true</value> </property> <property> <name>hbase.client.use.data.encoding</name> <value>true</value> </property>

安全运维最佳实践

密钥轮换策略

| 组件类型 | 轮换周期建议 | 操作要点 |

|---|---|---|

| Kerberos主密钥 | 每6个月 | 使用kadmin工具更新,同步更新所有依赖服务的keytab文件 |

| TLS证书 | 每1-2年 | 通过CA签发新证书,更新keystore并重启集群 |

| 用户密码 | 每90天 | 强制密码复杂度策略,禁用弱密码 |

安全审计配置

启用审计日志需配置:

<property> <name>hbase.audit.log.enabled</name> <value>true</value> </property> <property> <name>hbase.audit.log.filepath</name> <value>/var/log/hbase/audit.log</value> </property>

审计记录格式示例:

{

"timestamp": "2023-08-15T14:32:18Z",

"user": "admin",

"operation": "ALTER_TABLE",

"details": {

"table": "employee_data",

"action": "ADD_COLUMN_FAMILY"

},

"sourceIP": "192.168.1.100"

}常见问题诊断与处理

Kerberos认证失败排查流程

| 问题现象 | 可能原因 | 解决方案 |

|---|---|---|

GSSException: No valid credentials | Keytab文件错误 KDC时钟不同步 网络阻断 |

- 验证keytab文件完整性:

klist -kte keytab_file

同步KDC时间:ntpdate kdc.example.com

检查防火墙规则:telnet kdc.example.com 88Kinit failed: Forwardable ticket| 1. 票据过期

转发次数超限

服务主体配置错误 - 重新获取票据:

kinit -R

调整forwardable参数

核对hbase.keytab中的SPN配置

权限异常处理流程

| 报错信息 | 处理步骤 |

|---|---|

org.apache.hadoop.security.AccessControlException | 检查用户所属组 验证ACL策略有效性 清除缓存: hbase oreo cache_clear |

Permission denied: user table | 执行user_permission -list查看权限确认HDFS目录权限继承关系 检查Ranger/Sentry策略同步状态 |

FAQs

Q1:如何验证Kerberos认证是否成功?

A1:可通过以下方法验证:

- 使用

klist命令查看有效票据:klist -kte [keytab_file] - 检查HBase Master日志:搜索

Successfully authenticated as标识 - 执行测试连接:

hbase shell执行status命令,正常返回集群状态即表示认证成功 - 监控指标验证:通过JMX接口查看

HBase_Security_AuthenticatedOperations指标计数器是否正常递增

Q2:为什么配置了ACL权限但用户仍然无法访问表?

A2:常见原因及解决步骤:

- HDFS底层权限冲突:检查HDFS目录权限,使用

hdfs dfs -ls /hbase查看目录所有者 - 权限继承问题:确认表描述符中的

TABLE_READ/WRITE权限是否正确继承 - 缓存未更新:执行

hbase oreo cache_clear刷新权限缓存 - 用户组映射错误:验证

/etc/krb5.conf中的[domain_realm]配置是否正确 - Ranger策略未同步:如果使用Ranger,需确认策略已发布且