上一篇

EB安全破绽测试真的能保障系统无风险吗?

- 行业动态

- 2025-05-07

- 2

EB安全破绽测试旨在识别系统潜在风险,通过模拟攻击、代码审计及渗透测试等方法,检测身份验证、数据加密等环节的脆弱点,评估破绽影响并提供修复方案,以防范数据泄露或服务中断等安全问题,保障业务稳定运行。

EB安全破绽测试:保护企业数据资产的必备指南

在数字化时代,企业业务系统(EB)承载着核心数据与关键流程,但其安全性却可能因潜在破绽而面临巨大风险,一次未被发现的安全破绽,可能引发数据泄露、业务中断甚至巨额经济损失。EB安全破绽测试成为企业构建防护体系的核心环节,以下是关于这一主题的全面解析。

为什么需要EB安全破绽测试?

- 防御数据泄露

企业系统可能因代码缺陷、配置错误或权限管理破绽成为攻击目标,破绽测试能提前发现风险点,避免敏感数据(如客户信息、财务记录)被窃取。 - 满足合规要求

国内外法规(如《网络安全法》、GDPR)均要求企业对系统安全性负责,定期测试可帮助通过审计,规避法律风险。 - 维护品牌声誉

安全事件可能导致客户流失与品牌信任危机,主动测试体现了企业对用户隐私的重视。

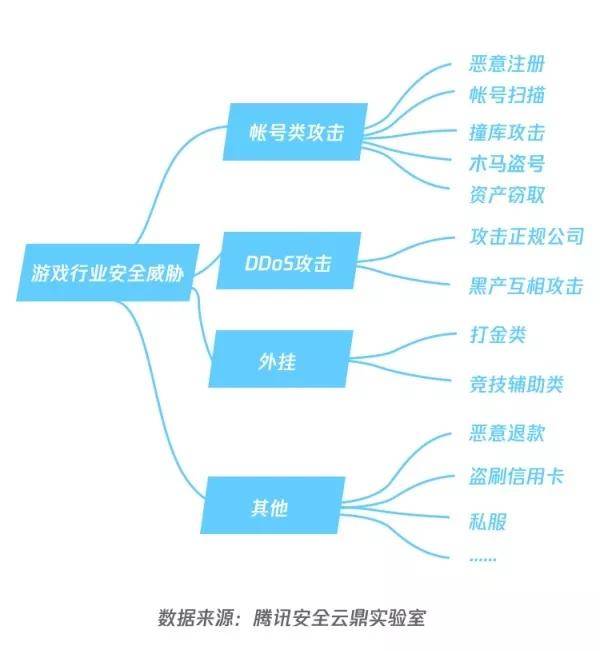

EB系统常见的破绽类型

根据OWASP Top 10(2025年更新版),以下破绽需重点关注:

- 注入攻击(SQL/命令注入):攻击者通过输入反面代码操控数据库或系统命令。

- 跨站脚本(XSS):用户界面被植入反面脚本,窃取会话Cookie或诱导用户操作。

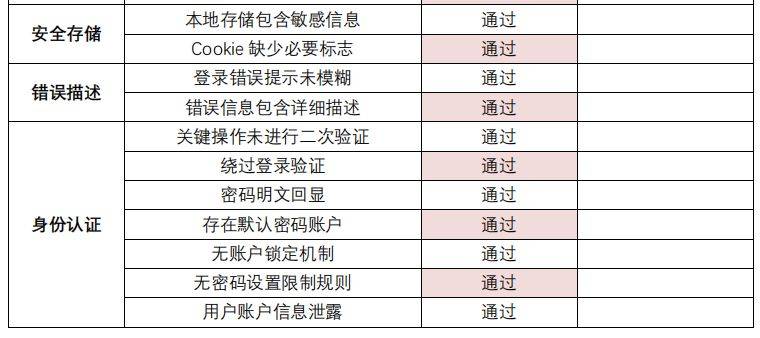

- 身份验证缺陷:弱密码策略、会话劫持或权限越权问题。

- 敏感数据暴露:未加密的传输或存储导致数据泄露。

- 配置错误:默认账户、冗余端口或未修复的补丁破绽。

破绽测试的标准化流程

专业的EB安全测试需遵循以下步骤:

- 信息收集与范围界定

明确测试目标(如Web应用、API接口或服务器配置),确定业务优先级。 - 自动化扫描与手动渗透结合

- 使用工具(如Nessus、Burp Suite)进行初步破绽扫描。

- 人工复现高危破绽,模拟真实攻击路径(如权限提升、数据改动)。

- 风险评估与分级

按CVSS评分标准,将破绽划分为“高危”“中危”“低危”,提供修复优先级建议。 - 生成报告与修复验证

输出详细报告(含破绽描述、复现步骤、修复方案),并跟踪修复效果直至闭环。

企业应遵循的最佳实践

- 定期测试与持续监控

破绽可能随系统更新或业务扩展而新增,需每季度至少进行一次全面测试。 - 多维度测试方法融合

结合黑盒测试(模拟外部攻击者)与白盒测试(基于源码审计),覆盖逻辑破绽与编码缺陷。 - 第三方独立审计

选择具备资质的专业团队(如通过ISO 27001认证)进行测试,避免内部团队盲区。

如何选择专业的破绽测试服务商?

从E-A-T原则(专业性、权威性、可信度)出发,企业需关注以下几点:

- 资质与经验

服务商应具备CISP、CISSP等认证,并拥有同行业成功案例(如金融、医疗领域)。 - 方法论透明度

要求服务商提供测试范围、工具清单及破绽验证逻辑,避免“黑箱操作”。 - 响应与合规支持

提供破绽修复指导,协助企业满足等保2.0或行业特殊合规要求。

推荐工具与资源

- 开源工具:OWASP ZAP(Web应用扫描)、Metasploit(渗透测试框架)。

- 商业方案:Qualys(云安全评估)、Acunetix(自动化破绽扫描)。

- 学习资源:NIST SP 800-115(安全测试指南)、OWASP测试指南(V4)。

引用说明

文中涉及的行业标准与工具参考自以下权威来源:

- OWASP Foundation. OWASP Top 10 2025.

- National Institute of Standards and Technology (NIST). SP 800-115 Technical Guide to Information Security Testing.

- MITRE Corporation. Common Vulnerabilities and Exposures (CVE) Database.