HTML5页面安全需严格验证用户输入,防范XSS、CSRF攻击,采用HTTPS加密传输,配置内容安全策略(CSP),限制跨域请求,对敏感数据加密存储,合理设置文件访问权限,避免第三方

HTML5页面安全核心要点

输入验证与过滤

| 类型 | 描述 | 防护措施 |

| 前端验证 | 对用户输入进行实时校验 | 使用正则表达式、HTML5表单验证(如required、type属性) |

| 后端验证 | 服务器端二次校验 | 白名单机制(如仅允许数字/特定格式) |

| 示例 | <input type="email" required> | 结合后端正则表达式/^[a-zA-Z0-9._%+-]+@[a-zA-Z0-9.-]+.[a-zA-Z]{2,}$/ |

跨站脚本攻击(XSS)防护

| 攻击类型 | 风险场景 | 防御方案 |

| 存储型XSS | 反面脚本存入数据库 | 对用户输入进行HTML转义(如<替代<) |

| 反射型XSS | URL参数携带脚本 | 使用encodeURIComponent编码输出 |

| DOM型XSS | 通过DOM操作注入 | 避免使用innerHTML,改用textContent |

| 防护工具 | 第三方库 | DOMPurify、xss过滤器 |

跨站请求伪造(CSRF)防护

| 关键措施 | 实现方式 |

| Token验证 | 在表单中植入隐藏字段<input name="csrf_token" value="随机字符串"> |

| SameSite属性 | 设置Cookie属性SameSite=Strict或Lax |

| Referrer验证 | 后端检查HTTP Referer头是否来自本站域名 |

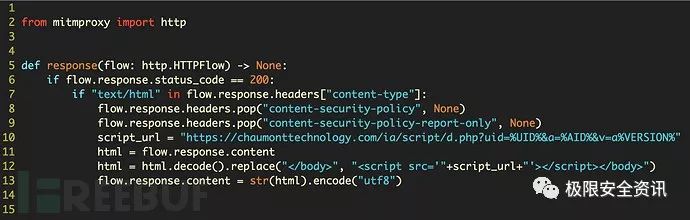

内容安全策略(CSP)

Content-Security-Policy: default-src 'self'; script-src 'self' https://api.example.com; style-src 'unsafe-inline'

| 指令 | 作用 | 推荐值 |

| default-src | 默认资源加载策略 | ‘self’(仅允许同源) |

| script-src | 脚本来源控制 | 指定可信域名 |

| style-src | 样式来源控制 | ‘self’ + 可信CDN |

| sandbox | iframe沙盒属性 | allow-scripts等按需开启 |

HTTPS与传输安全

| 配置项 | 作用 | 注意事项 |

| HSTS | 强制HTTPS连接 | 设置Strict-Transport-Security: max-age=31536000; includeSubDomains |

| 证书验证 | 防止中间人攻击 | 使用Let’s Encrypt等权威CA机构证书 |

数据存储安全

| 存储类型 | 风险点 | 防护方案 |

| LocalStorage | XSS读取敏感数据 | 敏感信息不存储,或使用加密(如Web Crypto API) |

| IndexedDB | SQL注入风险 | 使用参数化查询,限制数据库权限 |

| Cookie | 越权访问 | 设置HttpOnly+Secure属性 |

第三方资源管理

| 风险类型 | 防护措施 | 示例代码 |

| CDN劫持 | 子资源完整性验证 | <script src="https://cdn.example.com/lib.js" integrity="sha384-..." crossorigin="anonymous"></script> |

| 反面广告 | 资源隔离加载 | <link rel="stylesheet" href="/styles.css" as="style"> |

| 过时库破绽 | 依赖更新机制 | 使用Bower/npm定期检查更新 |

安全头部配置

| 头部字段 | 作用 | 推荐值 |

| X-Content-Type-Options | 禁止MIME类型嗅探 | nosniff |

| X-Frame-Options | 防点击劫持 | DENY或SAMEORIGIN |

| X-Permitted-Cross-Domain-Policies | Flash安全策略 | none |

| Referrer-Policy | 控制来源泄露 | no-referrer或strict-origin-when-cross-origin |

相关问题与解答

Q1:如何检测网页是否存在反射型XSS破绽?

A:可通过以下步骤检测:

- 在URL参数中插入

<script>alert(1)</script>测试响应 - 检查页面是否执行弹窗(证明未过滤)

- 使用工具如BurpSuite发送带反面参数的请求

- 审查源码是否存在

document.write()等危险API

Q2:实施CSP后部分功能失效怎么办?

A:按以下顺序排查:

- 检查浏览器控制台的CSP错误日志

- 确认被阻止的资源是否必要(如第三方统计脚本)

- 通过hash算法计算合法资源的SHA256指纹

- 在CSP策略中添加

hash-value到script-src规则 - 对必须动态加载的资源启用`nonce