上一篇

个人网站安全防护

- 行业动态

- 2025-05-06

- 3

HTTPS加密传输,防火墙防载入,定期备份数据,及时更新

个人网站安全防护是维护网站正常运行和用户数据安全的核心环节,随着网络攻击手段的不断升级,个人站长需从多个维度构建防御体系,以下是系统性安全防护方案:

基础安全配置

| 防护层级 | 具体措施 | 实施要点 |

|---|---|---|

| 服务器安全 | 选择可信云服务商 禁用root远程登录 配置防火墙规则 | 优先选择支持DDoS防护的服务商 通过密钥认证替代密码登录 只开放必要端口(如80/443/22) |

| 系统加固 | 定期更新系统补丁 修改默认SSH端口 禁用不必要的服务 | 设置自动化补丁更新机制 将SSH端口改为2022-65535区间随机值 使用fail2ban限制暴力破解 |

| 账户管理 | 创建独立管理账户 启用双因素认证(2FA) 删除无用账户 | 管理账户权限遵循最小化原则 使用Google Authenticator或Authy实现2FA 定期审查账户权限 |

Web应用安全防护

输入验证与过滤

- SQL注入防护:使用预处理语句(如PDO)代替动态SQL拼接

- XSS防护:对用户输入进行HTML实体编码(如

htmlspecialchars()函数) - CSRF防护:在表单中植入随机token并服务器端校验

文件安全控制

- 禁用PHP等脚本的语言引擎(如Apache的

php_flag engine off) - 上传目录设置

.htaccess规则:<FilesMatch ".(php|jsp|asp)$"> Order Allow,Deny Deny from all </FilesMatch> - 使用Linux文件权限管理:

chmod 644(文件)chmod 755 directory

敏感数据保护

| 数据类型 | 加密方式 | 工具选择 |

|---|---|---|

| 用户密码 | 哈希+加盐 | bcrypt/argon2 |

| 通信数据 | TLS加密 | Let’s Encrypt证书 |

| 配置文件 | AES-256加密 | OpenSSL命令行工具 |

网络安全架构

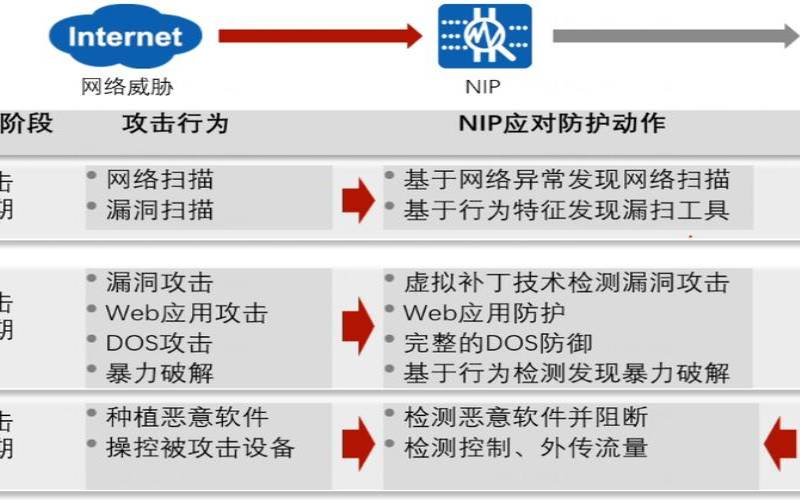

!安全防护架构图

- CDN防护层:接入Cloudflare或阿里云CDN,启用Web应用防火墙(WAF)功能

- 反向代理层:Nginx配置

limit_req模块限制请求频率,设置client_max_body_size防止流量攻击 - 应用防火墙:Fail2Ban配置示例:

[sshd] enabled = true port = 2022 logpath = /var/log/auth.log maxretry = 5 bantime = 3600

安全监测体系

| 监测类型 | 工具推荐 | 实施策略 |

|---|---|---|

| 日志分析 | AWStats/GoAccess | 每日分析访问日志,重点排查异常IP段 |

| 破绽扫描 | Nikto+OpenVAS | 每周执行nikto -h http://yoursite.com扫描 |

| 改动检测 | Tripwire | 对关键文件生成校验哈希并定期比对 |

| 实时监控 | Fail2Ban+Prometheus | 设置邮件告警阈值(如单IP每小时超过50次404错误) |

应急响应流程

- 载入检测:发现异常流量时立即断开受影响服务

- 取证分析:保存完整日志并克隆服务器镜像

- 系统恢复:从离线备份库恢复关键文件

- 破绽修补:根据攻击特征修复对应安全缺陷

- 服务重启:通过健康检查逐步恢复服务

安全运维最佳实践

- 版本控制:建立软件版本矩阵表,记录各组件版本及发布日期

- 备份策略:采用3-2-1原则(3份拷贝,2种介质,1份异地)

- 权限管理:遵循”最小权限原则”,数据库用户仅赋予必要操作权限

- 安全审计:每季度进行渗透测试,使用Burp Suite进行手动测试

FAQs常见问答

Q1:免费SSL证书会影响网站性能吗?

A:Let’s Encrypt证书已针对性能优化,现代CDN(如Cloudflare)会自动缓存SSL握手结果,实际测试显示,启用HTTPS后页面加载时间增加通常不超过5%,但安全性提升显著,建议配合HTTP/2协议使用,可抵消部分性能损耗。

Q2:如何判断网站是否已被植入反面代码?

A:可通过以下迹象判断:

- Google Search Console提示”反面软件”警告

- 服务器出现异常流量峰值(如突然增加的外网API调用)

- 网站被改动(如首页出现菠菜/擦边内容)

- 浏览器地址栏出现证书警告

发现异常时应立即:

① 断网隔离服务器

② 使用ClamAV扫描干扰

③ 比对文件MD5值查找被改动文件

④ 从