上一篇

html编写的网站安全性

- 行业动态

- 2025-04-26

- 2

HTML网站安全须防注入攻击、启用HTTPS、严格输入验证、避免存储敏感数据并保持框架更新

HTML网站安全基础

HTML本身是标记语言,安全性主要依赖开发者对代码逻辑和浏览器行为的控制,以下是核心安全风险与防御方案:

| 安全风险 | 原理 | 防御措施 |

|---|---|---|

| XSS(跨站脚本) | 攻击者注入反面脚本到网页中,窃取用户数据或执行非规操作 | 对用户输入进行HTML转义(如 < 替代 <)使用HTTPonly/Secure Cookie 设置 Content-Security-Policy |

| CSRF(跨站请求伪造) | 诱导用户在已登录状态下执行非预期操作 | 关键操作添加Token验证 禁用第三方Cookie的跨域请求 |

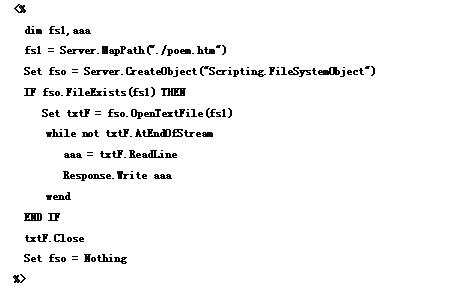

| 注入攻击 | 通过输入被墙数据改动后端逻辑(如SQL注入、OS命令注入) | 服务端严格校验输入 前端避免直接拼接HTML/JS代码 |

| 资源劫持 | 第三方资源被改动或拦截 | 使用 subresource-integrity 校验资源完整性启用HTTPS(HSTS) |

输入与输出安全处理

输入处理

禁止直接插入HTML:用户输入的内容需经过严格过滤或转义。

// 错误示例:直接插入用户输入 document.getElementById('content').innerHTML = userInput; // 安全示例:使用textContent或转义 document.getElementById('content').textContent = userInput;限制输入类型:例如邮箱、电话号码等字段使用正则表达式验证。

长度限制:对输入内容设置最大字符数,防止缓冲区溢出。

输出处理

- 转义特殊字符:防止HTML标签或JS代码被解析。

<div><!-安全输出用户输入 --> {{ userInput | escapeHtml }} </div>

HTTP安全头配置

| 头名称 | 作用 | 示例值 |

|---|---|---|

| Content-Security-Policy | 限制资源加载来源(如JS、CSS、图片) | default-src 'self'; script-src 'none' |

| X-Frame-Options | 防止页面被iframe嵌入 | DENY |

| X-Content-Type-Options | 禁止浏览器猜测MIME类型 | nosniff |

| X-XSS-Protection | 启用浏览器XSS过滤器 | 1; mode=block |

现代浏览器安全功能

子资源完整性(SRI)

通过script或link标签的integrity和crossorigin属性,确保外部资源未被改动。<script src="https://example.com/js/main.js" integrity="sha384-XXX" crossorigin="anonymous"></script>沙盒属性(Sandbox)

对iframe启用沙盒模式,限制其行为(如禁止脚本执行)。<iframe src="https://example.com" sandbox="allow-scripts"></iframe>

相关问题与解答

问题1:如何检测网站是否存在XSS破绽?

解答:

- 手动测试:在输入框、URL参数等位置输入

<script>alert(1)</script>,观察是否弹出提示。 - 自动化工具:使用安全扫描工具(如OWASP ZAP、Burp Suite)或在线服务(如SecurityHeaders.io)检测。

- 浏览器控制台:尝试注入反面代码后检查控制台报错或异常行为。

问题2:如何正确配置Content-Security-Policy?

解答:

- 默认策略:优先限制所有资源为自有域名。

Content-Security-Policy: default-src 'self';

- 按需开放:仅允许特定外部资源(如CDN)。

Content-Security-Policy: default-src 'self'; script-src 'self' https://cdn.example.com;

- 报告机制:添加报告URI收集策略违反日志。

Content-Security-Policy: default-src 'self'; report-uri /csp-report-endpoint;