hoc服务器无响应

- 行业动态

- 2025-05-05

- 1

Hoc服务器无响应问题深度解析与解决方案

问题现象描述

Hoc服务器无响应表现为客户端无法建立连接、请求超时或服务中断,可能伴随以下特征:

- 浏览器显示”无法连接到服务器”

- 命令行工具(如telnet)连接失败

- 服务端口无监听响应

- 服务器资源占用率异常(CPU/内存/磁盘I/O)

核心原因分类与排查路径

| 症状表现 | 可能原因 | 排查优先级 |

|---|---|---|

| 完全无法建立TCP连接 | 网络层故障(物理链路/路由/防火墙) | |

| 特定服务端口无响应 | 应用服务未启动/崩溃/配置错误 | |

| 间歇性连接失败 | 资源耗尽(内存泄漏/线程池满) | |

| 全站服务不可用 | 系统级故障(内核崩溃/硬件故障) | |

| SSL握手失败 | 证书配置错误/协议不匹配 |

系统性排查流程

第一阶段:网络连通性验证

物理层检查

- 使用

ping测试服务器基础网络:ping <服务器IP> -c 4

- 检查网线状态指示灯(橙色闪烁为正常)

- 通过

ipconfig/ifconfig确认IP配置正确性

- 使用

路由追踪

traceroute <目标地址> # Linux tracert <目标地址> # Windows

观察第几跳出现超时,定位网络阻断节点

防火墙规则验证

- Linux系统:检查

iptables规则sudo iptables -L -n -v

- Windows系统:通过高级安全设置查看入站规则

- 云环境:检查安全组策略(如AWS Security Groups)

- Linux系统:检查

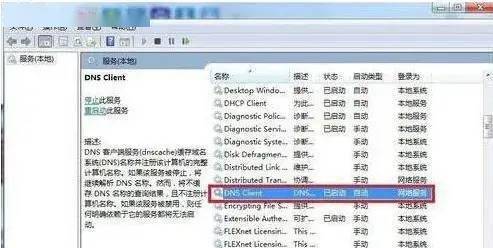

第二阶段:服务状态诊断

进程存活性检查

- Linux:

systemctl status <服务名>.service ps -ef | grep <服务启动脚本>

- Windows:

打开任务管理器→”服务”标签页→查找目标服务

- Linux:

端口监听状态

netstat -tulnp # 查看所有监听端口 ss -tul # 替代方案(较新Linux发行版)

- 确认目标端口处于

LISTEN状态 - 注意

RECV-Q队列长度是否异常(>1000可能表示处理瓶颈)

- 确认目标端口处于

日志分析黄金组合

| 日志类型 | 关键信息 | 分析重点 |

|——————–|———————————-|————————-|

| 系统日志 |/var/log/syslog(Linux) | 内核崩溃/OOM Killer记录 |

| 应用日志 | 自定义日志路径 | 错误堆栈/异常捕获 |

| Web服务器日志 | Nginx:/var/log/nginx/error.log| 502/504错误 |

| 数据库日志 | PostgreSQL:pg_log目录 | 连接数饱和/锁等待 |

第三阶段:资源瓶颈分析

实时资源监控

top -c # 查看CPU密集型进程 htop # 交互式进程查看(需安装) free -m # 内存使用情况 iostat -x 1 # 磁盘I/O统计

- CPU压力:

%wa(IO等待)>20%时需优化磁盘 - 内存泄漏:持续观察

used内存增长趋势

- CPU压力:

持久化监控配置

- Prometheus+Grafana:设置CPU/内存/磁盘阈值报警

- CloudWatch(AWS):创建自定义Dashborad

- Zabbix:配置触发器(如

available memory < 10%)

典型故障场景与解决方案

场景1:高并发导致的线程耗尽

- 现象:初期响应缓慢→逐渐出现504错误→最终无响应

- 解决步骤:

- 修改线程池配置(如Tomcat的

server.xml)<Connector port="8080" protocol="HTTP/1.1" maxThreads="500" acceptCount="1000"/> - 启用连接队列限制:

http { limit_conn_zone $binary_remote_addr zone=addr:10m; limit_conn addr 20; }

- 修改线程池配置(如Tomcat的

场景2:数据库死锁引发的连锁反应

- 诊断方法:

- MySQL:

SHOW PROCESSLIST;查看Locked状态 - SQL Server:

sp_lock @@spid;分析阻塞关系

- MySQL:

- 应急处理:

-终止非关键会话(谨慎操作!) KILL <process_id>;

- 根本解决:

- 优化事务隔离级别(如从

SERIALIZABLE降级到READ COMMITTED) - 添加索引避免全表扫描

- 优化事务隔离级别(如从

场景3:SSL证书链不完整

- 错误特征:浏览器提示”安全证书有问题”,但服务器可ping通

- 验证命令:

openssl s_client -connect <server>:443 < /dev/null | grep "verify"

- 修复步骤:

- 检查证书链顺序(中间证书在前)

- 更新CA根证书存储(Windows需导入到信任库)

预防性维护机制

自动化健康检查

- 配置Keepalived实现VIP高可用

- 编写定时脚本检测端口状态:

#!/bin/bash if ! nc -z -w5 <server> <port>; then systemctl restart <服务名>.service fi

容量规划模型

| 指标 | 警戒阈值 | 应对措施 |

|—————-|————–|——————————-|

| CPU使用率 | >85%持续1h | 横向扩展/代码优化 |

| 内存使用率 | >90% | 增加swap分区/优化缓存策略 |

| TCP连接数 | >最大连接数80% | 调整backlog参数/负载均衡 |灾备演练流程

- 每季度进行故障切换演练

- 记录RTO(恢复时间目标)和RPO(数据恢复点)

- 示例演练步骤:

- 关闭主服务器网卡

- 观察备机接管时间(应<30秒)

- 模拟数据写入验证一致性

特殊场景处理技巧

Docker容器环境:

- 检查容器网络模式(推荐

bridge而非host) - 查看容器日志:

docker logs <container_id> - 限制容器资源:

--memory="512m" --cpus="1.5"

Kubernetes集群:

- 描述Pod状态:

kubectl describe pod <pod_name> - 检查Ingress配置:

kubectl get ingress -o wide - 处理Pending状态:

kubectl describe node查看调度失败原因

FAQs

Q1:如何区分服务器无响应是网络问题还是服务故障?

A1:首先执行ping测试,若网络层正常但特定端口无法访问(如telnet <ip>:<port>失败),则聚焦服务状态;若所有ICMP包均丢失,优先排查网络设备和路由配置,可使用mtr工具持续监测网络质量。

Q2:服务器突然无响应后自动恢复,该如何排查?

A2:这种情况多由瞬时资源耗尽或临时网络抖动引起,建议采取以下措施:

- 开启核心服务的详细日志(如Nginx的

debug级别) - 部署监控系统记录历史数据(如Prometheus保留7天数据)

- 检查系统日志中的

Out of Memory或TCP reset记录 - 使用

dmesg查看内核层错误