上一篇

反ip攻击软件

- 行业动态

- 2025-05-04

- 1

反IP攻击软件通过识别并阻断反面IP流量,防护DDoS、端口扫描及IP欺诈等攻击,结合实时监控与智能拦截技术,有效保障网络隐私

反IP攻击软件详解:原理、工具与防护策略

IP攻击的定义与常见类型

IP攻击是指通过反面利用目标系统的IP地址或网络协议破绽,对目标发起破坏性攻击的行为,这类攻击通常以消耗资源、改动数据或中断服务为目的,常见类型包括:

| 攻击类型 | 攻击方式 | 典型危害 |

|---|---|---|

| DDoS攻击 | 通过控制大量僵尸主机向目标IP发送海量请求,耗尽带宽或计算资源。 | 服务瘫痪、业务中断 |

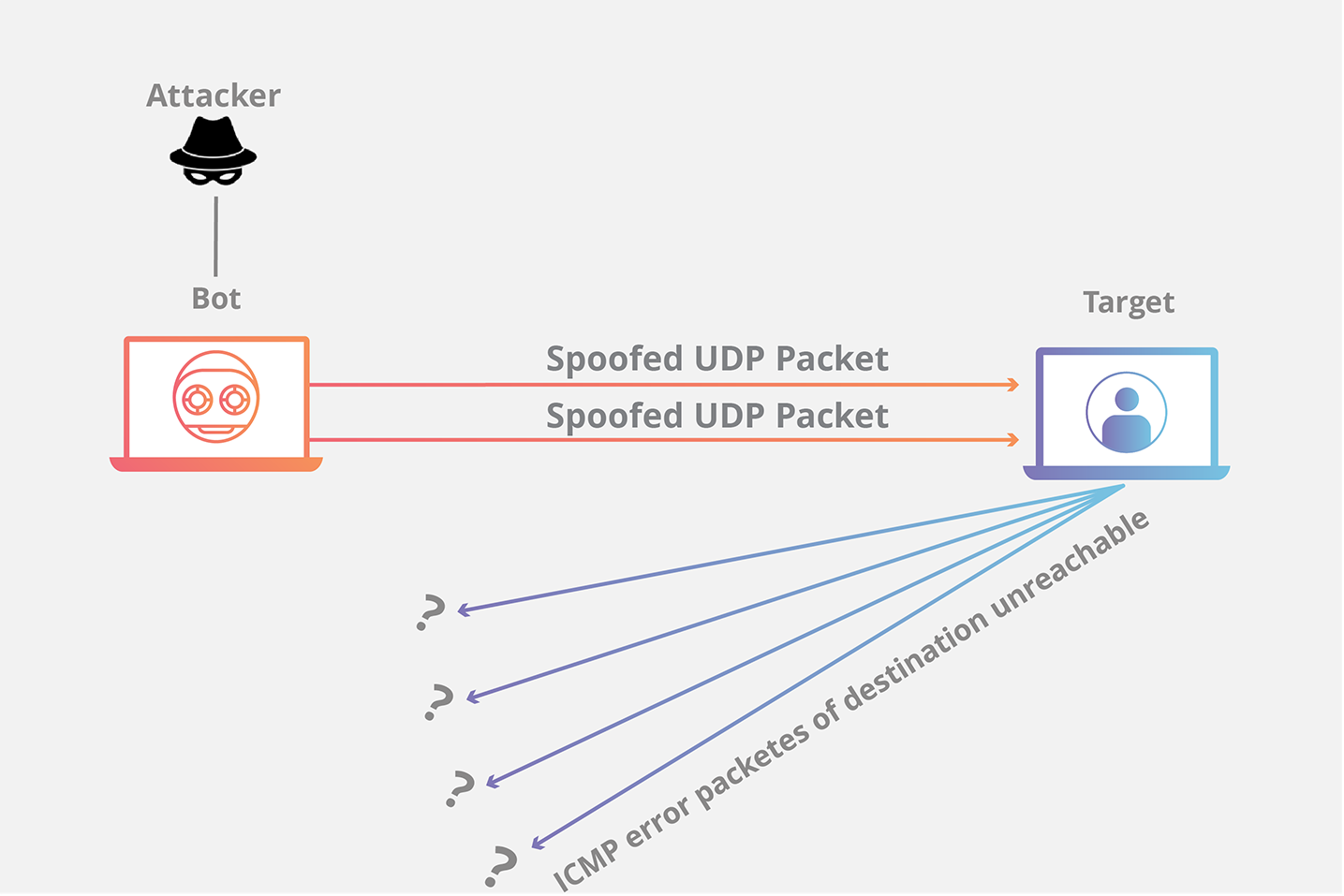

| IP伪造 | 攻击者冒充合法IP地址发送数据包,绕过访问控制或隐藏真实来源。 | 日志被墙、绕过黑名单 |

| 端口扫描/探测 | 通过扫描目标IP的开放端口,收集系统信息以寻找破绽。 | 暴露系统弱点、为后续攻击做准备 |

| IP碎片攻击 | 发送畸形的IP分片数据包,利用重组破绽触发系统崩溃或内存溢出。 | 系统崩溃、服务不可用 |

| TCP/SYN洪泛 | 发送大量未完成的TCP握手请求,耗尽目标资源的连接队列。 | 拒绝服务、资源耗尽 |

反IP攻击软件的核心防护原理

反IP攻击软件通过以下技术手段实现防护:

流量清洗与过滤

- 黑名单/白名单机制:基于IP信誉库拦截高风险来源,允许可信IP通行。

- 速率限制:对同一源IP的请求频率设限,防止洪泛攻击。

- 深度包检测(DPI):解析数据包内容,识别反面载荷(如SQL注入、XSS)。

行为分析与异常检测

- 基线建模:建立正常流量模型,实时对比异常波动(如突发流量峰值)。

- 机器学习:通过AI模型预测攻击行为,例如识别DDoS的分布式特征。

协议层加固

- TCP/IP协议合规检查:丢弃不符合规范的数据包(如无效分片、非规标志位)。

- 连接状态跟踪:限制未完成的TCP连接数,防范SYN洪泛。

分布式防御架构

- 云端清洗中心:将流量引流至第三方清洗节点(如阿里云、Cloudflare),过滤后回源。

- Anycast网络:通过全球IP地址池分散攻击流量,避免单点故障。

主流反IP攻击软件对比

以下是几款代表性工具的功能与适用场景分析:

| 软件名称 | 核心功能 | 防护重点 | 适用场景 | 优缺点 |

|---|---|---|---|---|

| Akamai Kona Site Defender | 云端DDoS清洗、Web应用防火墙(WAF)、IP信誉库 | 大规模DDoS、CC攻击 | 大型企业、高流量网站 | 优势:全球分布式防御;劣势:成本较高 |

| Cloudflare | DDoS防护、WAF、Bot管理、CDN集成 | 中层DDoS、应用层攻击 | 中小型网站、开发者 | 优势:免费套餐可用;劣势:复杂配置需技术能力 |

| AWS Shield | 自动DDoS检测、路由优化、日志分析 | 云环境内的DDoS攻击 | AWS云上应用 | 优势:与AWS生态无缝集成;劣势:仅限AWS环境 |

| ModSecurity | 开源WAF、规则自定义、破绽签名匹配 | SQL注入、XSS、IP伪造 | 自建服务器、低预算场景 | 优势:免费且灵活;劣势:需手动维护规则库 |

| Fail2Ban | IP封禁、日志监控、正则匹配 | 暴力破解、端口扫描 | 个人服务器、小型网络 | 优势:轻量易用;劣势:仅基础防护 |

企业级防护策略与部署建议

分层防御体系

- 边缘层:使用CDN(如Cloudflare)吸收DDoS流量,隐藏源站IP。

- 网络层:部署防火墙(如FortiGate)过滤非规IP和协议。

- 应用层:集成WAF(如Akamai)拦截CC攻击和破绽利用。

动态IP管理

- 信誉评级:通过第三方服务(如Spamhaus)实时更新黑名单。

- 地理限制:封锁高风险地区(如破解活跃区域)的IP访问。

应急响应机制

- 自动扩缩容:云环境下触发DDoS时自动扩容带宽或实例。

- 流量镜像:将可疑流量复制至沙箱环境进行分析。

日志与监控

- 统一日志管理:集中存储防火墙、WAF、服务器日志,用于溯源。

- 实时告警:设置阈值(如每秒请求数>1000)触发邮件/短信通知。

未来趋势与技术演进

AI驱动的智能防护

- 通过无监督学习识别新型攻击模式(如零日DDoS变种)。

- 自动化生成对抗策略,减少人工干预。

零信任架构融合

即使内部IP发起请求,也需经过严格的权限验证和行为审计。

区块链技术应用

利用分布式账本共享黑名单,解决传统信誉库的单点故障问题。

边缘计算防护

在靠近用户的节点完成流量清洗,降低回源延迟。

相关问答FAQs

Q1:免费反IP攻击软件能否满足企业需求?

A1:免费工具(如Fail2Ban、ModSecurity)适合基础防护,但企业级场景需考虑以下限制:

- 功能缺失:缺乏高级流量清洗、AI分析等模块。

- 性能瓶颈:开源软件在高并发场景下可能成为新短板。

- 支持服务:付费产品通常提供7×24小时技术支持,免费工具依赖社区。

建议关键业务采用商业解决方案,并辅以免费工具作为补充。

Q2:如何判断目标是否遭受IP攻击?

A2:可通过以下迹象快速识别:

- 流量异常:短时间内请求量激增(如平时100/秒→10万/秒)。

- 服务不可用:API响应超时、网页加载失败或服务器连接被拒。

- 日志特征:大量来自同一IP段的请求,或频繁出现无效URL。

- 网络延迟:Ping目标IP时丢包率显著上升。

一旦确认攻击,应立即启动应急预案(如切换至高防IP