上一篇

公司内网主机为何频频出现访问故障?

- 行业动态

- 2025-04-26

- 6

在数字化转型的浪潮中,企业信息资产的安全性与可控性成为核心竞争力,作为企业信息流转的”心脏”,公司内网主机承载着数据存储、业务系统运行和内部协作等关键职能,本文从技术架构、安全策略、运维管理等维度,系统阐述企业内网主机的建设要点,帮助访客深入理解这一关键基础设施的运行逻辑与防护体系。

内网主机的核心价值

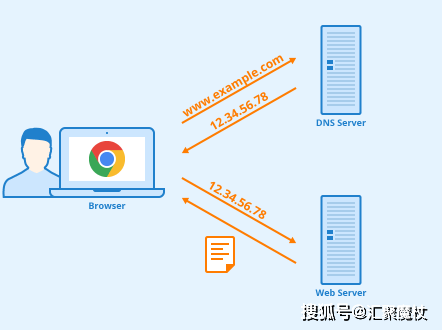

企业内网主机是部署于内部网络环境的服务器集群,通过物理隔离或逻辑隔离方式与互联网区分,其核心价值体现在:

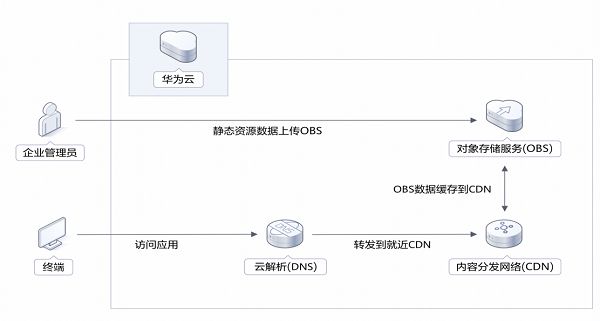

- 数据主权掌控:关键业务数据存储于企业可控的封闭环境,避免公有云服务的数据泄露风险

- 网络延迟优化:本地化部署缩短终端设备与服务器的通信路径,提升OA、ERP等系统的响应速度

- 合规性保障:满足金融、医疗等敏感行业对数据本地化存储的强制性合规要求(如GDPR第32条)

- 定制化服务:支持特殊硬件配置与个性化软件部署,适配企业独特的业务流程

技术架构设计原则

科学合理的架构设计是保障内网主机稳定运行的基石,需遵循三大核心原则:

分层防御体系

- 物理层:采用机柜电磁屏蔽技术,配备生物识别门禁系统,参照《GB/T 22239-2019 信息安全技术》标准建设机房

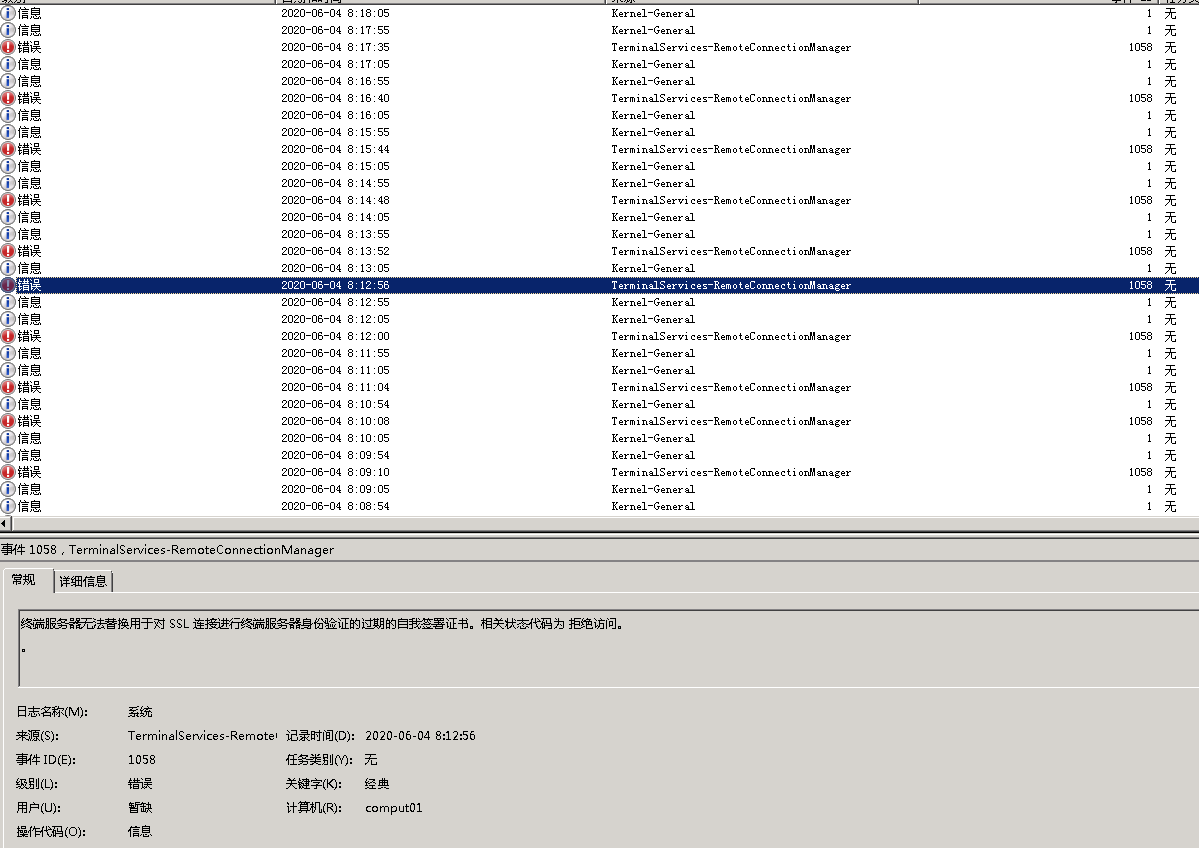

- 网络层:通过VLAN划分实现业务隔离,部署下一代防火墙(NGFW)及载入防御系统(IPS)

- 应用层:实施Web应用防火墙(WAF),启用TLS 1.3加密协议,建立API调用白名单机制

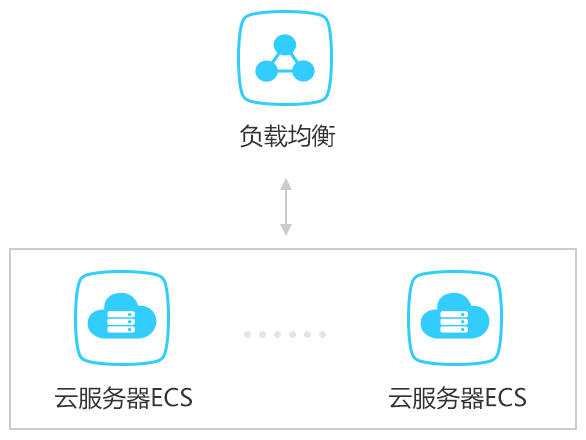

高可用性设计

- 服务器集群采用双活架构,配置至少3节点冗余

- 存储系统部署RAID 10阵列,结合CDP持续数据保护技术

- 网络链路实施BGP多线接入,确保单点故障切换时间≤50ms

智能化运维

- 部署Prometheus+Zabbix监控平台,设置300+项健康指标阈值

- 通过Ansible实现配置自动化管理,变更操作留痕率100%

- 建立AIOps故障预测模型,提前48小时预警硬件故障风险

安全防护全景图

内网主机的安全防护需要构建”纵深防御”体系,具体实施路径包括:

边界防护

- 部署统一威胁管理(UTM)设备,集成防干扰、反垃圾邮件等12种安全功能

- 实施网络准入控制(NAC),对接入设备进行802.1X认证

- 建立单向光闸系统,实现内外网物理隔离环境下的数据摆渡

数据安全

- 采用国密SM4算法进行全盘加密,密钥管理系统通过FIPS 140-2认证

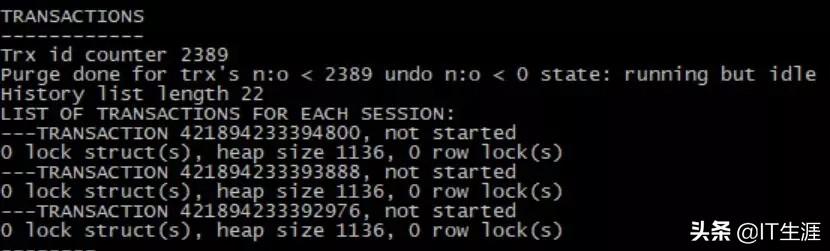

- 数据库审计系统实时监控SQL注入等异常行为,审计记录保存周期≥180天

- 部署文档透明加密系统,确保核心设计图纸、财务数据等敏感文件始终处于加密状态

零信任实践

- 实施动态访问控制(ABAC),根据设备指纹、地理位置等200+属性实时调整权限

- 采用SDP软件定义边界技术,隐藏业务系统真实IP地址

- 部署多因素认证(MFA)系统,登录验证失败3次即触发账号冻结

全生命周期管理

完善的运维管理体系可延长设备使用寿命30%以上,具体实施要点:

硬件维护

- 每月执行磁盘坏道检测,年故障率控制在0.5%以下

- 每季度清理服务器灰尘,确保设备工作温度≤25℃

- 建立备件库,关键部件备件保有量≥在用量的20%

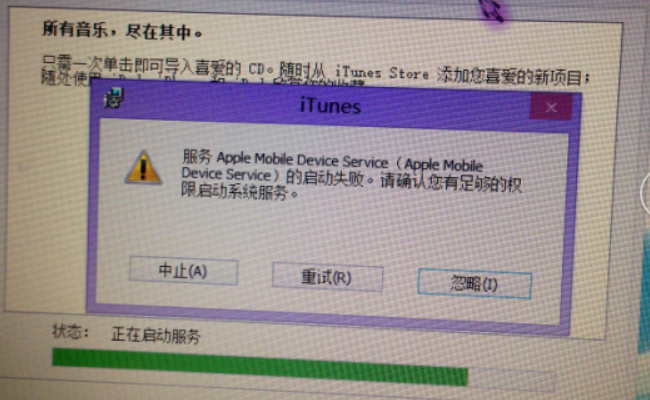

软件更新

- 制定严格的补丁管理制度,高危破绽修复时间窗≤24小时

- 开发测试环境与生产环境物理隔离,变更成功率提升至99.8%

- 使用容器化技术实现业务系统快速回滚,平均恢复时间(MTTR)缩短至15分钟

应急预案

- 每年开展2次全要素应急演练,涵盖电力中断、网络攻击等12类场景

- 建立异地灾备中心,RPO≤5分钟,RTO≤2小时

- 投保网络安全险,单次事故最高赔付额度达5000万元

合规性建设

通过三重审计机制确保符合国内外监管要求:

- 技术审计:每季度开展渗透测试,参照OWASP TOP 10修复破绽

- 管理审计:每年通过ISO 27001体系认证,SOC 2 Type II审计报告公开率达100%

- 法律合规:建立个人信息保护官(DPO)制度,完善《数据出境安全评估办法》要求的申报流程

引用说明

[1]《信息安全技术 网络安全等级保护基本要求》(GB/T 22239-2019)

[2] NIST SP 800-207 Zero Trust Architecture

[3] ISO/IEC 27001:2022 信息安全管理体系标准

[4] GDPR Article 32 数据处理安全保障条款