上一篇

安卓单点登录机器码

- 行业动态

- 2025-04-24

- 8

安卓单点登录机器码通常通过设备唯一标识(如IMEI/MEID、Android ID)实现,需动态申请权限并适配系统版本,建议结合后端Token验证及多因素认证保障安全性,避免依赖单一硬件

安卓单点登录机器码解析

核心概念

机器码在安卓单点登录(SSO)中通常指设备唯一标识符,用于区分不同物理设备,其作用是为每个设备生成独立身份,确保登录状态与设备绑定,避免跨设备共享凭证。

常见机器码获取方式

| 方法 | 获取方式 | 特点及限制 |

|---|---|---|

| Android ID | Settings.Secure.ANDROID_ID | 设备首次启动时生成,恢复出厂设置后会重置;同设备不同用户/应用可能不同 |

| IMEI/MEID | TelephonyManager.getDeviceId()(需权限) | 依赖硬件信息,需READ_PHONE_STATE权限;部分设备可能返回空或模拟值 |

| UUID(自定义) | 通过UUID.randomUUID().toString()生成并存储至本地 | 首次安装应用时生成,卸载重装后会变化;可结合加密存储增强安全性 |

| 硬件指纹 | 组合Build.SERIAL、Build.BOARD、MacAddress等(需权限) | 需动态申请权限(如位置权限);部分属性在Android 10+被限制访问 |

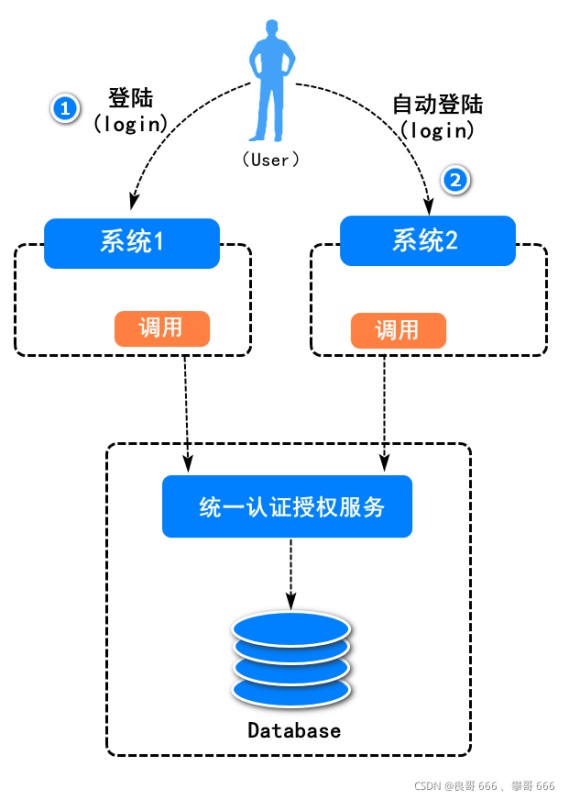

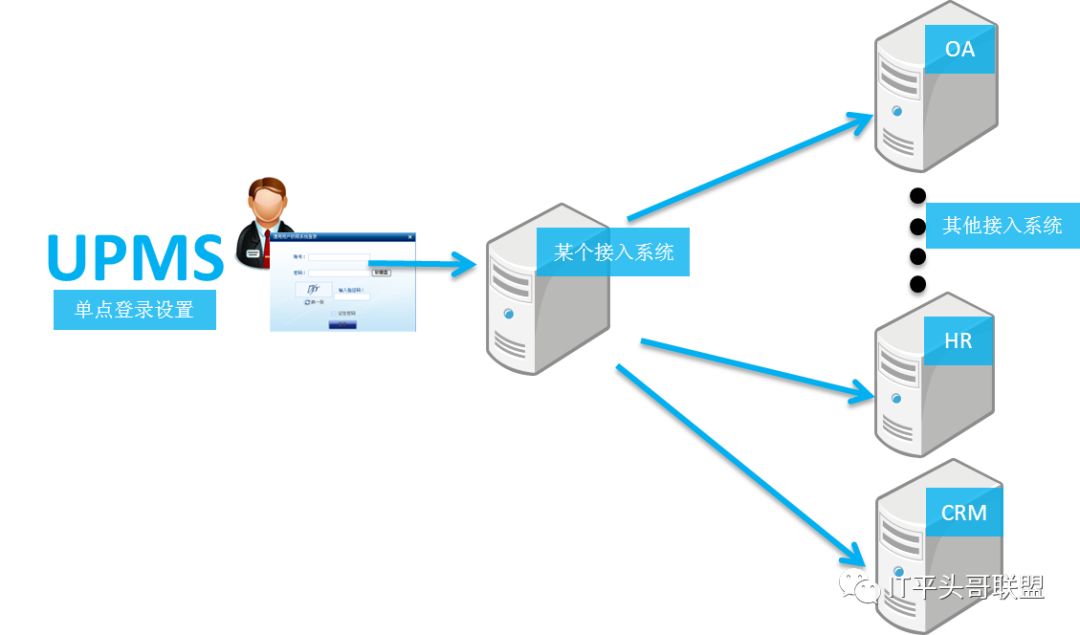

单点登录流程集成

设备注册

- 应用首次启动时,采集机器码(如Android ID)并发送至服务器。

- 服务器生成

deviceToken并与用户账号绑定,存储映射关系(如userA-device1)。

登录鉴权

- 用户输入账号密码后,客户端携带机器码向服务器发起请求。

- 服务器验证

machineCode与deviceToken是否匹配,通过则返回登录态(如JWT Token)。

状态维持

- 登录成功后,服务器记录

deviceToken与Session的关联。 - 同一设备再次访问时,直接通过本地Token或机器码匹配跳过鉴权。

- 登录成功后,服务器记录

安全与合规注意事项

防改动

- 机器码需与设备指纹(如APK签名、根检测)结合,防止模拟器或逆向破解。

- 关键数据(如

deviceToken)需加密存储,避免明文暴露。

隐私合规

- 获取IMEI/MAC地址需声明

PURPOSE_LOCATION权限,并在隐私政策中说明用途。 - GDPR/CCPA地区需提供设备标识删除机制(如账户注销时清除服务器记录)。

- 获取IMEI/MAC地址需声明

多设备兼容

- 同一账号在不同设备登录时,需重新生成

deviceToken,避免Session冲突。 - 支持“主设备优先”策略,仅保留最后登录设备的Token有效性。

- 同一账号在不同设备登录时,需重新生成

相关问题与解答

问题1:用户更换手机后如何保持登录状态?

解答:

- 新设备需重新注册机器码并绑定账号,原设备Token自动失效。

- 可通过“账号迁移”功能,将旧设备的配置文件(如偏好设置)同步至新设备,但需重新完成登录鉴权流程。

问题2:如何防止机器码被伪造?

解答:

- 采用多重校验机制,

- 结合设备证书(如APK签名)、硬件特征码(如CPU型号)生成复合密钥。

- 服务器端对机器码进行频率限制,同一

deviceToken短时间内多次失败则锁定。

- 开启运行时检测(如检查设备是否处于调试模式),拦截异常