为何KVM虚拟机可ping通物理主机却SSH失败?

- 物理机

- 2025-05-30

- 2547

KVM虚拟机可ping通物理机但SSH连接失败,表明基础网络连通性正常,问题出在SSH服务层面,常见原因包括:虚拟机防火墙拦截SSH端口、目标SSH服务未运行、或SSH配置错误(如监听地址限制)。

KVM虚拟机可Ping通但无法SSH物理机的全面排查指南

当KVM虚拟机能够Ping通物理机却无法建立SSH连接时,这通常由网络配置或安全策略引起,本文提供系统化的排查流程,助您快速定位并解决问题。

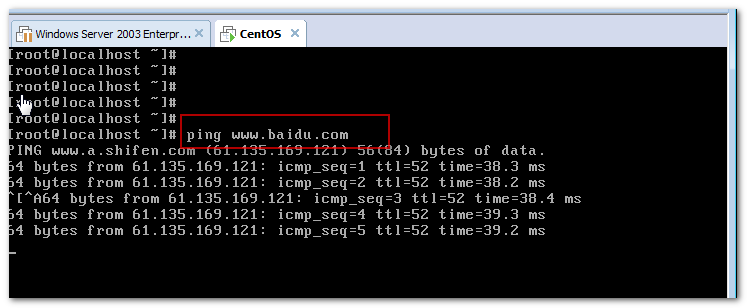

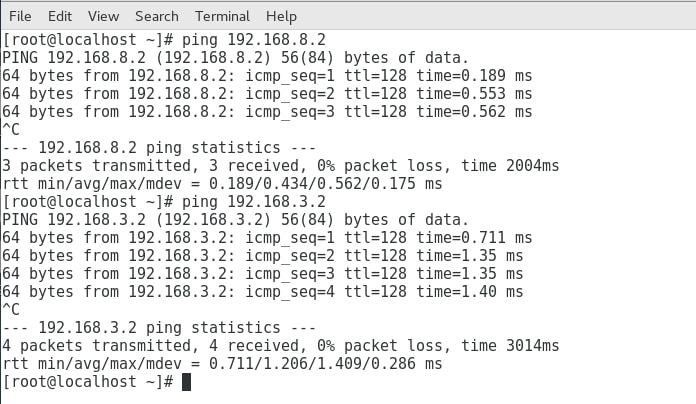

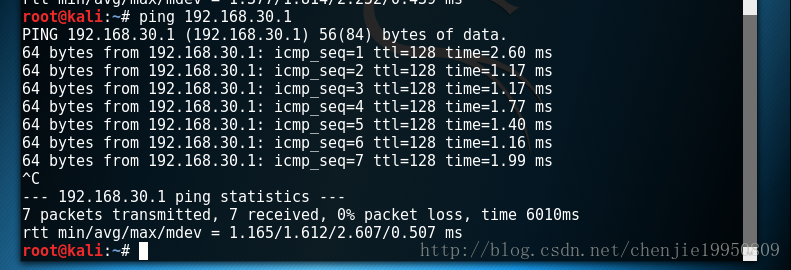

一、基础网络诊断(确认连通性)

-

双向Ping测试

- 物理机→虚拟机:

ping <虚拟机IP> - 虚拟机→物理机:

ping <物理机IP>

若任一方向不通,检查虚拟网络桥接配置(brctl show)和防火墙规则

- 物理机→虚拟机:

-

端口连通性验证

在物理机执行:telnet <虚拟机IP> 22 # 检测22端口是否开放 nc -zv <虚拟机IP> 22 # 若telnet不可用,使用netcat

连接被拒?继续下一步排查

️ 二、SSH服务状态排查

-

虚拟机内SSH服务检查

systemctl status sshd # 查看服务状态(Ubuntu/Debian) systemctl status ssh # 部分系统服务名为ssh sudo systemctl restart sshd # 重启服务尝试

-

监听端口确认

netstat -tuln | grep :22 # 正常输出示例:tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN

若无监听,检查

/etc/ssh/sshd_config中Port和ListenAddress配置

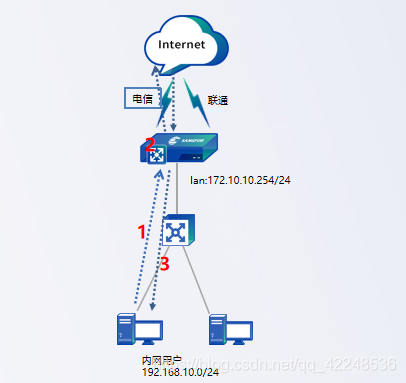

三、防火墙深度检查

-

虚拟机防火墙规则

sudo ufw status # Ubuntu防火墙 sudo firewall-cmd --list-ports --permanent # CentOS/RHEL

临时关闭防火墙测试:

sudo ufw disable # Ubuntu sudo systemctl stop firewalld # CentOS

-

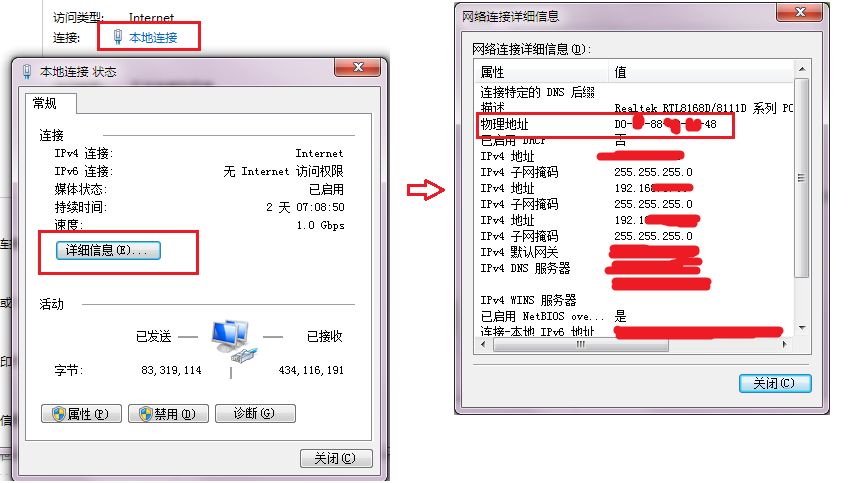

物理机防火墙拦截

物理机执行:sudo iptables -L -n -v # 查看INPUT链规则

允许SSH端口规则示例:

sudo iptables -A INPUT -p tcp --dport 22 -j ACCEPT

️ 四、关键配置文件排查

-

SSH配置参数验证

编辑/etc/ssh/sshd_config确认:PermitRootLogin yes # 是否允许root登录(生产环境建议no) PasswordAuthentication yes # 密码认证是否启用 AllowUsers <用户名> # 检查用户白名单

修改后重启服务:

sudo systemctl restart sshd -

SELinux安全模块干扰(常见于CentOS)

getenforce # 查看状态 sudo setenforce 0 # 临时禁用(测试用) sudo vi /etc/selinux/config # 永久禁用:SELINUX=disabled

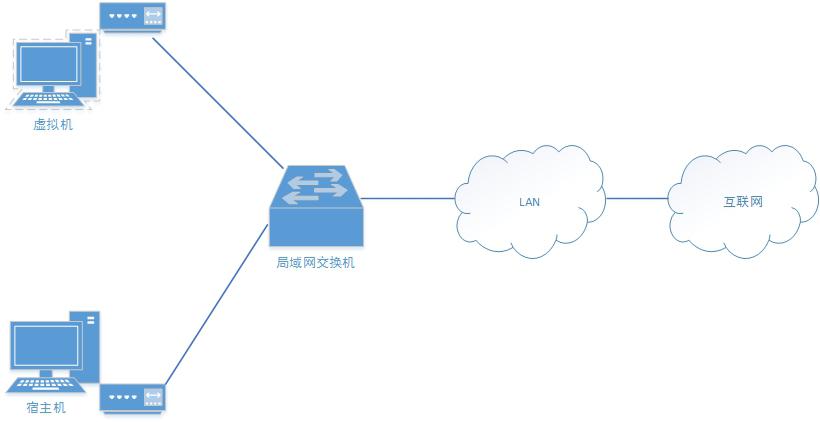

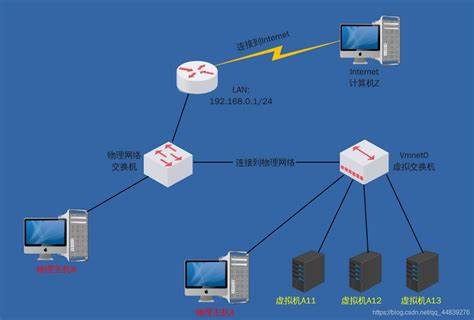

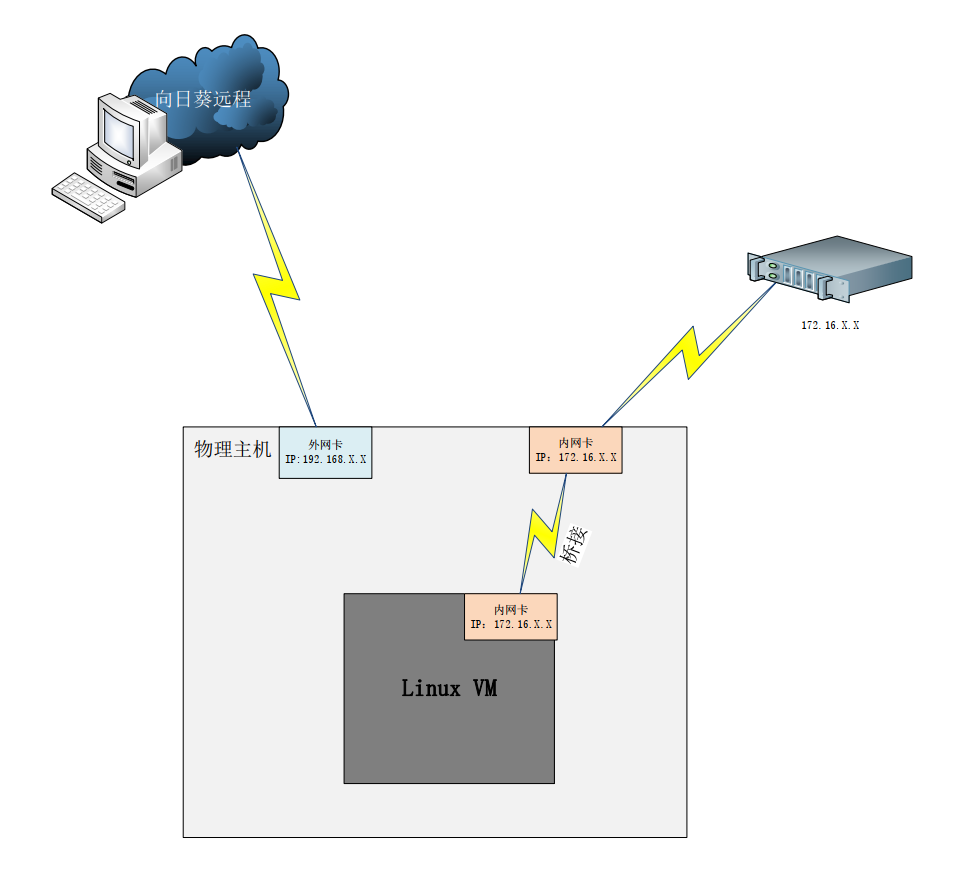

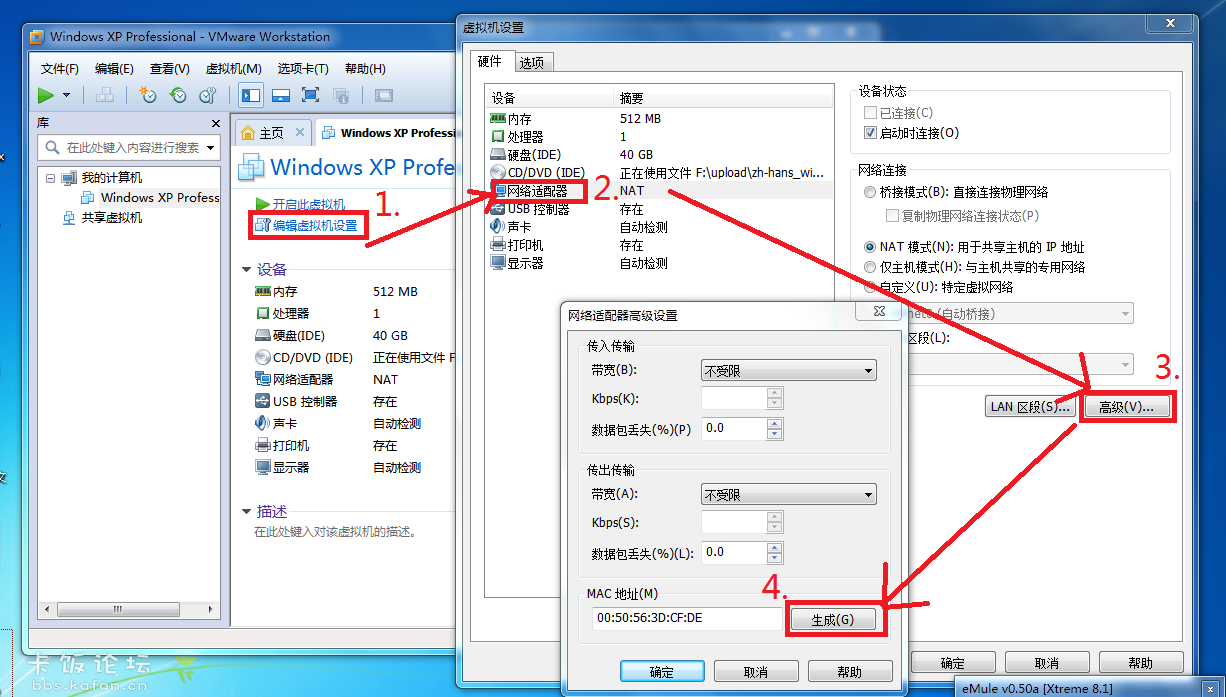

五、高级网络拓扑排查

-

网络模式与路由问题

| 网络模式 | 排查重点 |

|————|————————–|

| NAT模式 | 检查端口转发规则 |

| 桥接模式 | 确认物理网卡是否加入桥接 |

| 自定义网络 | 验证路由表及网关设置 |路由表示例检查:

ip route show # 虚拟机与物理机需在同一子网

-

TCP Wrapper限制

检查/etc/hosts.allow和/etc/hosts.deny:# /etc/hosts.allow 添加允许规则 sshd: <物理机IP>

六、终极解决方案

若以上步骤无效:

- 重置虚拟机网络

sudo nmcli connection reload sudo systemctl restart NetworkManager

- 重建SSH密钥

虚拟机内执行:sudo rm /etc/ssh/ssh_host_* sudo dpkg-reconfigure openssh-server # Debian系 sudo systemctl restart sshd

- 使用tcpdump抓包分析

sudo tcpdump -i eth0 port 22 -vvv # 观察SYN包是否到达

️ 最佳实践与预防措施

- 定期备份配置:关键修改前备份

sshd_config和iptables规则 - 最小权限原则:禁用root远程登录,使用普通用户+sudo

- 端口监控:部署

netdata或zabbix监控22端口状态 - 密钥替代密码:使用SSH密钥认证提升安全性

- 网络拓扑文档化:记录KVM网络架构与IP分配

关键提示:90%的同类问题由防火墙或SSH配置错误导致,建议按本文顺序逐步排查,避免同时修改多配置项导致问题复杂化。

通过系统化排查,您将精准定位故障点,技术问题本质是解谜过程,保持耐心定能解决!如遇复杂场景,建议在社区论坛提问并提供sshd_config及iptables -L -n的输出细节。

引用说明:

本文解决方案参考Linux内核文档、Red Hat KVM管理指南及OpenSSH官方手册中的网络调试标准流程,防火墙配置部分依据iptables最佳实践,安全建议符合NIST SP 800-123标准。