上一篇

防火墙能保护虚拟主机吗

- 虚拟主机

- 2025-08-25

- 22

墙能保护虚拟主机,通过设置过滤规则、状态检测等机制拦截外部攻击,提升其安全性与可靠性,部分服务商还预配了便捷使用的防火墙

核心机制解析

防火墙通过包过滤、状态检测、应用层代理等技术实现网络流量管控,其本质是基于预设规则对进出服务器的数据包进行筛查,阻断反面请求或异常连接,对于虚拟主机(如共享IP环境下的多个站点),防火墙的作用取决于部署位置和配置方式。

| 防护维度 | 具体表现 | 局限性 |

|---|---|---|

| IP层隔离 | 可限制特定端口访问,阻止DDoS攻击 | 无法区分同一IP下的不同虚拟主机 |

| 域名绑定策略 | 结合SNI(Server Name Indication)识别HTTPS请求的目标域名 | 依赖客户端支持SNI协议 |

| 容器内横向移动 | 默认不监控虚拟机间的内部通信(需配合安全组/VLAN划分) | 需额外配置网络分段策略 |

| Web应用防火墙联动 | 集成WAF模块可深度解析HTTP流量,拦截SQL注入等针对单个站点的攻击 | 规则库更新滞后可能导致漏报 |

典型应用场景对比

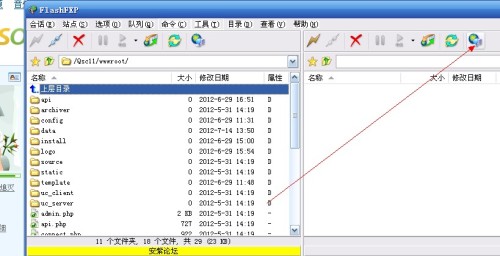

情况1:独立公网IP+防火墙

当每个虚拟主机拥有专属公网IP时,防火墙能精准识别并保护各个实例。

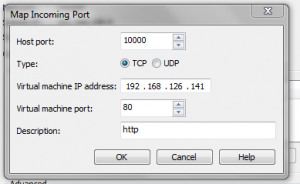

- 为A网站开放80/443端口,拒绝其他端口的所有入站连接;

- 对B数据库仅允许来自信任代理服务器的请求。

此时防火墙相当于“门卫”,完全掌控物理边界的安全。

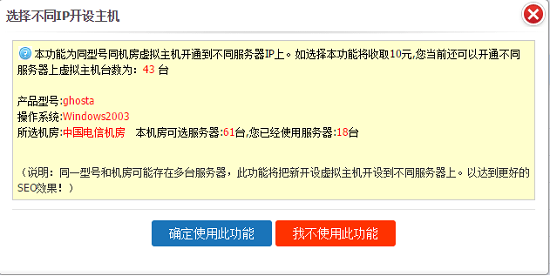

情况2:共享公网IP+反向代理

多数云服务商采用NAT模式,多个虚拟主机共用一个外网IP,此时需满足两个条件才能有效防护:

1️⃣ SNI支持:浏览器在TLS握手阶段发送目标域名信息,使防火墙能根据Host头分配流量;

2️⃣ 七层解析能力:下一代防火墙需具备深度包检测(DPI)技术,解析HTTP头部中的Host字段。

若缺失上述任一条件,则可能出现“误杀”或“放行”错误——比如本该流向C网站的反面流量被错误地导向了D网站。

增强防护建议

| 措施 | 实施方法 | 效果提升点 |

|---|---|---|

| 启用SNI | 在负载均衡器或反向代理配置中开启ServerName指示扩展 | 实现基于域名的流量路由控制 |

| 细分安全策略 | 根据L7协议特征制定差异化规则(如允许API网关访问后端服务) | 减少合法业务的误拦截率 |

| 日志审计关联分析 | 将防火墙日志与SIEM系统整合,追踪跨虚拟主机的异常行为链 | 发现隐蔽的横向渗透攻击 |

| VLAN微隔离 | 在Hypervisor层面为每个虚拟机分配独立二层广播域 | 阻断局域网内的嗅探攻击 |

常见问题与解答

Q1: 如果两个虚拟主机运行在同一台物理服务器上,防火墙能否防止它们之间的直接攻击?

答:传统网络层防火墙无法感知虚拟机内部的交互,必须通过以下方式实现隔离:①使用宿主机的虚拟交换机配置VLAN标签;②启用VMware NSX等SDN解决方案实现东西向流量管控;③在应用代码中加入身份验证机制。

Q2: 使用云厂商提供的内置防火墙是否足够安全?

答:基础防护已达标但存在优化空间,建议补充三方面措施:①开启Web应用防火墙(WAF)防御OWASP Top 10破绽;②设置速率限制防止暴力破解;③定期导出流量日志进行威胁狩猎,例如AWS Shield Advanced可提供额外DDoS缓解层,而Azure Firewall则支持