怎么把服务器做虚拟主机

- 虚拟主机

- 2025-08-23

- 18

前期准备

硬件与网络环境评估

需确保服务器具备足够的性能(如CPU多核、内存充足、磁盘空间冗余)及稳定的网络连接(推荐千兆以上带宽),若计划托管50个小型网站,建议配置至少8GB内存、256GB SSD存储和双网卡冗余。

操作系统选择

主流方案包括:

| 系统类型 | 优势 | 适用场景 |

|—————-|——————————-|————————–|

| CentOS/Ubuntu | 开源免费、社区支持完善 | 中小型企业或个人站点 |

| Windows Server | 图形化界面友好、兼容ASP.NET | .NET框架开发的应用程序 |

| Debian | 轻量级安全特性突出 | 高安全性需求的数据库服务 |

必要软件安装

- Web服务器:Apache/Nginx(推荐Nginx因其低资源占用和反向代理能力)

- PHP解析器:PHP-FPM或HHVM加速引擎

- 数据库支持:MySQL/MariaDB/PostgreSQL

- 管理面板:宝塔面板(BT Panel)、Webmin等可视化工具可简化操作

核心配置步骤

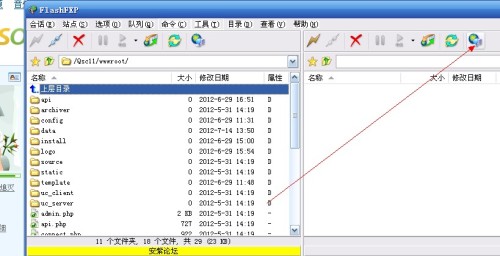

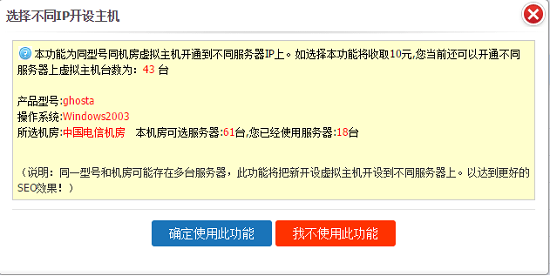

IP地址规划与绑定

通过ifconfig查看可用网段,采用NAT模式为每个虚拟主机分配独立端口(如80→8081~8100),或使用基于名称的虚拟主机技术实现单IP多站点,示例命令:

# Nginx配置示例

server {

listen 80;

server_name example.com;

root /data/wwwroot/example.com;

index index.html;

}

目录结构隔离

遵循“一站一目录”原则,典型路径设计如下:

/var/www/vhosts/

├── siteA.com → /var/www/vhosts/siteA.com/public_html

├── siteB.org → /var/www/vhosts/siteB.org/html

└── ...设置权限时注意执行chown -R www:www /var/www/vhosts/并关闭跨目录遍历破绽。

域名解析设置

在DNS服务商处添加A记录指向服务器公网IP,同时配置CNAME别名实现多级子域管理。

| 主机记录 | 类型 | 值 | TTL |

|—————-|——–|—————-|——|

| www | A | 192.168.1.100 | 3600 |

| blog | CNAME | www.mainsite.cn| 7200 |

SSL证书部署

优先选用Let’s Encrypt免费证书,通过Certbot自动续签:

sudo certbot --nginx certonly -d example.com -d www.example.com

将生成的全链证书上传至/etc/nginx/ssl/并修改站点配置文件启用HTTPS强制跳转。

高级功能实现

资源限制策略

利用cGroups或CloudLinux的LVE模块对CPU、内存、IO进行配额控制:

| 参数 | 默认值 | 建议上限 | 作用 |

|—————|————-|————–|———————|

| memory_limit | 无限制 | 512MB | 防止单站点耗尽资源 |

| cpu_share | 1000 | 500 | 平衡多租户并发性能 |

| iops_read | 不受限 | 2000/s | 避免磁盘IO风暴 |

日志审计体系

建立三级日志分类:

- 访问日志:记录所有请求详情(含客户端IP、UserAgent)

- 错误日志:捕获5xx系列异常及调试信息

- 安全日志:监控可疑登录尝试和文件改动事件

推荐使用ELK Stack进行集中分析,设置告警阈值如“单分钟超过100次失败登录”。

备份恢复机制

实施每日增量备份+每周全量备份策略,存储位置包括:

- 本地磁带库(LTO-8格式)

- 异地对象存储(AWS S3 Glacier Deep Archive)

- 离线物理介质(加密U盘定期邮寄至安全地点)

测试恢复流程时应验证RPO≤1小时、RTO≤30分钟的业务连续性目标。

安全防护措施

防火墙规则优化

关闭非必要端口,仅开放80/443/SSH(建议改为5555),示例iptables规则:

iptables -A INPUT -p tcp --dport 80 -j ACCEPT iptables -A INPUT -p tcp --dport 443 -j ACCEPT iptables -A INPUT -p tcp --dport 5555 -s 192.168.0.0/24 -j ACCEPT #仅限内网管理 iptables -P INPUT DROP

载入检测系统

部署OSSEC+Fail2ban组合:

- OSSEC实时监控文件完整性变化

- Fail2ban自动封禁暴力破解IP段(如连续5次失败SSH登录触发临时屏蔽)

应用层防护

启用ModSecurity WAF引擎拦截SQL注入、XSS攻击,配置规则示例:

<Rule id="900010" name="SQL Injection Check">

<Pattern>SELECT.FROM|INSERT INTO|UPDATE.SET|DELETE FROM</Pattern>

<Action>log,id:1001,phase:1,tmpl:'SQLi attempt detected: %{tx.request_body}'</Action>

</Rule>

性能调优实践

Web服务器参数调整

针对Nginx的典型优化项:

| 指令 | 原值 | 优化后 | 效果说明 |

|———————|————–|————–|——————————|

| worker_processes | auto | CPU核心数×2 | 充分利用多核并行处理能力 |

| worker_connections | 512 | 4096 | 提升单进程最大并发连接数 |

| keepalive_timeout | 65 | 30 | 减少长连接占用资源的时间窗口 |

CDN加速集成

接入Cloudflare全球节点,配置缓存规则:

- HTML静态资源缓存周期设为7天

- API动态内容设置Cache-Control: max-age=60

- 开启Brotli压缩算法降低传输体积约25%

数据库读写分离

构建主从复制架构:

- Master负责写操作(InnoDB事务引擎)

- Slave承担读请求负载均衡(MyISAM存储引擎)

通过HAProxy实现自动故障转移,确保99.99%的高可用性。

相关问题与解答

Q1:如何判断当前服务器还能承载多少个虚拟主机?

A:可通过压力测试工具(如ab、wrk)模拟多用户并发访问,监测以下指标变化趋势:当CPU使用率持续>80%、内存交换区活跃度显著增加、磁盘队列长度超过设备极限值时,即达到扩容临界点,建议预留30%余量作为安全缓冲区。

Q2:遇到某个虚拟主机消耗异常流量该如何处理?

A:立即执行三步排查法:①查看该站点最近24小时访问日志定位热点URL;②使用tcpdump抓包分析流量成分(是否为DDoS攻击或爬虫抓取);③临时启用带宽限速策略(如Linux的tc命令限制特定IP段速率),随后根据结果决定是否升级防御策略或通知客户整改代码