上一篇

电脑 ftp虚拟主机名无法连接

- 虚拟主机

- 2025-08-23

- 21

FTP虚拟主机名无法连接,可先检查网络连通性、验证端口开放情况、确认登录凭证正确性,并排查防火墙规则限制。

现象描述

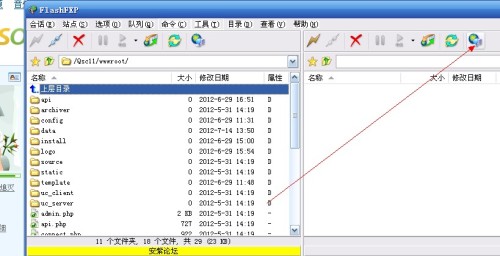

当尝试通过FTP客户端(如FileZilla、CuteFTP等)连接至目标服务器时,输入预设的“虚拟主机名”(即基于IP地址或域名解析后的别名),系统提示无法建立连接,常见错误包括超时、拒绝访问或找不到主机。

可能原因及排查步骤

网络连通性问题

| 检查项 | 操作方法 | 预期结果 |

|---|---|---|

| Ping测试 | 在命令行执行 ping <虚拟主机IP> |

应收到响应包(非全丢包) |

| Tracert跟踪路由 | 使用 tracert <目标IP> 查看数据包路径 |

确认无中间节点阻断或高延迟 |

| 防火墙端口封锁 | 确认本地与服务器端防火墙未阻止FTP默认端口(主动模式21,被动模式动态范围) | 端口状态为“允许” |

示例:若服务器位于内网NAT后,需确保路由器转发了外部请求到内部私有IP的对应端口。

配置错误导致的协议不匹配

- 主动 vs 被动模式混淆

- 错误场景:客户端强制使用被动模式,但服务器仅支持主动模式;反之亦然。

- 解决方案:在FTP客户端中切换模式重试(如FileZilla的“传输设置”→选择“使用被动模式”)。

- PASV响应异常

- ️ 典型表现:被动模式下收到类似

550 Failed to open data connection的错误。 - 修复建议:手动指定被动模式的端口范围(例如在ProFTPD中修改

PassivePorts参数)。

- ️ 典型表现:被动模式下收到类似

DNS解析失败

| 工具 | 用法示例 | 作用说明 |

|---|---|---|

nslookup <域名> |

验证域名是否能正确解析为IP地址 | 排除缓存被墙或区域文件错误 |

dig +short <域名> |

获取权威DNS服务器返回的结果 | 辅助定位解析链断裂点 |

注意:某些企业网络会劫持标准端口的流量,此时可尝试直接使用IP地址替代域名连接。

️ 服务端软件限制

- 用户权限不足

现象:能登录但无法列目录/上传文件 → 检查账户所属组是否被授予相应权限。

- 并发连接数超限

- ⏳ 症状:间歇性断连 → 增大VSFTPD中的

max_clients或 ProFTPD的MaxInstances参数。

- ⏳ 症状:间歇性断连 → 增大VSFTPD中的

- 安全策略拦截

- ️ ModSecurity、Fail2Ban等组件可能误杀合法请求 → 查看日志文件(如

/var/log/vsftpd.log)。

- ️ ModSecurity、Fail2Ban等组件可能误杀合法请求 → 查看日志文件(如

客户端缓存干扰

- 清除历史记录:删除保存过的会话配置、重置代理设置。

- 更新软件版本:老旧客户端可能存在兼容性Bug(尤其涉及TLS加密时)。

典型案例复盘表

| 案例编号 | 症状 | 根本原因 | 解决措施 |

|---|---|---|---|

| Case A | “连接被拒绝”于端口21 | 云服务商安全组未放行入站规则 | 在AWS/ECS控制台添加安全组规则允许TCP:21 |

| Case B | PASV模式下反复重试直至超时 | 服务器NAT类型导致回环失败 | 改为主动模式,或配置防火墙打洞(iptables -t nat -A POSTROUTING …) |

| Case C | 使用域名可连、IP不可连 | hosts文件存在陈旧条目 | 编辑 /etc/hosts 移除冲突项 |

相关问题与解答

Q1: 如果FTP服务器部署在Docker容器内,为何外部无法连接?

A: 需要执行以下三步:①确保宿主机映射了容器内的端口(如 docker run -p 21:21 ...);②容器内的FTP进程必须以root权限启动才能绑定特权端口;③检查Docker网络模式是否为bridge且跨主机通信正常,推荐使用docker inspect --format='{{.NetworkSettings.IPAddress}}' CONTAINER_ID获取容器真实IP进行测试。

Q2: 如何判断当前使用的是主动还是被动模式?

A: 观察数据连接发起方即可区分:

- 主动模式:客户端随机开放高端口(>1024),由服务器主动连接回来;可通过抓包看到两条TCP流(控制连接+数据连接均从客户端发出)。

- 被动模式:服务器监听某个临时端口并告知客户端,后续由客户端去建立数据通道;Wireshark过滤条件设为

ftp-data可捕获相关报文,大多数现代客户端默认采用被动模式以适应防火墙