上一篇

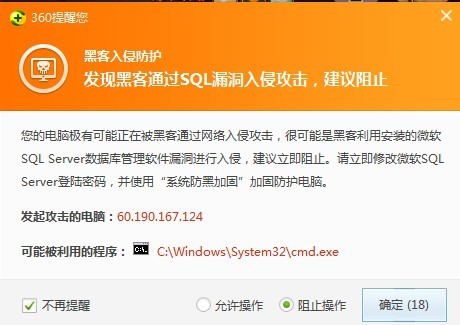

为什么用sql会报破解攻击

- 网络安全

- 2025-08-22

- 20

SQL可能报破解攻击是因为存在SQL注入破绽,攻击者通过输入反面代码操控数据库,导致安全风险

是关于“为什么用SQL会报破解攻击”的详细解释,包含原理、常见手段及典型案例分析:

SQL注入的核心机制

- 动态拼接破绽:许多Web应用直接将用户输入的内容未经过滤地嵌入到SQL语句中,当代码写成

SELECT FROM users WHERE user_id = '${input}'时,若攻击者提交类似' OR '1'='1的值,原本的条件判断会被彻底绕过,这种设计缺陷使得攻击者能够操控整个查询逻辑。 - 多命令执行风险:由于SQL支持分号分隔多个语句的特性,攻击者可通过闭合原语句并追加新指令实现扩展攻击,比如在登录框输入

admin'; DROP TABLE users;--,不仅完成身份验证绕过,还能删除核心数据表。 - 错误回显利用:当应用程序未关闭详细报错模式时,数据库返回的错误堆栈会暴露关键结构信息,例如通过

AND (SELECT @@version)>0可探测数据库版本,而UNION SELECT database(), user()则能直接获取当前库名和操作系统账户。

典型攻击场景与危害

| 攻击类型 | 实现方式 | 潜在危害 |

|---|---|---|

| 数据窃取 | 使用UNION联合查询导出敏感字段 |

获取用户密码、交易记录等 |

| 权限提升 | 构造INSERT INTO admin_role ...批量注册管理员 |

完全控制后端系统 |

| 服务拒绝 | 嵌套死循环语句如WHILE(1=1) BEGIN ... END |

耗尽服务器CPU资源导致宕机 |

| 逻辑破坏 | 改动订单金额或库存数量的UPDATE操作 | 造成经济损失与业务混乱 |

深层技术原因剖析

- 字符串转义缺失:开发者常忽视特殊字符的处理,特别是单引号、双引号及注释符,像在SQL中作为字符串边界标识,若未转换为实体编码(如HTML中的'),就会成为注入突破口。

- 类型混淆隐患:即使采用预编译语句,若参数化配置错误仍可能导致类型推断失效,例如将数字型主键字段传入字符串类型的反面载荷,某些数据库可能自动进行隐式转换从而触发破绽。

- 存储过程滥用:过度依赖动态SQL构建的存储过程,若权限控制不当,允许低权限用户调用高危险内置函数(如

xp_cmdshell),相当于为攻击者打开系统级后门。

防御体系构建要点

- 强制参数化查询:所有动态条件必须使用预编译占位符(?)绑定变量,确保用户输入始终被视为数据处理而非代码执行,例如Hibernate框架推荐的命名参数方式可有效隔离代码与数据层。

- 最小权限原则:数据库连接账户应仅授予必要读写权限,避免使用超级管理员凭证运行应用服务,定期审计账号特权列表,及时回收闲置账户。

- 输入白名单校验:对预期为数字型的字段实施正则表达式匹配(如

/^d+$/),拒绝任何非数字字符;对于文本型输入,采用Trie树结构进行关键词过滤拦截已知攻击模式。 - 异常监控机制:部署WAF设备监控异常请求特征,如高频出现

waitfor delay、information_schema等关键字时自动阻断会话,并触发日志审计流程。

相关问答FAQs

Q1: 如果已经使用了ORM框架是否还需要担心SQL注入?

A: 并非绝对安全,虽然主流ORM默认启用参数化查询,但开发者若自行拼接HQL/Native SQL片段,或者错误地将用户输入作为条件表达式的一部分(如where clause += rawInput),仍会导致破绽复现,建议开启ORM的SQL日志功能进行安全审计。

Q2: 如何快速判断现有系统是否存在SQL注入风险?

A: 可采用自动化扫描工具结合人工验证的方式:先用SQLMap等开源工具进行初步检测,重点关注登录、搜索等交互接口;随后手动测试典型参数点,观察响应包中是否包含数据库版本号、表结构描述等敏感信息泄露迹象,对于盲注场景,可通过布尔型盲注判断页面内容变化差异来确认破绽存在性。

通过上述分析可见,SQL注入的本质是代码逻辑与数据处理边界的模糊化,只有建立纵深防御体系,从开发规范到运维监控形成闭环管理,才能有效抵御