数据库内容怎么进行加密

- 数据库

- 2025-08-20

- 23

对称/非对称加密算法、哈希函数,结合密钥管理与访问控制实现数据库内容

的加密是保障数据安全的核心手段之一,其实现方式需根据业务场景、性能需求和安全等级进行灵活选择,以下是详细的技术方案与实践指南:

主流加密技术对比

| 技术类型 | 原理简述 | 适用场景 | 优缺点分析 |

|---|---|---|---|

| 对称密钥加密 | 使用相同密钥进行加解密(如AES算法),计算效率高 | 批量数据处理、内部系统传输 | 速度快; 密钥管理复杂,泄露风险高 |

| 非对称密钥加密 | RSA等公私钥对机制,公钥加密/私钥解密,支持数字签名 | 跨网络通信、身份认证 | 安全性强; 性能较低,不适合大规模数据直接加密 |

| 哈希函数 | 单向不可逆映射(如SHA-256),生成固定长度摘要 | 密码存储、完整性校验 | 防改动; 无法还原原始值,仅适用于验证而非保密传输 |

| TDE(透明加密) | 数据库管理层自动完成加密流程,应用层无感知 | 全库级保护、云环境部署 | 实施简单; 依赖数据库厂商支持,密钥集中管控风险大 |

| 字段级加密 | 针对特定敏感列单独加密(如身份证号、银行卡信息),可结合随机IV提升强度 | 混合存储敏感信息与普通数据的表结构 | 粒度精细; 开发成本较高,需改造应用程序逻辑 |

实施步骤详解

方案设计阶段

- 敏感性评估:通过分类分级确定哪些字段需要强保护(例如个人生物特征>财务记录>日志信息),建议采用矩阵模型量化风险指数。

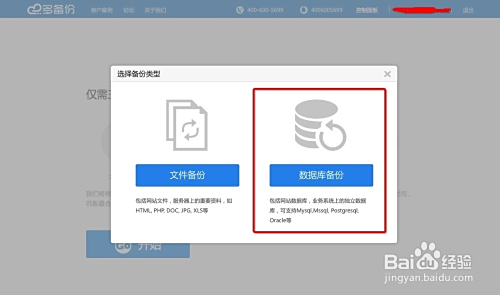

- 架构选型决策树:若现有系统基于MySQL,优先考察其原生支持的InnoDB存储引擎加密功能;对于跨平台需求,则考虑中间件层的标准化封装方案。

配置示例(以MySQL为例)

修改my.cnf配置文件启用密钥环组件:

[mysqld] early-plugin-load = keyring_file.so keyring_file_data = /var/lib/mysql/keyring

此操作将激活内置的密钥管理系统,后续创建表时指定ENCRYPTED=YES参数即可自动应用加密算法,注意生产环境应配合PBKDF2等慢速哈希做密码衍生函数,抵御暴力破解。

开发适配要点

当采用应用层加密时,需特别注意:

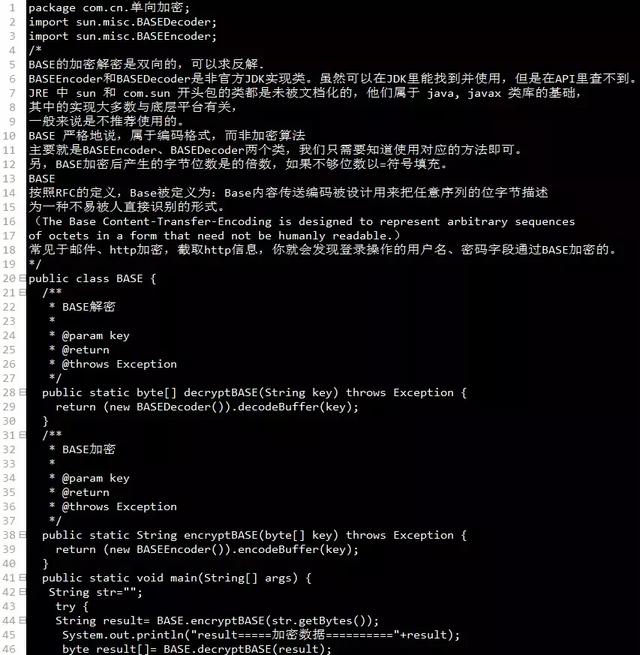

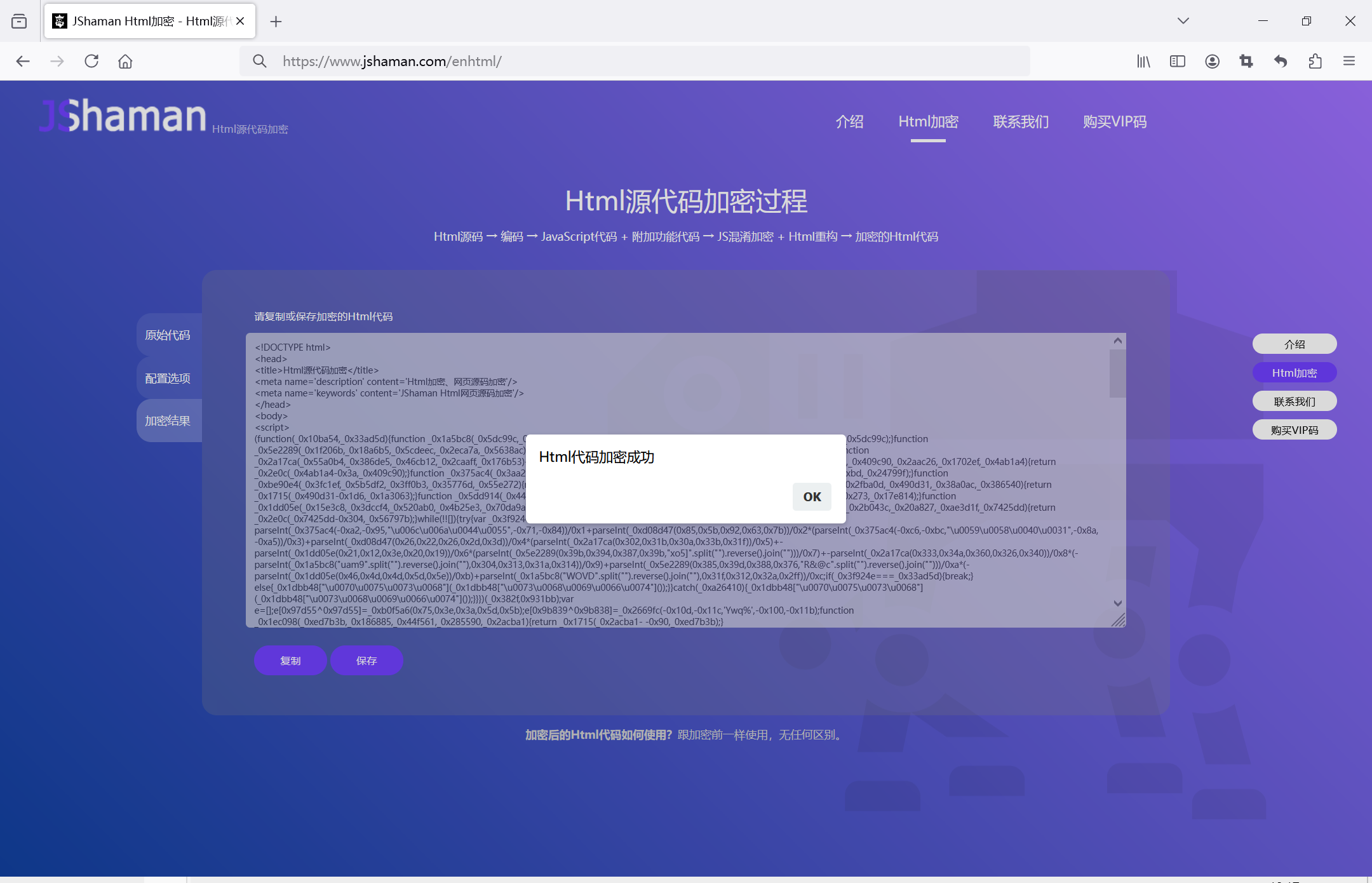

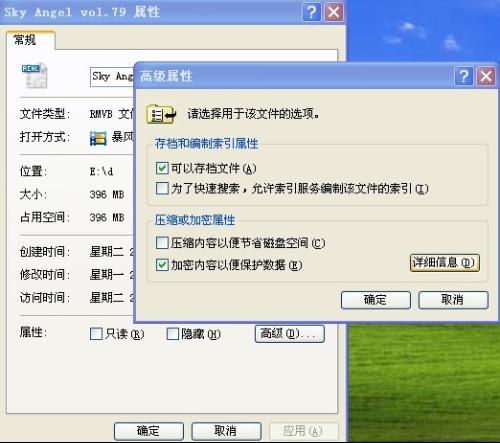

- 字符集兼容性:Base64编码可能导致索引失效,建议新增辅助列存储原始值用于排序查询。

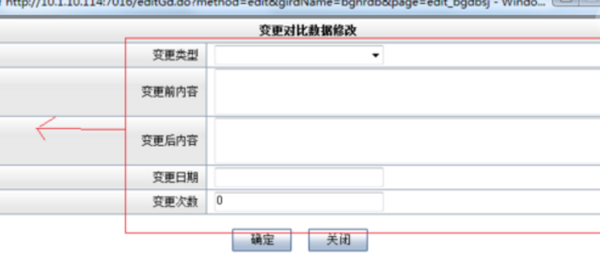

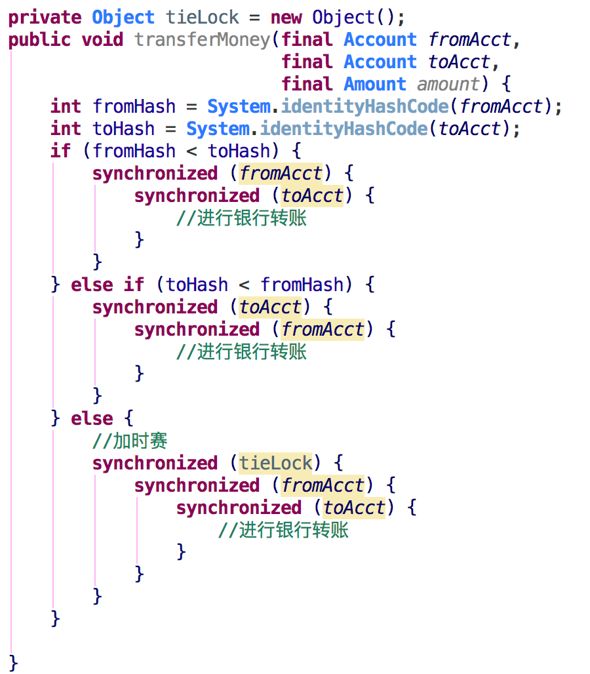

- 事务一致性:确保加密操作包含在事务边界内,避免部分更新导致的雪崩效应,可通过RETURNING子句获取刚插入的密文ID实现原子性写入。

- 错误重试机制:网络抖动可能引发解密失败,应设计指数退避策略并记录审计日志以便溯源。

高级防护策略

- 分层防御体系构建:将TDE作为基础防护网,叠加字段级加密形成纵深防御,例如对医疗影像系统的DICOM文件元数据实施双重保护。

- 动态脱敏展示:结合代理服务器实现视图级掩码,既满足开发人员调试需求,又防止生产环境明文暴露,常见模式包括部分替换(1234)、阈值变形(>1000显示为”高额”)等。

- 硬件加速方案:选用支持AES-NI指令集的CPU或专用SSL卡卸载加密计算负载,实测可使吞吐量提升3倍以上。

运维监控要点

建立三维监控体系:

| 维度 | 监控项举例 | 告警阈值设置建议 |

|—————-|———————————|————————————–|

| 性能影响 | QPS下降幅度、响应时间P99 | >20%衰减触发扩容预案 |

| 安全态势 | 连续认证失败次数、异常解密请求量 | 每分钟超过5次视为潜在攻击尝试 |

| 合规审计 | 密钥轮换周期、权限变更记录 | 超90天未更新则标记为高危 |

定期执行渗透测试验证加密有效性,重点关注内存dump攻击、冷启动恢复等高级持久化威胁向量。

FAQs

Q1:如何平衡加密带来的性能损耗?

A:推荐采取三级优化措施:①热点数据缓存明文副本;②异步批量加密队列削峰填谷;③使用国密SM4算法替代传统DES家族,同等安全强度下耗时减少约40%,某电商平台实践表明,经过上述调优后订单系统的TPS从800降至650仍能满足SLA要求。

Q2:忘记加密密钥怎么办?

A:务必建立双因素备份制度:①将主密钥分片存储于不同物理机房;②设置延迟恢复机制(如72小时后生效);③保留至少一份纸质介质离线存档,紧急情况下可通过司法公证流程启动应急解密通道,但该操作会被严格审计