keberos下怎么连接数据库

- 数据库

- 2025-08-20

- 19

是在 Kerberos 环境下连接数据库的详细步骤和相关配置说明,涵盖主流数据库(如 MySQL、PostgreSQL、Oracle)及通用原则:

核心原理与前提条件

Kerberos 认证机制:通过票据授予票证(TGT)实现安全身份验证,客户端需先向 Key Distribution Center (KDC) 获取有效凭证。

必要组件:

- 已部署的 KDC 服务(通常由MIT或其他兼容实现提供);

- 数据库服务器支持集成 Kerberos 模块;

- 用户拥有合法的 Kerberos 主体名(principal)及对应密钥表文件(keytab)。

注意:不同数据库对 Kerberos 的支持方式差异较大,需针对性配置。

分步操作指南

获取并缓存 TGT

使用 kinit 命令登录 Kerberos 系统:

kinit username@REALM # 输入密码后生成 TGT klist # 查看当前持有的票据列表

若希望自动刷新过期票据,可添加以下环境变量:

export KRB5CCNAME=/tmp/krb5cc_<uid> # 指定缓存文件路径 export KRB5RCACHETYPE=FILE # 启用持久化缓存

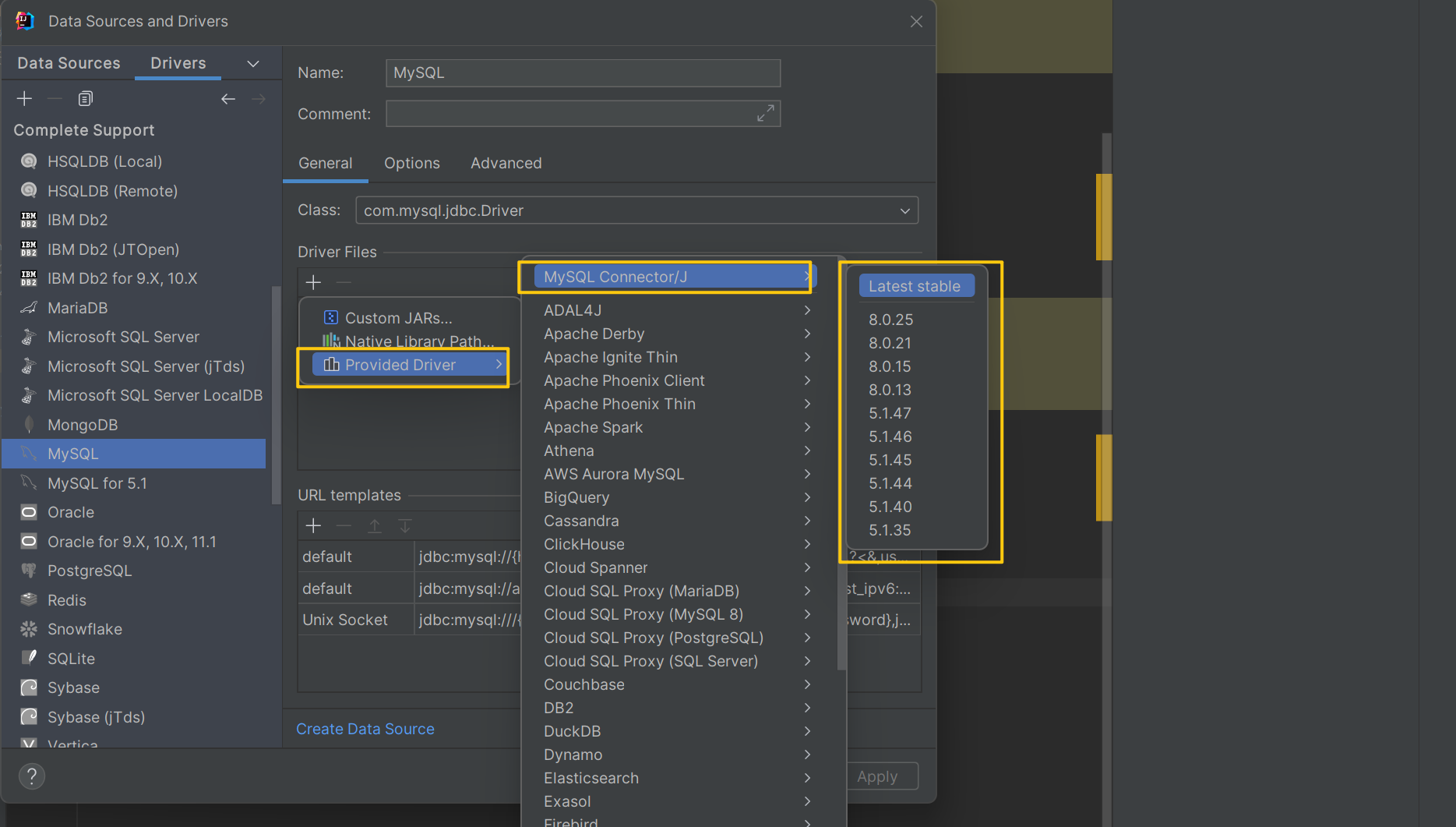

根据数据库类型选择驱动与配置

| 数据库类型 | 推荐驱动/连接器 | 关键参数示例 | 备注 |

|---|---|---|---|

| MySQL/MariaDB | JDBC Presto Driver | jdbc:mysql://host:port/dbname?authenticationMechanism=GSSAPI&useSSL=true |

需在 URL 中明确指定 GSSAPI 模式 |

| PostgreSQL | libpq (libraries), psql客户端 | PGHOST='hostname' PGPORT=5432 PGDATABASE=mydb pg_hba.conf中配置hba host all <principal>/<instance> gssinclude |

依赖 PostgreSQL 的 HBA 规则设置 |

| Oracle | OCI8 Thin Client | jdbc:oracle:thin:@(description=(address=(protocol=tcps)(port=1521))(security=gss)) |

需启用 Oracle 服务器端的 SSL+GSSAPI支持 |

| SQL Server | FreeTDS + unixODBC | Keytab=/path/to/keytab.file UseKrb5=yes |

Windows AD 域控场景较常见 |

典型场景实现细节

▶ 以 PostgreSQL 为例

步骤 1:修改配置文件 postgresql.conf

添加以下参数启用 Kerberos 支持:

listen_addresses = '' # 允许远程连接 ssl = on # 强制 SSL 加密传输 krb_caseins_users = off # 区分大小写的主体名处理

步骤 2:编辑 pg_hba.conf 访问控制规则

新增一条基于 GSSAPI 的规则:

host all all 0.0.0.0/0 gssinclude # 允许所有通过 Kerberos 认证的用户访问

步骤 3:重启服务使配置生效

systemctl restart postgresql # CentOS/RHEL service postgresql restart # Ubuntu/Debian

步骤 4:客户端测试连接

直接使用 psql 工具尝试登录:

psql -h dbhost -U "user@REALM" # 无需手动输入密码,自动调用 krb5ccname 中的票据 SELECT current_user(); # 验证是否成功以 Kerberos 用户身份进入数据库

▶ 以 Java 应用为例(通用方案)

若开发自定义程序,可通过 JDBC 结合 JaasLoginModuleControlFlag 实现:

// Java代码片段 设置系统属性以启用 GSSAPI

System.setProperty("java.security.auth.login.config", "/path/to/jaas.conf");

Connection conn = DriverManager.getConnection(

"jdbc:postgresql://localhost:5432/testdb?user=john@EXAMPLE.COM&password=CHANGEME&sslmode=require&authenticationMechanism=GSSAPI");

对应的 jaas.conf 内容如下:

PostgreSQLClient {

com.sun.security.auth.module.Krb5LoginModule required;

};

常见问题排查手册

| 现象 | 可能原因 | 解决方案 |

|---|---|---|

| “FATAL: no password supplied” | 未正确传递 Kerberos 凭证或驱动未识别 GSSAPI | 检查 URL 是否包含 authenticationMechanism=GSSAPI;确认 keytab 路径正确性 |

| “GSSAPI error: Unspecified GSS failure” | KDC不可达、时钟不同步导致票据失效 | ping kdc.example.com测试网络连通性;运行 ntpd校准时间 |

Java应用报 Cannot find KDC for realm |

krb5.conf缺失默认域配置 | 确保 [libdefaults] section中有 default_realm = YOUR.REALM |

| Linux下提示“Permission denied” | SELinux限制了进程的文件访问权限 | 临时执行 setenforce Permissive测试,长期方案需调整策略模块 |

高级优化建议

安全性增强措施:

- 定期轮换 keytab 文件并限制其读写权限(chmod 400);

- 结合防火墙规则仅暴露必要端口(如 PostgreSQL默认5432);

- 审计日志监控异常登录尝试(例如失败次数突增)。

性能调优方向: - 减少重复认证开销——复用已有的 TGT;

- 针对高并发场景预生成多份会话票据(SRV_TGT)。

FAQs

Q1: 如果遇到 “Invalid credentials”错误怎么办?

解答:首先运行 klist确认当前持有有效的 TGT;其次检查数据库用户的 principal格式是否正确(应为username@REALM);最后验证 keytab文件中是否包含该用户的条目,可用ktutil list -e /path/to/keytab.file查看详细信息,若仍无法解决,尝试手动销毁旧票据并重新获取:kdestroy -A && kinit。

Q2: Windows客户端能否同样使用 Kerberos连接Linux上的数据库?

解答:可以但需满足跨平台互操作性要求:① ActiveDirectory作为统一KDC;② Linux端安装MIT Kerberos包并加入相同域;③ 确保跨操作系统的时间差小于5分钟(AD默认容忍范围),推荐使用第三方工具如cifs-utils