上一篇

如何不让html的源码被看

- 前端开发

- 2025-08-22

- 22

过设置HTTP响应头禁止缓存、启用Gzip压缩混淆代码,或使用服务器端渲染(SSR)、代码混淆工具及Web应用防火墙(

是一些可以防止HTML源码被轻易查看的方法,涵盖技术实现、工具辅助及策略组合等多个层面:

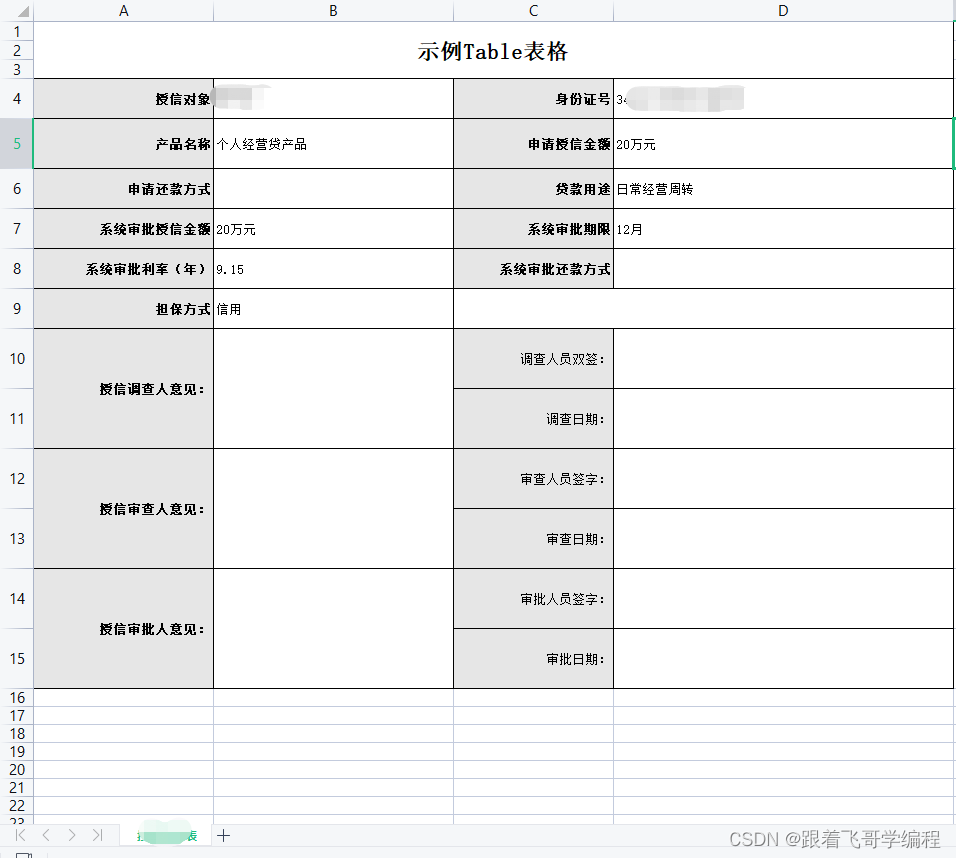

| 方法类型 | 具体实现方式 | 原理与效果说明 | 注意事项/局限性 |

|---|---|---|---|

| JavaScript禁用右键菜单 | 在<script>标签内编写事件监听代码,检测鼠标右键点击动作并拦截默认行为(如弹出源码视图)。function click(){if(event.button==2){alert('禁止查看!');return false;}};document.oncontextmenu=click;。 |

通过即时响应用户操作打断其查看流程,但仅能阻止初级用户的直接尝试,无法对抗开发者工具或浏览器插件。 | 容易被调试器绕过;部分浏览器可能忽略此设置。 |

| 加载 | 使用AJAX从服务器异步获取核心数据,初始HTML仅包含空容器,结合Vue/React等框架实现客户端渲染,使页面结构与逻辑分离。 | 静态源码中不包含关键信息,实际内容由JS运行时组装完成,增加逆向工程难度。 | 仍需传输未加密的数据包,存在中间人攻击风险;SEO友好性降低。 |

| 代码混淆与压缩 | 采用UglifyJS、Terser等工具对JS文件进行语法糖替换、变量名缩短和无效字符插入,同时移除注释与空格,CSS也可应用类似处理。 | 破坏代码可读性,使人难以快速定位功能模块,理论上仍可反编译但耗时较长。 | 过度混淆可能导致自身维护困难;无法完全隐藏算法逻辑。 |

| 服务器端渲染(SSR) | Node.js+Express/Next.js等方案,将页面组装过程移至服务端,返回给用户的是已解析完成的DOM快照而非原始模板。 | 客户端接收到的响应体为纯文本节点数据,无脚本标签和样式定义,彻底隐藏前端架构设计。 | 增加服务器负载;首屏渲染速度依赖网络质量。 |

| WebAssembly封装敏感逻辑 | 将加密算法、授权校验等功能编译为WASM模块调用,避免暴露明文实现细节。 | 二进制格式天然具备保密性优势,且性能接近原生代码。 | 需要额外编译步骤;浏览器兼容性有限(IE不支持)。 |

| HTTPS+资源加密 | 启用TLS协议确保传输层安全,并对图片/字体等静态资源进行Base64编码嵌入CSS背景属性,避免外部引用泄露元数据。 | 双重防护机制既防改动又防嗅探,尤其适用于登录表单、支付按钮等高敏感区域。 | SSL证书需正确配置;Base64会增加带宽消耗。 |

| 访问控制列表(ACL) | 基于IP地址、User-Agent特征实施差异化的内容投放策略,对可疑请求返回伪装页面或空白响应。 | 主动防御爬虫与自动化扫描工具,配合Cloudflare等CDN可实现地理封锁功能。 | 误伤正常用户的概率较高;维护成本随规则数量指数上升。 |

实施建议

- 分层防御体系构建:优先部署成本低收益高的方案(如JS禁用右键),逐步叠加高阶防护手段(如SSR+WASM),定期审计WAF日志识别新型攻击模式。

- 法律协议约束:在用户注册流程嵌入《禁止抓包条款》,明确告知技术监控措施的存在,对于企业级应用可签订NDA协议强化追责依据。

- 持续迭代更新:跟踪Chrome DevTools新版本特性,及时修补已知破绽,例如针对“Preserve log”功能的滥用进行针对性过滤。

相关问答FAQs

Q1: 如果用户坚持要查看源代码怎么办?

A: 技术上无法做到绝对防查看,但可通过法律声明与技术门槛的结合降低滥用可能性,重点保护核心算法而非全部界面元素,例如对游戏开挂检测模块采用WASM加固,而普通UI组件允许适度暴露。

Q2: 这些措施会影响网站性能吗?

A: 合理配置下影响可控,建议采用懒加载技术延迟非首屏资源的解密操作,利用Service Worker缓存已授权内容的签名哈希值,平衡安全性与用户体验,对于动态渲染页面,可设置边缘计算节点减少SSR延迟。

没有一种方法能够完全杜绝他人查看HTML源码,但通过综合运用多种技术和策略,可以大大增加查看的难度和成本,从而在一定程度上保护你的网页代码不被