linux如何进入root模式

- Linux

- 2025-08-17

- 5

su 或

sudo -i,输入 root 密码即可切换至

root 用户,若提示无权限,需先以普通用户身份执行

sudo passwd root

在Linux系统中,root是拥有最高权限的超级管理员账户,可执行所有系统级操作(如修改核心文件、安装软件包、管理服务等),由于其强大破坏性,日常建议通过最小化特权原则使用普通用户完成基础任务,仅在必要时切换至root,以下是进入root模式的完整指南,涵盖多种场景与技术细节:

核心前提认知

| 关键概念 | 说明 |

|---|---|

root账户 |

唯一具备绝对控制权的特殊账户,UID固定为0 |

sudo机制 |

授权指定用户以root身份执行特定命令(推荐的安全实践) |

su命令 |

传统切换用户工具,需知晓当前用户的root密码 |

| TTY环境 | 物理终端/虚拟控制台(Ctrl+Alt+F1~F6)与图形界面分离运行 |

常规场景下的合法途径

方法1:通过sudo提升单条命令权限(最安全方式)

适用对象:已被加入wheel组或授予sudo权限的用户

典型流程:

# 格式:sudo [选项] <命令> # 示例1:更新软件源索引 sudo apt update && sudo apt upgrade -y # Debian/Ubuntu系 # 示例2:编辑重要配置文件 sudo nano /etc/fstab # ️ 注意:首次执行会提示输入当前用户密码,而非root密码!

优势:无需知道root密码,自动记录日志审计,支持超时失效。

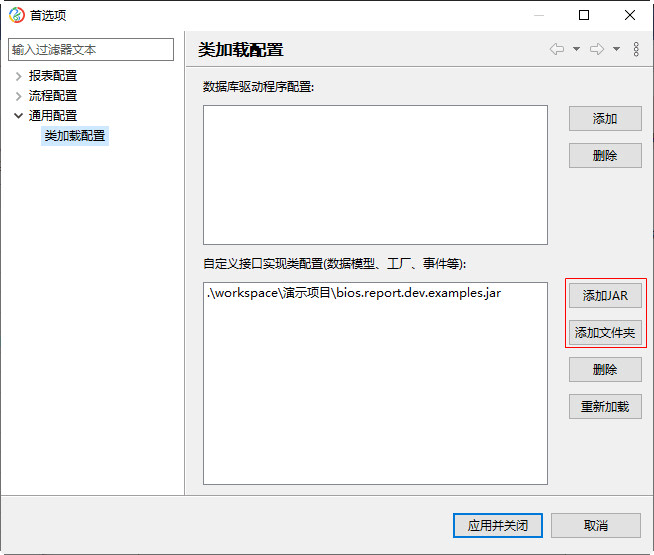

限制:默认禁止连续多次嵌套sudo,可通过/etc/sudoers文件自定义规则。

️ 方法2:切换至rootShell会话

子方案A:sudo su -(推荐)

# 效果等同于登录root账户,继承完整的环境变量 sudo su # 输入当前用户密码后进入纯root shell exit # 退出返回原用户

特点:加载/root/.bashrc等配置文件,提示符变为。

子方案B:sudo -i(功能同上)

sudo -i # 更简洁写法,本质调用/bin/login作为shell

️ 子方案C:直接su root(高风险)

su root # 必须提供正确的root密码才能成功

警告:此方式暴露root密码,且未经过sudo的策略过滤,企业环境中通常禁用该行为。

特殊场景解决方案

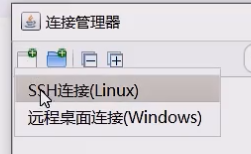

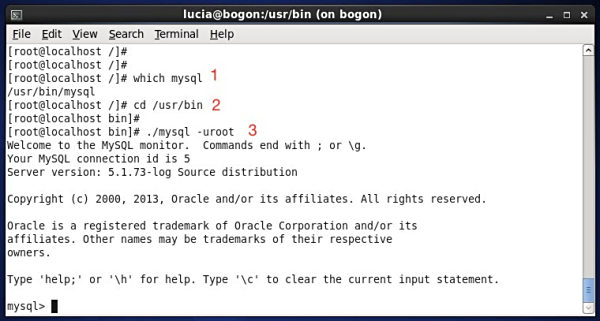

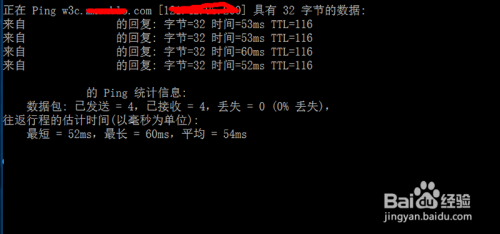

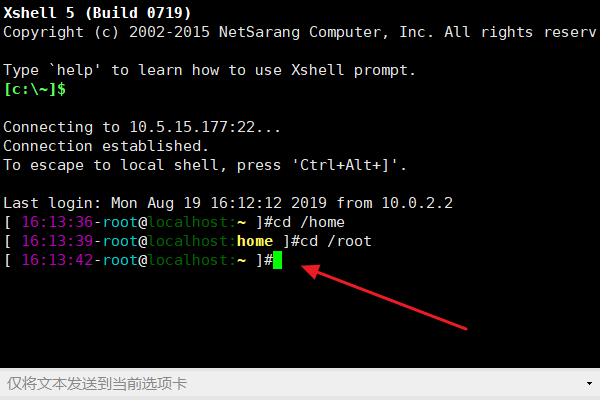

场景1:远程SSH连接后获取Root权限

# 步骤1:用普通用户建立SSH连接 ssh user@server_ip # 步骤2:任选以下其一: sudo <command> # 仅执行单个命令 sudo su # 进入交互式root shell # OR 若配置了公钥登录+AllowAgentForwarding... # agent forwarding可实现跳板机二次认证

安全加固建议:关闭PermitRootLogin yes(位于/etc/ssh/sshd_config),强制管理员通过中间人角色访问。

️ 场景2:物理机急救模式(Grub菜单启动)

当系统无法正常启动时:

- 开机自检阶段狂按

Shift键中断GRUB引导进程 - 选择带

(recovery mode)条目的内核版本 - 依次点击:”Root terminal” → 输入

mount -o remount rw /挂载读写分区 - 现在可获得有限功能的

root环境进行故障排查

场景3:重置遗忘的Root密码

极端情况操作流程(请谨慎操作):

- 重启系统并在GRUB界面选中目标内核行按

e编辑 - 定位到

linux开头的行,删除ro quiet splash改为rw initrd=/xxx - 追加

init=/bin/bash使系统进入单用户模式 - 执行以下命令序列:

mount -o remount rw / chroot / passwd root # 设置新密码 touch /.autorelabel # SELinux重新标记文件上下文 exec /sbin/init # 正常启动系统

后果:绕过现有密码策略,完成后应立即恢复原有安全措施。

主流发行版差异对照表

| 发行版 | 默认是否允许Root SSH登录 | 常用包管理器 | 特殊配置位置 |

|---|---|---|---|

| Ubuntu/Debian | 禁止 | apt/aptitude |

/etc/sudoers.d/目录 |

| CentOS/RHEL | 禁止 | dnf/yum |

/etc/sudoers + visudo |

| Arch Linux | 禁止 | pacman |

/etc/sudoers |

| Gentoo | 禁止 | emerge/paludis|/etc/sudoers` |

|

| Alpine Linux | 禁止 | apk |

/etc/sudoers |

共同原则:所有现代发行版均默认禁止直接Root SSH登录,必须通过

sudo提权。

高危操作警示清单

| 危险行为 | 潜在后果 | 替代方案 |

|---|---|---|

rm -rf / |

全盘数据清空 | 明确路径+双重确认 |

chmod 777 / |

开放所有文件写入权限 | 按需设置最小必要权限 |

dd if=/dev/zero of=/ |

永久销毁硬盘数据 | 严格校验设备名+备份数据 |

systemctl mask ... |

错误屏蔽关键服务导致系统失稳 | 优先使用disable而非mask |

usermod -aG wheel ... |

过度扩大sudo群体范围 | 遵循最小权限分配原则 |

相关问答FAQs

Q1: 我明明是管理员却被拒绝执行某些命令怎么办?

A: 这是sudo的配置限制所致,检查三步:① 确保用户属于sudo组成员(groups命令查看);② 验证/etc/sudoers文件中是否存在对应条目;③ 尝试添加精确匹配规则,例如允许重启服务的命令应写作:

your_username ALL=(ALL) NOPASSWD: /bin/systemctl restart

修改后需运行visudo保存生效。

Q2: 为什么有时候sudo会报”too many nested sessions”?

A: 这是PAM模块的安全保护机制,防止无限递归提权,解决方案有两种:① 改用sudo -H强制清空环境变量;② 在/etc/security/limits.conf中增加对root的资源限制豁免,生产环境建议优先排查脚本逻辑,避免不必要的多层嵌套调用。

掌握上述方法后,建议定期复习man sudo手册页,并根据实际需求完善/etc/sudoers文件中的策略规则,真正的系统管理能力不仅在于能获取root权限,更在于懂得何时何