虚拟主机怎么做出来的

- 虚拟主机

- 2025-08-22

- 18

基础架构搭建

物理服务器集群部署

• 采用多台高性能裸金属服务器组成资源池(CPU/内存/存储分离设计)

• 通过KVM或Xen等虚拟化技术实现硬件资源切片,每台物理机可承载数十至数百个容器单元

• 使用冗余网络架构(双万兆网卡绑定+BGP多线接入)保障网络稳定性

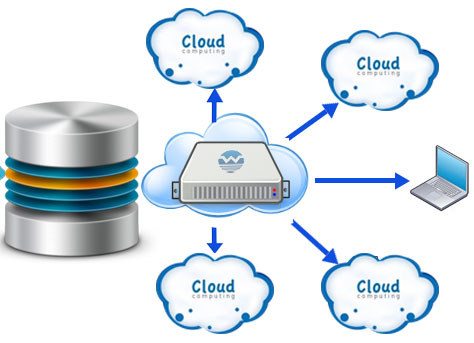

分布式存储系统

| 组件类型 | 技术方案 | 典型配置参数 |

|---|---|---|

| 系统盘 | Ceph集群 | 3副本机制,SSD缓存层 |

| 数据备份 | ZFS文件系统 | 每日增量+每周全量 |

| 快照管理 | LVM逻辑卷快照 | 保留最近7个版本 |

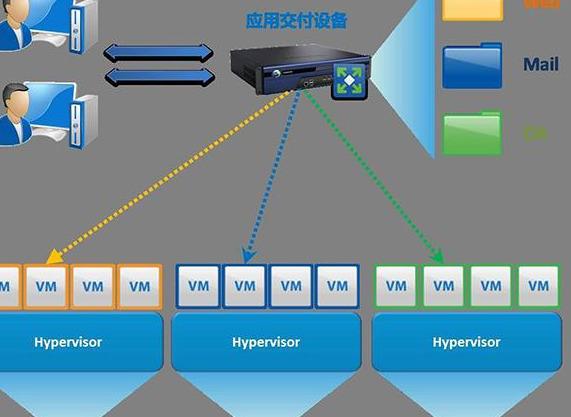

虚拟化层实现

Hypervisor选择与优化

主流方案对比:

| 特性 | KVM | OpenVZ |

|————–|——————|——————–|

| CPU调度 | 完全隔离核心分配 | 共享内核线程池 |

| 内存控制 | Ballooning算法动态回收 | cgroups限制 |

| I/O性能 | 接近原生速度 | 受宿主机文件系统制约|

| 安全性 | 独立用户态空间 | SELinux策略过滤 |

实际部署时采用混合架构:基础版用OpenVZ提升密度,企业版用KVM保证性能隔离。

资源配额管理系统

动态监控指标包括:

CPU使用率阈值(触发垂直扩展)

内存交换区占比超过80%自动告警

IOPS持续高于设定值触发迁移建议

通过cAdvisor+Prometheus构建实时监控看板。

网络平面隔离技术

VLAN划分策略

采用三层标签栈结构:

- Outer Tag:物理交换机端口组标识

- Middle Tag:租户隔离ID(VNI范围2000-4095)

- Inner Tag:实例内部通信网段

配合OVS实现基于流表的软件定义网络,支持TCP MSS自适应调整防碎片。

IP地址池管理

私有化NAT转换流程:

用户请求 → VIP→SNAT映射→物理IP出站

响应包逆向DNAT→还原原始端口信息每个容器分配独立MAC地址段,避免ARP冲突。

安全防护体系

容器逃逸防御

实施多层沙箱机制:

① Seccomp-BPF过滤系统调用

② AppArmor强制访问控制策略

③ namespace命名空间隔离(mnt/pid/net等)

定期运行Clair镜像破绽扫描器,阻断高危组件启动。

DDoS缓解方案

边缘节点部署Cloudflare魔方模块,实现:

▶ L7层正则表达式过滤反面请求特征

▶ TCP连接速率限制(New Reno算法动态调节窗口大小)

▶ UDP流量整形(令牌桶算法控速)

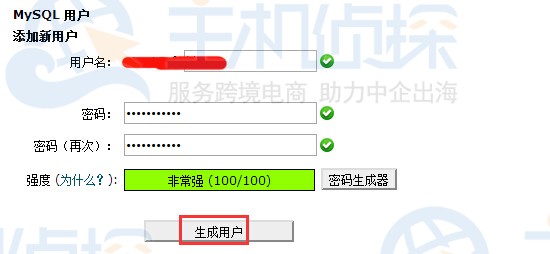

控制面板开发

基于Python Django框架构建WebGUI,核心功能模块包括:

▪ 一键式环境部署向导(WordPress/Drupal等CMS自动安装)

▪ PHP版本自由切换(56/74/80多版本共存)

▪ SSL证书自动续签服务(Let’s Encrypt ACME协议集成)

后端API采用RESTful风格设计,支持Docker CLI全量操作映射。

相关问题与解答

Q1:如何判断虚拟主机是否超售?

A:监控三个关键指标:①单节点并发连接数超过物理网卡最大PPS值的70%;②页面加载时间较基准测试延长2倍以上;③同一宿主机的活跃进程总数超过CPU核心数的15倍,建议使用netdata工具进行可视化分析。

Q2:遇到数据库连接池耗尽怎么办?

A:立即执行三步操作:①临时扩大ulimit限制(setrlimit -n 65535);②优化慢查询日志中的TOP SQL语句;③启用PMA持久化连接复用机制,根本解决方案是升级到带读写分离架构的企业级套餐