上一篇

阿里云虚拟主机如何屏蔽多个ip

- 虚拟主机

- 2025-08-20

- 20

阿里云虚拟主机中,可通过配置

.htaccess 或 Nginx 文件,用

Deny 指令添加多个 IP(以逗号分隔),实现多 IP 屏蔽

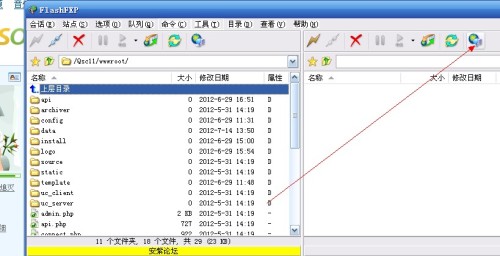

通过.htaccess文件实现IP屏蔽(推荐方法)

适用场景:基于Web应用层的访问控制

| 操作步骤 | 具体配置示例 | 注意事项 |

|---|---|---|

| 1️⃣ 登录主机管理控制台 | 进入“文件管理器”,找到根目录下的.htaccess文件;若不存在则新建该文件 |

确保使用文本编辑器打开而非二进制模式 |

| 2️⃣ 添加拒绝规则 | 在文件末尾追加以下代码块:Order allow,deny<br>Deny from 192.168.1.100<br>Deny from 10.0.0.5 |

• 每个IP独立成行 • 支持通配符如 Deny from 192.168.1.屏蔽整个网段 |

| 3️⃣ 保存并生效 | 点击“保存”后系统自动识别变更,无需重启服务 | 修改错误可能导致全站不可访问,建议先备份原始文件 |

ℹ️ 扩展技巧:如需临时测试效果,可在本地创建测试用的虚拟IP列表,验证后再上线正式策略。

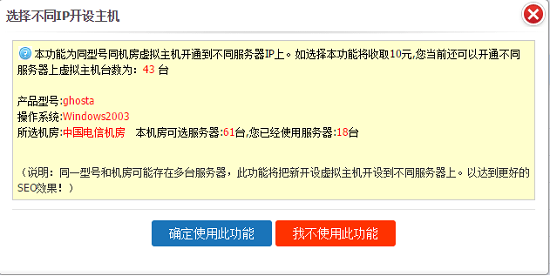

利用阿里云安全组功能(网络层防护)

适用场景:快速阻断反面流量入口

| 功能模块 | 配置路径 | 关键参数设置 |

|---|---|---|

| ECS安全组 | 【云服务器ECS】>【安全组】 | 入方向规则中添加多条“拒绝”策略,协议类型选择TCP/UDP+目标端口组合 |

| CDN/SLB联动 | 【CDN控制台】>【IP黑白名单】 | 将需屏蔽IP加入黑名单,支持批量导入CSV格式文件 |

| WAF防护补充 | 【Web应用防火墙】>【IP封禁】 | 开启高频访问自动封禁功能,手动添加固定威胁源 |

️ 重要提示:此方法仅适用于绑定了弹性IP资源的实例,共享型虚拟主机用户无法直接操作安全组。

高级方案对比表

| 特性 | .htaccess方案 | 安全组方案 | WAF方案 |

|---|---|---|---|

| 粒度控制 | 单IP/网段精准控制 | 依赖端口映射关系 | 支持地理位置+行为分析 |

| 实施难度 | ⭐⭐(需基础Apache知识) | ⭐⭐⭐⭐(需理解网络拓扑) | ⭐(可视化界面操作) |

| 生效速度 | 实时(下次请求立即生效) | 延迟约30秒 | 即时同步 |

| 兼容性 | 所有Linux主机通用 | 仅限VPC环境 | 需开通WAF增值服务 |

| 日志记录能力 | 依赖主机访问日志 | 提供完整流量审计报表 | 集成威胁情报分析系统 |

常见问题与解答

Q1:为什么修改了.htaccess后仍然无法阻止指定IP?

诊断流程:

1️⃣ 检查文件编码是否为UTF-8无BOM格式 → 避免中文符号干扰解析

2️⃣ 确认语法正确性 → 使用在线检测工具验证规则有效性(如Htaccess Tester)

3️⃣ 查看错误日志路径 → 通常位于/logs/error_log可发现解析失败的具体原因

4️⃣ 清除浏览器缓存 → 确保不是客户端旧缓存导致的误判

典型案例:某用户因混用大小写字母导致规则失效,Apache严格区分Deny与deny关键字。

Q2:如何批量管理大量需要屏蔽的IP地址?

高效解决方案:

1️⃣ 创建独立文本文件blocked_ips.txt存储所有待屏蔽IP

2️⃣ 在.htaccess中使用包含指令:Include /path/to/blocked_ips.txt

3️⃣ 结合计划任务定时更新该文件 → 实现动态IP库同步

4️⃣ 配合AWS Lambda函数实现自动化运维 → 根据威胁情报源自动追加新条目

最佳实践:对于超过50个IP的场景,建议采用数据库驱动的方式生成动态