html如何与后台ssh交互

- 前端开发

- 2025-08-16

- 25

以下是关于 HTML如何与后台SSH交互 的完整技术解析,包含核心原理、实现方案、代码示例及注意事项:

核心限制与基础认知

HTML作为纯前端标记语言,无法直接发起SSH连接,其根本原因在于:

| 特性 | HTML能力边界 | SSH需求 |

|———————|———————–|—————————|

| 协议类型 | HTTP/HTTPS | SSH (TCP 22端口) |

| 主动发起权 | 仅能响应客户端请求 | 需主动建立加密隧道 |

| 数据流向 | 单向/有限双向 | 全双工实时交互 |

| 安全沙箱 | 受同源策略限制 | 需密钥认证+加密传输 |

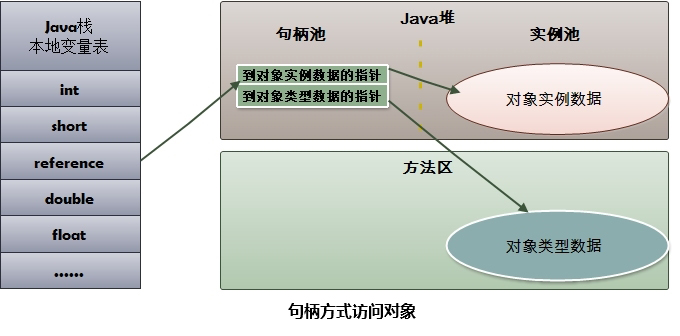

所有解决方案均需依赖中间层服务完成协议转换,典型架构为:HTML界面 → 中间件服务器 → SSH服务端。

主流实现方案详解

方案1:基于WebSocket的实时终端模拟(推荐)

适用场景:需要完整终端功能(历史命令、Tab补全、彩色输出)的场景。

技术栈组合:HTML5 WebSocket + Node.js Child Process + xterm.js

实现流程:

-

前端构建虚拟终端

使用xterm.js创建类Unix终端UI,配置字体、配色方案和快捷键映射。const terminal = new Terminal({ cursorStyle: 'block', rows: 30, cols: 120, theme: { background: '#000' } }); terminal.open(document.getElementById('terminal-container')); -

建立WebSocket通道

通过new WebSocket('/ws')连接到后端服务,监听onmessage事件接收输出数据。 -

后端代理SSH会话

Node.js服务端使用node-pty库创建子进程,启动sshd或bash,并将标准输入/输出重定向到WebSocket。

const { Server } = require('ws'); const pty = require('node-pty'); const wss = new Server({ port: 8080 }); wss.on('connection', (ws) => { const shell = pty.spawn('bash', [], { name: 'login', cwd: process.env.HOME, env: { ...process.env, TERM: 'xterm-256color' } }); shell.onData((data) => ws.send(data)); // 转发Shell输出到前端 ws.on('message', (msg) => shell.write(msg)); // 转发前端输入到Shell }); -

安全增强措施

- 增加JWT令牌验证(

express-jwt) - 限制可执行命令白名单(如禁止

rm、reboot) - 启用TLS加密(

wss://)

- 增加JWT令牌验证(

优势对比表:

| 指标 | WebSocket方案 | 传统AJAX轮询 | 静态文件下载 |

|——————–|———————–|———————-|——————–|

| 实时性 | (毫秒级延迟) | (秒级延迟) | (无交互) |

| 资源占用 | 中等(持续连接) | 高(频繁HTTP请求) | 最低 |

| 开发复杂度 | 较高 | 低 | 极低 |

| 适用场景 | 生产环境 | 简单脚本执行 | 预录日志查看 |

方案2:RESTful API命令执行(轻量化方案)

适用场景:仅需执行特定命令并获取结果,无需交互式操作。

技术栈组合:Fetch API + Express.js + OpenSSH

关键实现步骤:

-

前端发起请求

async function runCommand(cmd) { const response = await fetch('/api/exec', { method: 'POST', headers: { 'Content-Type': 'application/json' }, body: JSON.stringify({ command: cmd }) }); return response.text(); } -

后端安全校验

// Express中间件示例 app.post('/api/exec', authenticateUser, (req, res) => { const { command } = req.body; // 严格过滤危险命令 if (!SAFE_COMMANDS.includes(command)) { return res.status(403).send('Forbidden'); } exec(`${command}`, (error, stdout, stderr) => { res.json({ output: stdout || stderr, error: error ? true : false }); }); }); -

危险命令过滤策略

建议采用正则表达式拦截以下模式:.b(sudo|su|chmod|chown|dd|mv|rm|wget|curl|ping|kill|reboot)b.- 包含管道符或重定向符

>的复合命令

️ 方案3:WebGUI集成系统监控(进阶方案)

适用场景:运维面板集成SSH跳板机功能。

技术要点:

- 使用

fabric-client库实现多节点批量执行 - 结合

monaco-editor提供语法高亮的命令编辑器 - 通过

socket.io实现多人协同会话广播 - 录制操作日志供审计追溯

关键安全风险与防护措施

| 风险类型 | 具体表现 | 防护方案 |

|---|---|---|

| 命令注入 | 用户提交ls; cat /etc/passwd |

强制拆分参数+黑名单过滤+沙箱环境(Docker容器隔离) |

| 敏感信息泄露 | 错误回显暴露系统路径 | 统一错误处理中间件+脱敏过滤(隐藏绝对路径/版本号) |

| CSRF攻击 | 伪造管理员执行高危命令 | 实施SameSite=Strict Cookie策略+CSRF Token验证 |

| 暴力破解 | 对/api/exec接口进行字典攻击 | 部署WAF防火墙+失败次数限制(单IP每分钟≤5次请求)+验证码二次认证 |

| 权限提升破绽 | 利用SUID bit执行越权操作 | 禁用不必要的SetUID程序+AppArmor/SELinux强制访问控制 |

典型应用场景示例

| 场景 | 推荐方案 | 补充说明 |

|---|---|---|

| DevOps调试集群 | WebSocket终端 | 配合tmux实现多窗口复用 |

| CI/CD流水线日志查看 | RESTful API | 分页查询+关键词高亮搜索 |

| 教学演示环境 | WebSocket+录屏 | 同时展示教师/学生视角的操作过程 |

| 应急故障排查 | 混合模式 | 优先使用API快速定位,必要时切手动 |

相关问答FAQs

Q1: 为什么直接在浏览器地址栏输入ssh://user@host无效?

解答:现代浏览器出于安全考虑,完全禁用了非标准协议(除http/https外),即使某些旧版Chrome曾支持实验性SSH插件,也因重大安全破绽被永久移除,必须通过HTTPS加载的网页应用间接建立SSH连接。

Q2: 如何在不暴露私钥的情况下实现免密登录?

解答:可采用以下任一方案:

- 临时证书交换:每次会话生成RSA密钥对,公钥上传至目标服务器后立即删除私钥

- 硬件安全模块(HSM):通过USB Key存储私钥,仅限插入设备时可用

- TOTP动态口令:结合键盘交互式认证(

ssh-askpass) - 代理跳转:先SSH登录跳板机,再从跳板机二次跳转至目标主机